So verfolgen und lokalisieren Sie einen gestohlenen Laptop (oder Desktop) mit Prey

Verschiedenes / / February 12, 2022

Wenn Sie häufig mit Ihrem Laptop reisen, ist es wichtig, dass Sie eine Anti-Diebstahl- oder Tracking-Software haben, falls Ihr Laptop verloren geht. Wir haben eine Reihe solcher Tools, darunter sowohl Software als auch Geräte wie Bluetooth-Alarm, in unserem Popular Laptop-Sicherheitssoftware Post. Eines der erwähnten Tools war Beute, eine Software, die einen gestohlenen Laptop (oder sogar einen Desktop) aufspüren und lokalisieren kann.

Heute werden wir ausführlich über Prey und seine Funktionsweise sprechen. Es ist sowohl in kostenlosen als auch in Pro-Versionen erhältlich, und glücklicherweise ist die kostenlose Version anständig genug (lesen Sie „hat wesentliche Funktionen“), damit jeder von uns sie installieren und verwenden kann.

Wenn Sie einen Laptop besitzen, würde ich noch einen Schritt weiter gehen und sagen, dass dies ein Tool ist, das Sie verwenden müssen.

Mal sehen, wie es funktioniert.

Installieren und Einrichten der Anti-Diebstahl-Lösung von Prey

Schritt 1. Laden Sie die herunter

Prey-Software und installieren Sie es. Es funktioniert auf allen führenden Betriebssystemen, einschließlich mobiler Betriebssysteme wie Android.

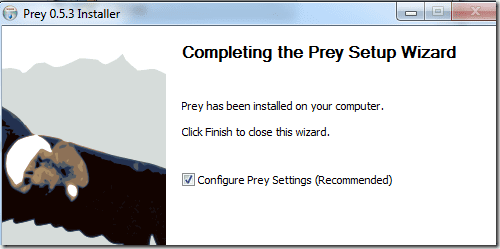

Schritt 2. Nachdem die Installation abgeschlossen ist, müssen Sie die Einstellungen konfigurieren.

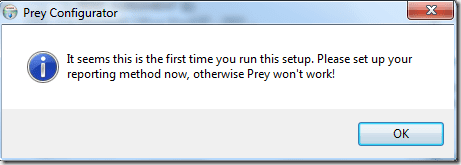

Schritt 3. Es erkennt, ob Sie es zum ersten Mal ausführen, und fordert Sie auf, das einzurichten Berichtsmethode. Klicken Sie auf OK.

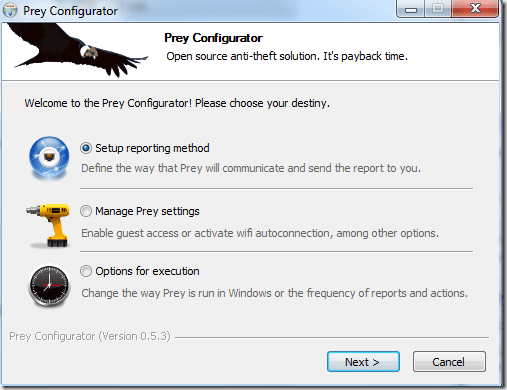

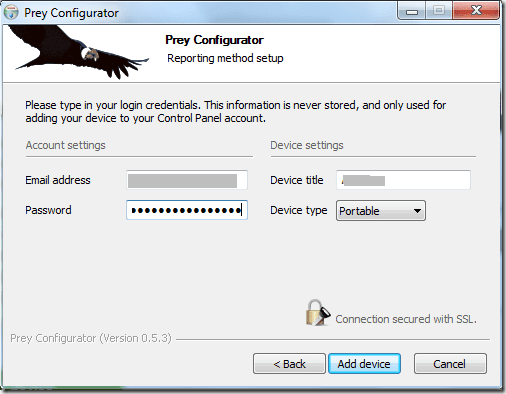

Schritt 4. Der Beute Konfigurator Es öffnet sich ein Fenster, das Ihnen hilft, die Berichtsmethode und andere Dinge einzurichten.

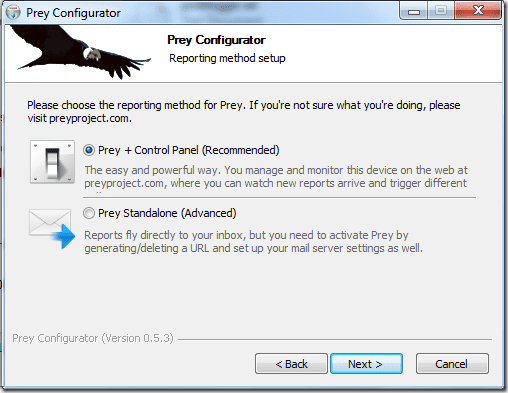

Schritt 5. Sie haben die Wahl zwischen Prey+Control Panel oder Prey standalone. Ihr webbasiertes Bedienfeld ist ordentlich, daher empfehle ich Ihnen, sich dafür zu entscheiden.

Schritt 6. Sie müssen sich bei ihnen anmelden und Ihre Anmeldeinformationen eingeben.

Schließlich wird erwähnt, dass das Gerät eingerichtet ist und verfolgt wird.

Sehen wir uns nun an, wie das Online-Kontrollfeld aussieht und welche Optionen es zu bieten hat.

Mit Prey Control Panel vertraut werden

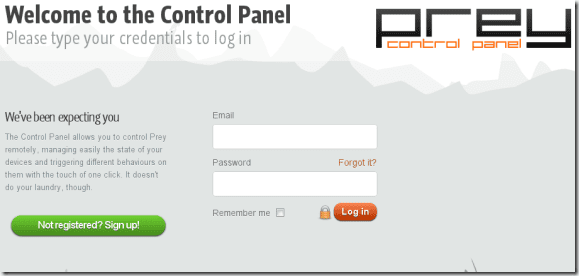

Du kannst besuchen control.preyproject.com und melden Sie sich mit Ihren Daten an.

Dort sollte Ihr Gerät aufgelistet sein. Klicken Sie auf das Gerätebild oder auf seinen Namen, um die Optionen zu überprüfen.

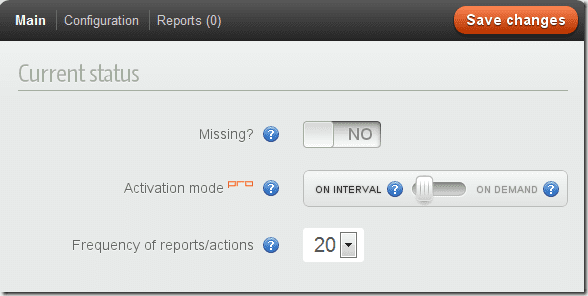

Es gibt eine Reihe von Einstellungen, die alle gut erklärt werden, wenn Sie den Mauszeiger über das Fragezeichen neben jeder von ihnen bewegen, die Prey helfen, Ihren gestohlenen Computer aufzuspüren und zu lokalisieren.

Wie Sie unten sehen, beginnt es mit Fehlen?, was Sie tun und anklicken müssen Änderungen speichern wenn Ihr Laptop verloren geht (ich hoffe, Sie müssen diese Option nie verwenden). Es gibt auch die Häufigkeit der Berichte, die die Zeitintervalle zwischen aufeinanderfolgenden Berichten angibt.

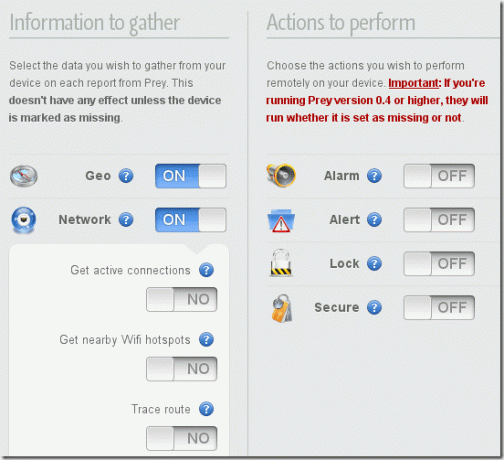

Wenn Sie auf dieser Seite nach unten scrollen, finden Sie zwei Spalten: Informationen zu sammeln und Aktionen auszuführen. Unter Durchzuführende Aktionen können Sie einen Alarm einrichten, warnen, den Computer sperren oder sogar Daten aus der Ferne löschen. Das Tool kann Informationen wie den Standort in der Nähe sammeln WLAN-Hotspots etc.

Es kann auch Screenshots der Sitzung erhalten und automatisch ein Foto des Diebes mit der angeschlossenen Webcam des Laptops machen.

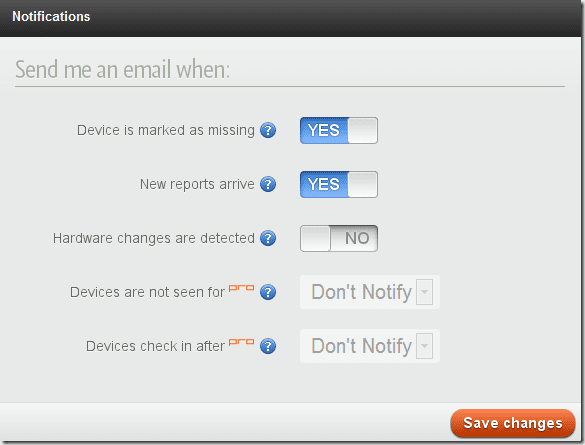

Wenn Sie auf klicken, finden Sie weitere Einstellungen Einstellungen in der oberen Navigationsleiste dieser Seite. Dies sind im Grunde Benachrichtigungseinstellungen, die Sie anpassen können.

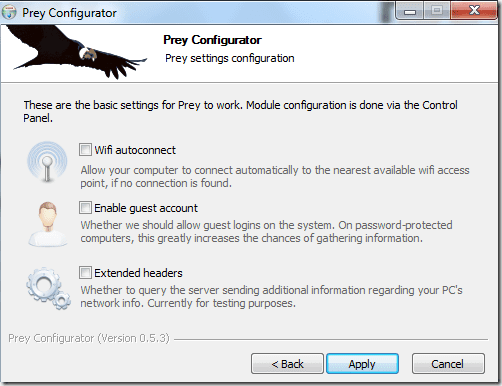

Schließlich, wenn Sie einrichten möchten Automatische Wi-Fi-Verbindung durch Prey, dann müssen Sie die besuchen Beute Konfigurator erneut (das auf Ihrem Computer installiert ist), und klicken Sie dort auf Prey-Einstellungen verwalten und aktivieren Sie WiFi Autoconnect.

Es gibt natürlich einige Vorbehalte, wie zum Beispiel, wenn der Computer nach einem Diebstahl keine Verbindung zum Internet herstellt? Nun, in diesem Fall können Sie nicht viel tun, da die meisten Anti-Diebstahl-Software von der abhängig sind Annahme, dass der Computer eine Verbindung zum Internet herstellen oder sich in der Nähe eines WLAN-Hotspots befinden wird, damit dies möglich ist verfolgt.

Aber du könntest immer deine haben Daten verschlüsselt vorher, damit niemand hineinschauen kann, oder Sie könnten wahrscheinlich Ihren Haupt-Laptop zu Hause lassen und nur mit aussteigen ein sekundäres Gerät wie ein Netbook oder iPad (oder ein sekundärer Laptop, den Sie haben), wenn der Großteil Ihrer Arbeit online stattfindet. 🙂

Zuletzt aktualisiert am 02. Februar 2022

Der obige Artikel kann Affiliate-Links enthalten, die Guiding Tech unterstützen. Dies beeinträchtigt jedoch nicht unsere redaktionelle Integrität. Die Inhalte bleiben unvoreingenommen und authentisch.