Windows 10-Passwort knacken: Methoden und Prävention

Verschiedenes / / February 16, 2022

Digitale Sicherheit ist heute von größter Bedeutung. Alles mit einer Internetverbindung ist anfällig und kann von jemandem auf einem anderen Kontinent kompromittiert werden. Der neuster DDOS-Angriff auf DNS-Server ist ein Beispiel für viele solcher groß angelegter Angriffe, die seit einigen Jahren zunehmend im Trend liegen.

Auch Ihr PC oder Laptop ist vor solchen Angriffen nicht sicher. Sie können zwar wiederholen, dass ich es passwortgeschützt habe, aber das reicht heute nicht aus, wie wir sehen werden.

Das USB-Laufwerk der Hacker

In einem aktuelles Video, Linus von LinusTechTipps, berühmt in den Tech- und Geek-Kreisen, demonstrierte, wie dieses schlicht aussehende USB-Laufwerk können Sie Ihr Windows-Konto innerhalb von Minuten einfach entsperren. Dieses für 20 US-Dollar bei Amazon erhältliche Laufwerk, das als Password Reset Key (PRK) bekannt ist und darauf abzielt, Ihr Passwort zurückzusetzen, falls Sie es vergessen, wartet nur darauf, missbraucht zu werden.

Für den Laien mag es so aussehen, als sei eine revolutionäre neue Technologie am Werk, aber in Wirklichkeit ist es nichts weiter als ein Software-Trick. Aber in der heutigen Zeit, wo Windows mit 10 so weit fortgeschritten ist, wie ist das überhaupt möglich? Um das zu verstehen, müssen wir lernen, wie die Windows-Kontosicherheit funktioniert.

Der schwache Teil: Windows-Kontosicherheit

Seit langem wird die Art und Weise, wie Windows Benutzerkontenpasswörter speichert, kritisiert. Windows speichert alle Passwörter der Benutzerkonten in einer SAM-Datenbankdatei (Security Account Manager). Aus offensichtlichen Gründen werden die Passwörter nicht als Klartext gespeichert und auf die Datei kann nicht zugegriffen werden, wenn das Betriebssystem ausgeführt wird. Hashing, eine Einwegfunktion, wird verwendet, um Ihr Passwort in eine Zeichenkette fester Länge umzuwandeln damit, falls jemand die SAM-Datei schnappt (was einfacher ist als Sie denken), die Passwörter nicht sein können bekannt. Grund für die Kritik sind die von Windows verwendeten Hashing-Methoden. Diese Methoden werden unten erläutert.

LM-Hashing und NTLM-Hashing

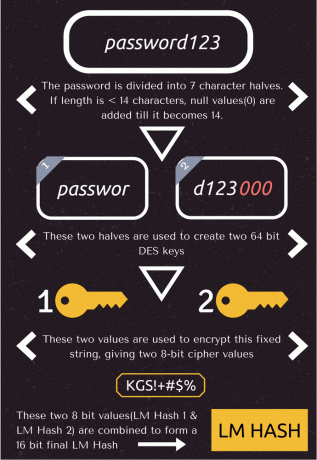

LM-Hashing ist eine sehr alte Methode der Windows 95-Ära und wird heute nicht mehr verwendet. Bei dieser Methode wird das Passwort mithilfe der unten gezeigten Schritt-für-Schritt-Methode in Hash umgewandelt.

Der inhärente Prozess, Ihr Passwort in zwei 7-stellige Zeichenfolgen zu zerlegen, machte LM-Hashing anfällig für Brute-Force-Angriffe. Dies wurde durch das NTLM-Verfahren verbessert, das das komplexere verwendete MD4-Hashing Technik. Obwohl dies das frühere Problem löste, war es aufgrund von Rainbow Tables immer noch nicht sicher genug.

Regenbogentische

Bis jetzt haben wir gelernt, was Hashing ist, und es ist eine wichtige Eigenschaft, dass es so ist Einweg. Das bedeutet, dass das Brute-Force eines Hashs nicht das ursprüngliche Passwort zurückgibt. Hier kommen also Regenbogentische ins Spiel. Eine Rainbow-Tabelle ist eine wörtliche Tabelle, die vorgenerierte Hashes für alle möglichen Passwortkombinationen für eine bestimmte Hash-Funktion enthält.

Wenn zum Beispiel ein Passwort eine Regel hat, dass es nur aus 7 Zeichen aus 26 Alphabeten und 10 Zahlen 0-9 bestehen kann, dann haben wir Permutationen 42072307200!! mögliche Kombinationen dafür. Eine Regenbogentabelle für diese Funktion enthält Hashes und das entsprechende Passwort für jede mögliche Kombination. Der Nachteil von Regenbogentabellen ist jedoch, dass sie sehr groß werden, wenn die Eingabegröße und die Passwortlänge zunehmen.

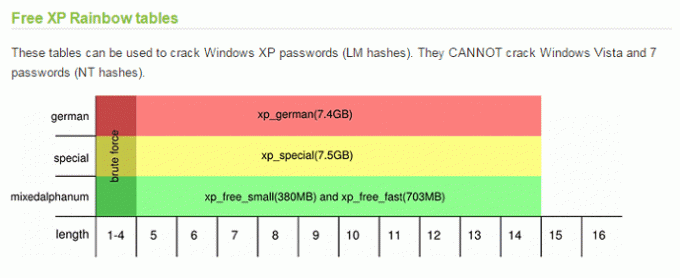

Wie oben gezeigt, ist eine einfache Regenbogentabelle für die LM-Hashing-Funktion von Windows XP 7,5 GB groß. Tabellen moderner Hash-Funktionen, die Alphabete, Zahlen und Symbole verwenden, können mehrere hundert Gigabyte groß sein. Diese sind also für einen normalen Benutzer mit einem Desktop-PC nicht einfach zu verarbeiten und zu verwenden.

Es gibt Online-Websites, die vorkompilierte Regenbogentabellen für die Windows-Hash-Funktion zu einem Preis anbieten, sowie Nachschlagetabellen zum Überprüfen eines Hashs bereitstellen.

Jemand, der eine Windows-SAM-Datei hat, kann also in einer vorberechneten Tabelle nach dem Hash suchen und das Passwort finden (wenn es relativ einfach ist). Und dies ist aufgrund eines Nachteils der NTLM-Hashing-Methode möglich, da kein Salting verwendet wird.

Salting ist eine Technik, bei der dem Passwort vor dem Hashing eine zufällige Zeichenfolge hinzugefügt wird, sodass jeder Hash einzigartig wird, wie oben gezeigt, wodurch der Zweck von Rainbow Tables zunichte gemacht wird.

Der Angriff: Wie er ausgeführt wird

In Windows 10 verwendet Microsoft die NTLMv2-Hashing-Technik, die zwar kein Salting verwendet, aber einige andere kritische Fehler behebt und insgesamt mehr Sicherheit bietet. Aber dann sind Sie auch nicht hundertprozentig geschützt, da ich jetzt zeigen werde, wie Sie einen ähnlichen Angriff auf Ihren eigenen PC durchführen können.

Wiederherstellen Ihrer Hashes

Der erste Schritt besteht darin, mit einer der verschiedenen verfügbaren Methoden Hashes Ihres Passworts zu erhalten. Ich werde die frei verfügbare Hash Suite 3.4 (früher bekannt als pwdump) verwenden. Das Schöne an diesem Programm ist, dass es die Hashes auch dann abrufen kann, wenn Windows läuft, sodass Sie sich nicht mit bootfähigen USB-Laufwerken herumschlagen müssen. Windows Defender kann während der Ausführung übel werden, also schalten Sie es vorübergehend aus.

Schritt 1: Laden Sie die kostenlose Version von Hash Suite herunter Hier und extrahieren Sie den gesamten Inhalt der ZIP-Datei in einen Ordner.

Schritt 2: Öffnen Sie den Ordner und starten Sie das Programm, indem Sie auswählen Hash_Suite_64 für 64-Bit-Betriebssysteme bzw Hash_Suite_32 für 32-Bit.

Schritt 3: Um Hashes zu importieren, klicken Sie auf Importieren > Lokale Konten Wie nachfolgend dargestellt. Dadurch werden die Hashes aller auf dem PC vorhandenen Konten geladen.

Hashes knacken

Von hier an bietet Hash Suite auch die Möglichkeit, die Hashes mit Wörterbuch- und Brute-Force-Angriffen zu knacken, aber diese sind nur in der kostenpflichtigen Version verfügbar. Also verwenden wir stattdessen einen der Online-Dienste, um unsere Hashes zu knacken. Crackstation & OnlineHashCrack sind die beiden Seiten, die ich für diesen Zweck verwendet habe. Diese Seiten verwenden eine Kombination aus vorberechneten Tabellen, Wörterbuchangriffen und Brute-Force, um Ihre Hashes zu knacken.

In meinem Fall hat Crackstation sofort mitgeteilt, dass es nicht mit dem Hash übereinstimmen kann & OnlineHashCrack brauchte fünf Tage Zeit, konnte es aber immer noch nicht knacken. Abgesehen davon gibt es andere Offline-Programme wie z Kain & Abel, JohnTheRipper, OphCrack und mehr, die die Hashes sogar über das Netzwerk abrufen. Wenn Sie jedoch erklären, wie man sie verwendet, wird dieser Artikel zu einem BlackHat-Konferenzbeitrag.

Notiz: Sie können überprüfen, ob die von HashSuite extrahierten Hashes das Passwort Ihres Kontos sind, indem Sie es mit dem für Ihr Passwort generierten Hash abgleichen, indem Sie any verwenden online Hash-Generatoren.

Ihre Verteidigung

Wie wir gesehen haben, ist das Erfassen der Hashes so einfach, dass Sie sich nicht mit bootfähigen Laufwerken oder komplexen Befehlen herumschlagen müssen. Und es gibt viele andere Programme, die in dieser Hinsicht viel weiter fortgeschritten sind. In einem solchen Fall ist Ihre beste Verteidigung also Passwort und Verschlüsselung, die ich im Folgenden ausführlich erweitert habe.

Langes Passwort

Angefangen bei der Länge gilt ein langes Passwort allgemein als sicherer. Aber wie lange ist lang genug? Forscher sagen, dass Ihr Passwort mindestens 12 Zeichen lang sein sollte. Aber um auf der sicheren Seite zu sein, wird ein Passwort mit mehr als 16 Zeichen empfohlen. Und bitte nicht so einstellen Passwort12345678. Es sollte eine Mischung aus Kleinbuchstaben, Großbuchstaben, Zahlen und Symbolen sein.

Verschlüsselung verwenden

Die zweite Verteidigungslinie ist die Verwendung von Verschlüsselung. In Windows ist der Verschlüsselungsschlüssel mit Ihrem Windows-Kontokennwort verknüpft. Selbst wenn jemand das Kennwort wie in Linus 'Video zurücksetzt, sind Ihre Daten nicht zugänglich. Sie können entweder die eingebaute Verschlüsselung verwenden, wenn Sie die Pro-Version von Windows haben, oder eine der dritte Seite Programme.

Verwenden von SYSKEY & Microsoft-Konto

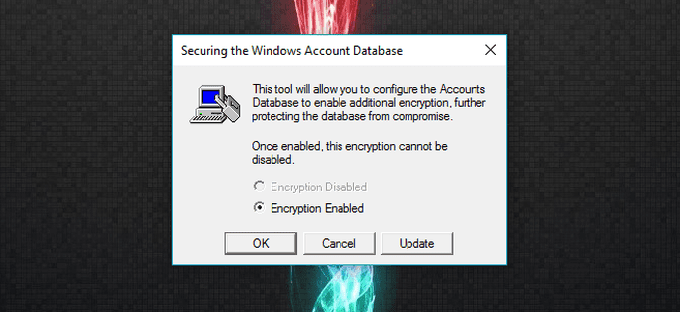

Um unbefugten Zugriff zu verhindern, wird das Windows SAM in einem verschlüsselten Format gespeichert. Und der Verschlüsselungsschlüssel wird lokal auf dem PC gespeichert. SYSKEY ist ein integriertes Windows-Dienstprogramm, mit dem Sie diesen Schlüssel auf ein externes Medium (USB-Laufwerk) verschieben oder vor der Anmeldung eine weitere Kennwortebene hinzufügen können. Sie können mehr darüber erfahren, wie Sie es einrichten Hier.

Zusätzlich können Sie auch zu einem Microsoft-Konto wechseln, da das PRK auf einem Microsoft-Konto nicht funktioniert, wie von Linus in der angegeben

Video

. Aber ich konnte das nicht überprüfen, da ich kein PRK zum Testen hatte. Aber HashSuite war in der Lage, die Hashes des Passworts meines Microsoft-Kontos zu extrahieren, also ist es nicht so effektiv.

Andere verschiedene Maßnahmen

Abgesehen von den oben genannten können Sie auch ein BIOS-Passwort festlegen, das eine weitere Schutzebene hinzufügt. Auch wenn Sie nicht Ihr gesamtes Windows-Laufwerk verschlüsseln möchten, können Sie a trennen Partition, die all Ihre wichtigen Daten enthält, sodass Sie selbst dann, wenn ein Hacker das Passwort zurücksetzt, den Zugriff auf Ihre Dateien nicht vollständig verlieren.

Die Verwendung einer beliebigen biometrischen Anmeldemethode ist eine weitere Möglichkeit, solche Angriffe zu vereiteln. Zu guter Letzt ist das Upgrade auf Windows 10 auch eine Möglichkeit, auch wenn es etwas skurril erscheint. Obwohl es anfällig ist, hat es andere Sicherheitsverbesserungen wie Windows-Hallo & Berechtigungsschutz.

Im Panikmodus? Sei nicht

Wenn Sie den ganzen Beitrag gelesen haben (mutig!), könnten Sie in Panik geraten. Aber es gibt eine wichtige Sache, die wir hier übersehen, all diese Angriffe erfordern physischen Zugriff auf Ihren PC. Diese Angriffe sind zwar immer noch über das Netzwerk möglich, aber ihre Ausführung ist keine Tasse Tee von jemandem, der das Hacken gelernt hat Hacker in einer Woche Videos eingeben. Aber man sollte vorsichtig sein, da wir immer ein paar angepisste Leute (oder Kollegen) um uns herum haben, die Schaden anrichten wollen.

Und ich wiederhole noch einmal, die hier gezeigte Methode dient nur zu Informationszwecken. Versuchen Sie es nicht auf dem PC eines anderen oder versuchen Sie, ein öffentliches Netzwerk nach Hashes zu schnüffeln. Beides kann Sie in Schwierigkeiten bringen. Bleiben Sie also sicher und teilen Sie Ihre Gedanken und Zweifel durch Kommentare.