Windows 10 parooli murdmine: meetodid ja ennetamine

Miscellanea / / February 16, 2022

Digitaalne turvalisus on tänapäeval esmatähtis. Kõik, millel on Interneti-ühendus, on haavatav ja teisel mandril istuv inimene võib selle ohtu seada. The uusim DDOS-rünnak DNS-serverites on üks näide paljudest sellistest laiaulatuslikest rünnakutest, mis on viimastel aastatel kasvanud.

Ka teie arvuti või sülearvuti pole selliste rünnakute eest kaitstud. Kuigi võite korrata, et olen selle parooliga kaitsnud, kuid sellest ei piisa täna, nagu me näeme.

Häkkerite USB-draiv

Sees hiljutine video, Linus of LinusTechTips, kuulus tech & geek ringkondade seas, demoed kuidas see lihtsa välimusega USB-draiv saab teie Windowsi konto hõlpsalt mõne minuti jooksul avada. See Amazonis 20 dollari eest saadaval olev draiv, mida tuntakse parooli lähtestamise võtmena (PRK), mille eesmärk on parooli unustamise korral lähtestada, ootab lihtsalt väärkasutamist.

Võhikule võib tunduda, et mingi revolutsiooniline uus tehnoloogia on töös, kuid tegelikult pole see midagi muud kui tarkvaraline trikk. Kuid kuidas on see tänapäeval võimalik, kui Windows on versiooniga 10 nii palju arenenud? Et mõista, et peame õppima, kuidas Windowsi konto turvalisus toimib.

Nõrk osa: Windowsi konto turvalisus

Väga pikka aega on Windowsi kasutajakonto parooli salvestamise viisi kritiseeritud. Windows salvestab kõik kasutajakontode paroolid SAM-i (turvakontohalduri) andmebaasi faili. Arusaadavatel põhjustel ei salvestata paroole lihttekstina ja failile ei pääse OS-i töötamise ajal juurde. Räsimist, ühesuunalist funktsiooni, kasutatakse teie parooli teisendamiseks fikseeritud pikkusega tähemärkide jadaks nii et kui keegi haarab SAM-faili (mis on lihtsam kui arvate), ei saa paroolid olla teatud. Windowsi kasutatavad räsimeetodid on kriitika põhjuseks. Neid meetodeid selgitatakse allpool.

LM-räsimine ja NTLM-räsimine

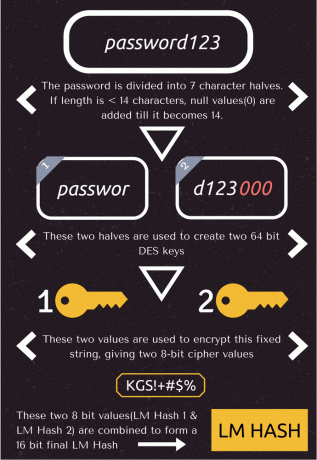

LM-räsimine on Windows 95 ajastu väga vana meetod ja seda tänapäeval ei kasutata. Selle meetodi puhul teisendatakse parool räsi, kasutades allpool näidatud samm-sammult meetodit.

Loomulik protsess, mille käigus teie parool laguneb kaheks 7-märgiliseks stringiks, muutis LM-i räsimise toore jõu rünnakute suhtes haavatavaks. Seda parandas NTLM-meetod, mis kasutas keerukamat MD4 räsimine tehnikat. Kuigi see lahendas varasema probleemi, ei olnud see siiski Rainbow Tablesi tõttu piisavalt turvaline.

Vikerkaarelauad

Siiani oleme õppinud, mis on räsimine ja see on üks oluline omadus ühesuunaline. Mis tähendab, et räsi jõhker sundimine ei anna algset parooli tagasi. Nii et siin tulevad pildile vikerkaarelauad. Rainbow Table on sõnasõnaline tabel, mis sisaldab eelnevalt loodud räsisid antud räsifunktsiooni kõigi võimalike paroolikombinatsioonide jaoks.

Näiteks kui paroolil on reegel, et see võib koosneda 7 tähemärgist 26 tähestikust ja 10 numbrist ainult 0-9, siis on meil permutatsioonide kaudu 42072307200!! selle võimalikud kombinatsioonid. Selle funktsiooni vikerkaaretabel sisaldab räsi ja vastavat parooli iga võimaliku kombinatsiooni jaoks. Kuid vikerkaaretabelite negatiivne külg on see, et sisendi suuruse ja parooli pikkuse suurenemisel muutuvad need väga suureks.

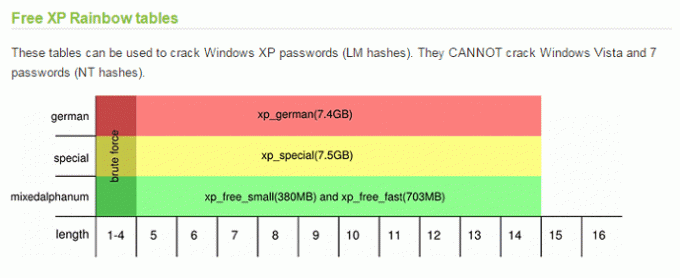

Nagu ülal näidatud, on Windows XP LM-räsifunktsiooni lihtne vikerkaaretabel 7,5 GB suurune. Tänapäevaste räsifunktsioonide tabelid, mis kasutavad tähestikku, numbreid ja sümboleid, võivad olla mitmesaja gigabaidi suurused. Seega pole neid lauaarvutiga tavakasutaja jaoks lihtne töödelda ja kasutada.

On Interneti-veebisaite, mis pakuvad Windowsi räsifunktsiooni jaoks eelnevalt täidetud vikerkaaretabeleid hinna eest, samuti otsingutabeleid räsi kontrollimiseks.

Nii et keegi, kellel on Windowsi SAM-fail, saab eelarvutatud tabelist räsi otsida ja parooli leida (kui see on suhteliselt lihtne). Ja see on võimalik NTLM-i räsimeetodi ühe puuduse tõttu, milleks on soolamise mittekasutamine.

Soolamine on meetod, mille abil lisatakse enne räsimist paroolile juhuslik tähemärkide jada, nii et iga räsi muutub ainulaadseks, nagu ülal näidatud, rikkudes Rainbow Tablesi eesmärki.

Rünnak: kuidas seda täidetakse

Operatsioonisüsteemis Windows 10 kasutab Microsoft NTLMv2 räsitehnikat, mis ei kasuta soolamist, kuid parandab mõned muud kriitilised vead ja pakub üldiselt rohkem turvalisust. Kuid ka siis pole te senti protsenti kaitstud, sest ma näitan nüüd, kuidas saate oma arvutis sarnase rünnaku sooritada.

Räside taastamine

Esimene samm on hankida oma parooli räsid, kasutades ühte mitmest saadaolevast meetodist. Ma kavatsen kasutada vabalt saadaolevat Hash Suite 3.4 (varem tuntud kui pwdump). Selle programmi ilu seisneb selles, et see võib haarata räsi isegi siis, kui Windows töötab, nii et te ei pea buutivate USB-draividega jamama. Windows Defender võib selle töötamise ajal iiveldada, nii et lülitage see hetkeks välja.

Samm 1: Laadige alla Hash Suite'i tasuta versioon saidilt siin ja ekstraktige kogu ZIP-faili sisu kausta.

2. samm: Avage kaust ja käivitage programm, valides Hash_Suite_64 64-bitise operatsioonisüsteemi jaoks või Hash_Suite_32 32-bitise jaoks.

3. samm: Räside importimiseks klõpsake nuppu Import > Kohalikud kontod nagu allpool näidatud. See laadib kõigi arvutis olevate kontode räsi.

Räside purustamine

Siitpeale pakub Hash Suite ka võimalust räsi murdmiseks, kasutades sõnaraamatut ja jõhkra jõu rünnakuid, kuid need on saadaval ainult tasulises versioonis. Selle asemel kasutame oma räside purustamiseks ühte võrguteenust. Crackstation ja OnlineHashCrack on kaks saiti, mida ma sel eesmärgil kasutasin. Need saidid kasutavad teie räside purustamiseks eelnevalt arvutatud tabelite, sõnaraamaturünnakute ja toore jõu kombinatsiooni.

Minu puhul andis Crackstation kohe teada, et see ei vasta räsile ja OnlineHashCrackil kulus viis päeva aega, kuid siiski ei õnnestunud seda murda. Peale nende on ka muid võrguühenduseta programme Kain ja Aabel, JohnTheRipper, OphCrack ja palju muud, mis haaravad räsid isegi võrgu kaudu. Kuid nende kasutamise selgitamine muudab selle artikli BlackHati konverentsipalaks.

Märge: Saate kontrollida, kas HashSuite'i ekstraktitud räsid on teie konto parooliga, sobitades selle teie parooli jaoks loodud räsiga, kasutades mis tahes võrgus räsigeneraatorid.

Teie kaitse

Nagu nägime, on räside haaramine nii lihtne, et te ei pea buutivate draivide või keerukate käskudega jamama. Ja on palju muid programme, mis on selles osas palju arenenumad. Nii et sellisel juhul on teie parim kaitse parool ja krüpteerimine, mida olen allpool üksikasjalikult laiendanud.

Pikk parool

Alates pikkusest peetakse pikka parooli üldiselt turvalisemaks. Aga kui kaua on piisavalt pikk? Teadlaste sõnul peaks teie parool olema vähemalt 12 tähemärki pikk. Kuid ohutuse huvides on soovitatav kasutada 16+ tähemärgi pikkust parooli. Ja palun ärge määrake seda nii parool12345678. See peaks sisaldama väiketähti, suurtähti, numbreid ja sümboleid.

Krüptimise kasutamine

Teine kaitseliin on krüptimise kasutamine. Windowsis on krüpteerimisvõti seotud teie Windowsi konto parooliga, nii et isegi kui keegi lähtestab parooli nagu Linuse videos, pole teie asjadele juurdepääs. Kui teil on Windowsi Pro versioon, saate kasutada kas sisseehitatud krüptimist või mõnda neist kolmas osapool programmid.

SYSKEY ja Microsofti konto kasutamine

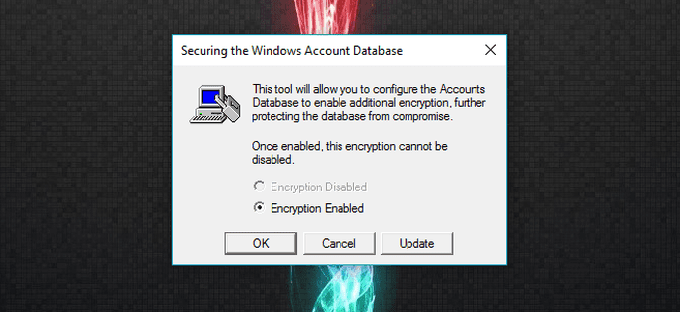

Volitamata juurdepääsu vältimiseks salvestatakse Windowsi SAM krüptitud vormingus. Ja krüpteerimisvõti salvestatakse arvutis kohapeal. SYSKEY on Windowsi sisseehitatud utiliit, mis võimaldab teil selle võtme välisele andmekandjale (USB-draivile) teisaldada või enne sisselogimist lisada veel ühe kihi parooli. Saate selle seadistamise kohta lisateavet siin.

Lisaks saate lülituda ka Microsofti kontole, kuna PRK ei tööta Microsofti kontol, nagu Linus ütles

video

. Kuid ma ei saanud seda kontrollida, kuna mul polnud testimiseks PRK-d. Kuid HashSuite suutis minu Microsofti konto parooli räsi välja võtta, seega pole see nii tõhus.

Muud mitmesugused meetmed

Lisaks ülaltoodule saate määrata ka BIOS-i parooli, mis lisab veel ühe kaitsekihi. Kui teile ei meeldi kogu Windowsi draivi krüptimine, saate määrata a eraldi partitsiooni, mis sisaldab kõiki teie olulisi asju, nii et isegi kui häkker lähtestab parooli, ei kaota te juurdepääsu oma failidele täielikult.

Mis tahes biomeetrilise sisselogimismeetodi kasutamine on veel üks viis selliste rünnakute takistamiseks. Viimaseks, kuid mitte vähemtähtsaks, on ka Windows 10 versioonile üleviimine üks viis, isegi kui see tundub pisut veider. Kuigi see on haavatav, on sellel muid turvatäiustusi, nagu Windows Hello & Volikirja valvur.

Paanikarežiimis? Ära ole

Kui olete kogu postituse läbi lugenud (olge julge!), võite sattuda paanikasse. Kuid on üks oluline asi, mida me siin üle vaatame, kõik need rünnakud nõuavad füüsilist juurdepääsu teie arvutile. Kuigi need rünnakud on võrgu kaudu endiselt võimalikud, kuid nende sooritamine ei ole tassike teed inimeselt, kes on õppinud häkkimist Häkker nädala pärast tüüpi videod. Kuid tasub olla ettevaatlik, sest meie ümber on alati vihaseid inimesi (või kolleege), kes soovivad kurja teha.

Ja ma kordan veel kord, siin näidatud meetod on mõeldud ainult informatiivsel eesmärgil. Ärge proovige seda kellegi teise arvutis ega proovige avalikku võrku räsi otsida. Mõlemad asjad võivad teid hätta sattuda. Nii et olge turvaline ja jagage oma mõtteid ja kahtlusi kommentaaride kaudu.