Windows 10 -salasanan murtaminen: menetelmät ja ehkäisy

Sekalaista / / February 16, 2022

Digitaalinen turvallisuus on tänä päivänä ensiarvoisen tärkeää. Kaikki, jolla on Internet-yhteys, on haavoittuvainen, ja joku muulla mantereella istuva voi vaarantaa sen. The uusin DDOS-hyökkäys DNS-palvelimilla on yksi esimerkki monista tällaisista laajamittaisista hyökkäyksistä, jotka ovat lisääntymässä viime vuosien jälkeen.

Tietokoneesi tai kannettava tietokoneesi ei myöskään ole suojattu tällaisilta hyökkäyksiltä. Vaikka voit toistaa, että olen suojannut sen salasanalla, mutta se ei riitä tänään, kuten tulemme näkemään.

Hackersin USB-asema

Jonkin sisällä viimeisin video, Linus of LinusTechTips, kuuluisa teknologia- ja nörttipiireistä, esitteli kuinka tämä yksinkertaisen näköinen USB-asema voi avata Windows-tilisi helposti muutamassa minuutissa. Amazonista 20 dollarilla saatavilla oleva asema, joka tunnetaan nimellä Password Reset Key (PRK), jonka tarkoituksena on nollata salasana, jos unohdat sen, odottaa vain väärinkäyttöä.

Maallikolta saattaa tuntua, että jotain vallankumouksellista uutta teknologiaa on toiminnassa, mutta todellisuudessa se on vain ohjelmistotemppua. Mutta nykyään, kun Windows on kehittynyt niin paljon 10:n kanssa, miten tämä on edes mahdollista? Ymmärtääksemme, että meidän on opittava kuinka Windows-tilin suojaus toimii.

Heikko osa: Windows-tilin suojaus

Windowin tapaa tallentaa käyttäjätilin salasana on kritisoitu erittäin pitkään. Windows tallentaa kaikki käyttäjätilien salasanat SAM (Security Account Manager) -tietokantatiedostoon. Ilmeisistä syistä salasanoja ei tallenneta pelkkänä tekstinä ja tiedostoon ei pääse käsiksi käyttöjärjestelmän ollessa käynnissä. Hashing on yksisuuntainen toiminto, jota käytetään muuttamaan salasanasi kiinteän pituiseksi merkkijonoksi niin, että jos joku nappaa SAM-tiedoston (mikä on helpompaa kuin luulet), salasanat eivät voi olla tiedossa. Windowsin käyttämät hajautusmenetelmät ovat syynä kritiikkiin. Nämä menetelmät selitetään alla.

LM Hashing & NTLM Hashing

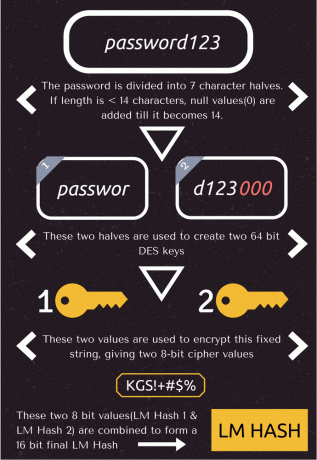

LM-hajautus on hyvin vanha Windows 95 -aikakauden menetelmä, eikä sitä käytetä nykyään. Tässä menetelmässä salasana muunnetaan hashiksi alla olevan vaiheittaisen menetelmän avulla.

Luontainen prosessi murtaa salasanasi kahdeksi 7-merkkiseksi merkkijonoksi teki LM-hajautustoiminnosta haavoittuvan raa'an voiman hyökkäyksille. Tätä parannettiin NTLM-menetelmällä, joka käytti monimutkaisempaa MD4 hajautus tekniikka. Vaikka tämä ratkaisi aikaisemman ongelman, se ei silti ollut tarpeeksi turvallinen Rainbow Tablesin takia.

Sateenkaari pöydät

Tähän asti olemme oppineet, mitä hashing on, ja yksi tärkeä ominaisuus on, että se on yksisuuntainen. Tämä tarkoittaa, että tiivisteen raa'a pakottaminen ei anna alkuperäistä salasanaa takaisin. Joten tässä sateenkaaritaulukot tulevat kuvaan. Rainbow Table on kirjaimellinen taulukko, joka sisältää ennalta luodut tiivisteet kaikille mahdollisille salasanayhdistelmille tietylle hajautusfunktiolle.

Esimerkiksi jos salasanassa on sääntö, että se voi koostua 7 merkistä 26 aakkosesta ja 10 numerosta vain 0-9, niin permutaatioiden kautta meillä on 42072307200!! siihen mahdollisia yhdistelmiä. Tämän toiminnon sateenkaaritaulukko sisältää tiivisteet ja vastaavan salasanan jokaiselle mahdolliselle yhdistelmälle. Mutta sateenkaaritaulukoiden haittapuoli on, että ne kasvavat erittäin suuriksi, kun syöttökoko ja salasanan pituus kasvaa.

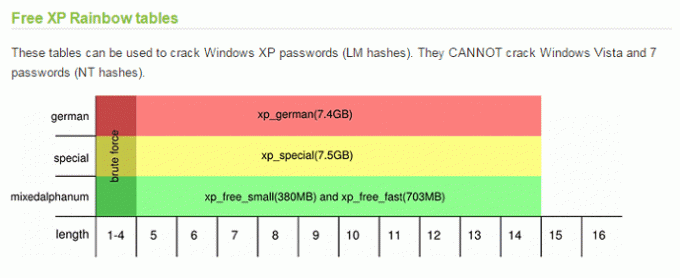

Kuten yllä näkyy, yksinkertainen sateenkaaritaulukko Windows XP: n LM-hajautustoiminnolle on kooltaan 7,5 Gt. Nykyaikaisten hash-funktioiden taulukot, joissa käytetään aakkosia, numeroita ja symboleja, voivat olla useita satoja gigatavuja. Näitä ei siis ole helppo käsitellä ja käyttää tavalliselle pöytätietokoneen käyttäjälle.

On online-sivustoja, jotka tarjoavat valmiita sateenkaaritaulukoita Windows Hash -toimintoa varten hintaan sekä hakutaulukot tiivisteen tarkistamiseksi.

Joten joku, jolla on Windows SAM -tiedosto, voi etsiä hajautusarvoa valmiiksi lasketusta taulukosta ja löytää salasanan (jos se on suhteellisen yksinkertainen). Ja tämä on mahdollista NTLM-hajautusmenetelmän yhden haittapuolen vuoksi, koska suolaa ei käytetä.

Salting on tekniikka, jolla salasanaan lisätään satunnainen merkkijono ennen tiivistystä, jotta jokaisesta hashista tulee ainutlaatuinen, kuten yllä on esitetty, mikä kumoaa Rainbow Tablesin tarkoituksen.

Hyökkäys: miten se toteutetaan

Windows 10:ssä Microsoft käyttää NTLMv2-hajautustekniikkaa, joka ei käytä suolausta, mutta korjaa joitain muita kriittisiä puutteita ja tarjoaa yleisesti ottaen enemmän turvallisuutta. Mutta silloinkaan et ole senttiprosenttisesti suojattu, koska näytän nyt, kuinka voit suorittaa samanlaisen hyökkäyksen omalle tietokoneellesi.

Hasheiden palauttaminen

Ensimmäinen askel on saada salasanasi hajautusarvo jollakin useista käytettävissä olevista tavoista. Aion käyttää ilmaiseksi saatavilla olevaa Hash Suite 3.4:ää (aiemmin nimellä pwdump). Tämän ohjelman kauneus on, että se voi tarttua tiivisteisiin jopa Windowsin ollessa käynnissä, joten sinun ei tarvitse pelleillä käynnistettävien USB-asemien kanssa. Windows Defender voi saada pahoinvointia tämän ollessa käynnissä, joten sammuta se hetkeksi.

Vaihe 1: Lataa Hash Suiten ilmainen versio osoitteesta tässä ja pura kaikki zip-tiedoston sisältö kansioon.

Vaihe 2: Avaa kansio ja käynnistä ohjelma valitsemalla Hash_Suite_64 64-bittiselle käyttöjärjestelmälle tai Hash_Suite_32 32-bittiselle.

Vaihe 3: Tuo tiivisteet napsauttamalla Tuo > Paikalliset tilit kuten alla. Tämä lataa kaikkien tietokoneella olevien tilien tiivisteet.

Hasheiden murtaminen

Tästä eteenpäin Hash Suite tarjoaa myös vaihtoehdon tiivisteiden murtamiseen sanakirja- ja raa'an voiman hyökkäyksiä käyttämällä, mutta ne ovat saatavilla vain maksullisessa versiossa. Sen sijaan käytämme yhtä online-palveluista hajautemme murtamiseen. Crackstation & OnlineHashCrack ovat kaksi sivustoa, joita käytin tähän tarkoitukseen. Nämä sivustot käyttävät yhdistelmää ennalta laskettuja taulukoita, sanakirjahyökkäyksiä ja raakaa voimaa hajautusten murtamiseen.

Minun tapauksessani Crackstation ilmaisi heti, että se ei vastaa hash-arvoa, ja OnlineHashCrack kesti viisi päivää, mutta ei silti pystynyt murtamaan sitä. Niiden lisäksi on olemassa muita offline-ohjelmia, kuten Kain & Abel, JohnTheRipper, OphCrack ja enemmän, jotka nappaavat tiivisteet jopa verkon yli. Mutta niiden käytön selittäminen tekee tästä artikkelista BlackHat-konferenssikappaleen.

merkintä: Voit tarkistaa, ovatko HashSuiten poimimat tiivisteet tilisi salasanaa yhdistämällä sen salasanallesi luotuun hajautusarvoon millä tahansa verkossa hash-generaattorit.

Sinun puolustus

Kuten näimme, tiivisteiden tarttuminen on niin yksinkertaista, että sinun ei tarvitse pelleillä käynnistysasemien tai monimutkaisten komentojen kanssa. Ja on monia muita ohjelmia, jotka ovat paljon edistyneempiä tässä suhteessa. Joten tässä tapauksessa paras suojasi on salasana ja salaus, joita olen laajentanut yksityiskohtaisesti alla.

Pitkä salasana

Pituudesta alkaen pitkää salasanaa pidetään yleensä turvallisempana. Mutta kuinka kauan on tarpeeksi pitkä? Tutkijat sanovat, että salasanasi tulee olla vähintään 12 merkkiä pitkä. Mutta varmuuden vuoksi suositellaan vähintään 16 merkin salasanaa. Ja älä aseta sitä sellaiseksi salasana12345678. Sen tulee olla sekoitus pieniä, isoja aakkosia, numeroita ja symboleja.

Salauksen käyttäminen

Toinen puolustuslinja on salauksen käyttö. Windowsissa salausavain liittyy Windows-tilisi salasanaan, joten vaikka joku nollaisi salasanan kuten Linuksen videossa, tavarasi eivät ole käytettävissä. Voit käyttää joko sisäänrakennettua salausta, jos sinulla on Windowsin Pro-versio, tai käyttää mitä tahansa salausta kolmas osapuoli ohjelmia.

SYSKEY- ja Microsoft-tilin käyttäminen

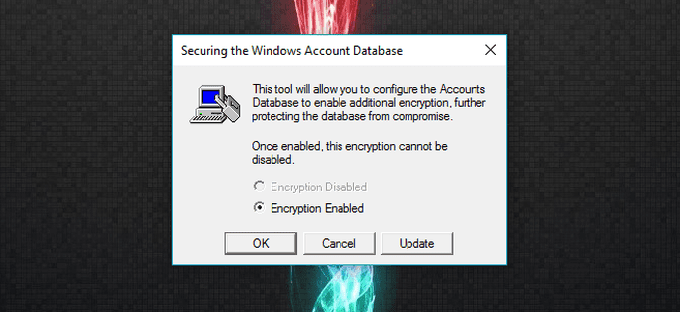

Luvattoman käytön estämiseksi Windows SAM on tallennettu salatussa muodossa. Ja salausavain tallennetaan paikallisesti tietokoneeseen. SYSKEY on sisäänrakennettu Windows-apuohjelma, jonka avulla voit siirtää avaimen ulkoiselle tallennusvälineelle (USB-asemalle) tai lisätä vielä yhden kerroksen salasanaa ennen kirjautumista. Saat lisätietoja sen määrittämisestä tässä.

Lisäksi voit myös vaihtaa Microsoft-tiliin, koska PRK ei toimi Microsoft-tilillä, kuten Linus totesi

video-

. Mutta en voinut varmistaa sitä, koska minulla ei ollut PRK: ta testattavaksi. Mutta HashSuite pystyi purkamaan Microsoft-tilini salasanan tiivisteet, joten se ei ole niin tehokas.

Muut sekalaiset toimenpiteet

Edellä mainittujen lisäksi voit myös asettaa BIOS-salasanan, joka lisää toisen suojakerroksen. Myös jos et pidä koko Windows-aseman salaamisesta, voit asettaa a erillinen osio, jossa on kaikki tärkeät tavarasi, joten vaikka hakkeri nollaisi salasanan, et menetä tiedostoihisi täysin pääsyä.

Minkä tahansa biometrisen kirjautumistavan käyttäminen on toinen tapa estää tällaiset hyökkäykset. Viimeisenä, mutta ei vähäisimpänä, päivittäminen Windows 10:een on myös yksi tapa, vaikka se näyttää vähän oudolta. Vaikka se on haavoittuva, siinä on muita tietoturvaparannuksia, kuten Windows Hello & Valtuuston vartija.

Paniikkitilassa? Älä ole

Jos olet lukenut koko viestin (rohkea!), saatat joutua paniikkiin. Mutta on yksi tärkeä asia, jota tarkastelemme täällä, kaikki nämä hyökkäykset vaativat fyysisen pääsyn tietokoneellesi. Vaikka nämä hyökkäykset ovat edelleen mahdollisia verkon kautta, mutta niiden toteuttaminen ei ole kuppi teetä henkilöltä, joka on oppinut hakkeroinnin Hakkeri viikossa kirjoita videoita. Mutta kannattaa olla varovainen, sillä meillä on aina noin vihaisia ihmisiä (tai työtovereita), jotka haluavat tehdä pahaa.

Ja toistan jälleen, että tässä esitetty menetelmä on tarkoitettu vain tiedoksi. Älä kokeile sitä jonkun muun tietokoneella tai yritä haistaa julkista verkkoa tiivisteiden varalta. Molemmat asiat voivat saada sinut vaikeuksiin. Pysy siis turvassa ja jaa ajatuksesi ja epäilyksesi kommenttien kautta.