Qu’est-ce que DMZ dans les réseaux et son objectif? – TechCult

Divers / / October 22, 2023

Non seulement les menaces en ligne se sont multipliées au fil des années, mais les normes de sécurité ont également placé la barre haute. La cybersécurité est devenue une armure non négociable qui protège nos informations personnelles, nos données sensibles et nos activités en ligne contre les vulnérabilités potentielles. En parlant de cela, vous avez peut-être rencontré le terme DMZ, alias zone démilitarisée. Êtes-vous curieux de savoir ce qu'est la DMZ, son objectif et les avantages et inconvénients qu'elle apporte? Nous discuterons de tout cela dans l’article d’aujourd’hui, allons droit au but.

Qu’est-ce que DMZ et son objectif en matière de réseautage ?

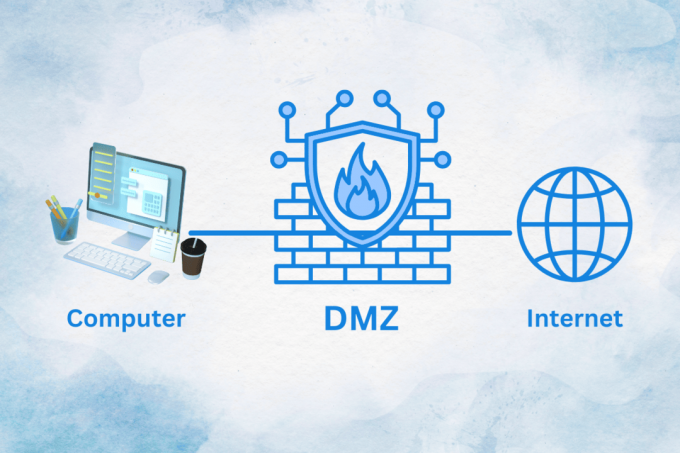

La zone dématérialisée (DMZ) est une configuration réseau ou une architecture réseau utilisée en cybersécurité, qui n'appartient à aucun des réseaux qu'elle limite. Vous pouvez le décrire comme un espace caché, ni aussi sécurisé que le réseau interne ni aussi risqué que l’Internet public. Il protège le réseau local (LAN) interne d’une organisation du trafic non autorisé.

DMZ agit comme un tampon de sécurité entre l’intranet de confiance et son réseau externe non fiable. l'Internet. Il est conçu pour héberger des services qui doivent être accessibles depuis l'Internet ouvert, il vise à permettre au organisation pour accéder à des réseaux non fiables, tout en protégeant le réseau privé contre les risques potentiels. menaces à la sécurité. Ainsi, il sert de point de contrôle qui permet le passage en toute sécurité de certaines données tout en bloquant d’autres.

DMZ sert à plusieurs fins, dont certaines sont les suivantes :

- Améliore la sécurité du réseau : DMZ crée une couche supplémentaire de sécurité du réseau. L’impact et le risque pour le réseau interne sont diminués en cas d’atteinte à la sécurité puisque l’accès de l’intrus est restreint à la DMZ.

- Isolats de services destinés au public : DMZ fonctionne comme une barrière entre le réseau interne et externe et fournit un environnement contrôlé et isolé. Il réduit le risque d'accès non autorisé aux données sensibles et garantit que les utilisateurs peuvent accéder aux services publics sans interagir directement avec le réseau interne.

- Protège les ressources internes : Il protège les ressources internes de l’entreprise, notamment les bases de données, les données des utilisateurs et les informations confidentielles, contre un accès direct à Internet. Même si un service dans la DMZ est compromis, les dommages potentiels au réseau interne sont minimes.

- Héberge des services publics : Les services publics tels que les serveurs Web, les serveurs de messagerie et les serveurs DNS sont souvent placés dans la DMZ pour éviter les failles de sécurité. De plus, comme les organisations doivent souvent fournir l'accès à certains services à des partenaires externes, des fournisseurs ou des clients, DMZ contrôle l'accès sans exposer le réseau interne.

- Zonage de sécurité : DMZ permet la création de zones de sécurité au sein du réseau: le réseau externe non fiable, la DMZ semi-fiable et le réseau interne de confiance. Vous pouvez définir des contrôles d'accès et des politiques en fonction du niveau de confiance et de la sensibilité des ressources.

Lire aussi: Quel est le rôle de l’intelligence artificielle dans la cybersécurité ?

Quels sont les avantages et les inconvénients de la DMZ ?

À présent, vous avez déjà une idée du but et de l’utilisation de DMZ. Cependant, il existe certainement certains inconvénients, tels que:

- Supplément: La mise en place et la maintenance d'une DMZ peuvent nécessiter l'achat de matériel et de sécurité supplémentaires, ce qui peut augmenter le coût global de l'infrastructure réseau.

- Pas de sécurité absolue : Il améliore la sécurité mais n'offre pas une défense complète. Ce n’est pas infaillible et laisse place à des compromis. Comme les serveurs DMZ ne disposent d'aucune protection interne, les employés et les utilisateurs autorisés peuvent toujours accéder aux données très sensibles.

- Complexité de l'accès interne : La mise en œuvre de DMZ peut être complexe et prendre du temps. Le routage et l'authentification peuvent être plus difficiles pour les utilisateurs internes et peuvent donc nécessiter une équipe informatique qualifiée.

- Erreurs de configuration : S'il n'est pas correctement configuré, il peut introduire des failles de sécurité. Des configurations incorrectes peuvent exposer par inadvertance le réseau interne à des menaces externes.

- Retards et latence : En fonction de la conception et du nombre d'appareils au sein de la DMZ, la latence des services qui y sont hébergés peut être accrue. De plus, la couche de sécurité supplémentaire peut provoquer un décalage (délai) lors de l'accès aux ressources stockées dans la DMZ.

- Flexibilité limitée : Pour sécuriser les ressources internes à partir d’emplacements externes, une DMZ peut limiter la possibilité d’y accéder.

- Consommation de ressources : Les services publics hébergés dans la DMZ peuvent être gourmands en ressources, qui pourraient autrement être utilisées pour les besoins du réseau interne.

Lire aussi: IDS vs IPS vs Firewall: définitions et comparaisons

Une DMZ est-elle sûre ?

DMZ est utilisé pour protéger les hôtes présentant les plus grandes vulnérabilités. Cependant, les données transférées via celui-ci sont moins sécurisées. En effet, les hôtes DMZ disposent d'autorisations d'accès à d'autres services au sein du réseau interne.

Les hôtes DMZ fournissent souvent des services étendus aux utilisateurs en dehors du réseau local. Ils doivent être insérés dans le réseau surveillé en raison du risque d'attaque plus élevé. Si ceux-ci sont finalement compromis, le reste du réseau sera sauvegardé.

Est-il possible d'activer DMZ ?

L'activation de DMZ peut être une mesure de sécurité utile lorsqu'elle est effectuée correctement. Toutefois, ce n’est pas une décision à prendre à la légère. La possibilité d'activer une DMZ dépend des besoins spécifiques de votre réseau. Habituellement, il est conseillé de ne l'utiliser que si le PC ne peut pas exécuter correctement les programmes Internet devant le routeur.

Il doit être utilisé en dernier recours car il peut exposer l'appareil à plusieurs menaces de sécurité. Vous pouvez désactiver la protection par pare-feu du routeur en activant l'option DMZ, qui permet au routeur d'envoyer tout le trafic Internet entrant vers l'appareil choisi.

Lire aussi: Comment apprendre le piratage éthique

Quelle est la différence entre la redirection de port et le déclenchement de port ?

Transfert de courrier crée des règles fixes et permanentes pour acheminer le trafic externe vers des appareils spécifiques, ce qui le rend adapté aux services nécessitant un accès continu, comme les serveurs Web.

- Crée une carte d'un port spécifique sur l'adresse IP externe vers un périphérique interne spécifique en attribuant une adresse IP privée à ce périphérique.

- Installe des applications Internet open source telles que des serveurs Web, des serveurs FTP, des serveurs de messagerie, des serveurs de jeux en ligne et d'autres services publics sur le réseau.

- Chaque appareil ou service nécessitant un accès externe peut nécessiter une règle de redirection de port distincte.

Post-déclenchement ouvre et ferme dynamiquement les ports externes en fonction des événements déclencheurs, utile pour un accès temporaire à la demande comme les jeux en ligne et les applications peer-to-peer.

- Place le routeur à un endroit où les PC peuvent accéder à des ressources ouvertes en dehors de leur réseau local ou d'Internet.

- Ferme automatiquement le port externe lorsqu'il n'est pas utilisé

- Nécessite moins de configuration car il gère automatiquement les ports externes en fonction de scénarios

Nous espérons que cet article vous a aidé à comprendre le but d'une DMZ. Si vous avez des questions ou des suggestions, n'hésitez pas à les laisser dans la section commentaires ci-dessous. Restez à l'écoute de TechCult pour plus de blogs informatifs.

Henry est un rédacteur technique chevronné passionné par le fait de rendre des sujets technologiques complexes accessibles aux lecteurs quotidiens. Avec plus d'une décennie d'expérience dans l'industrie technologique, Henry est devenu une source d'informations fiable pour ses lecteurs.