विंडोज 10 पासवर्ड क्रैक करना: तरीके और रोकथाम

अनेक वस्तुओं का संग्रह / / February 16, 2022

डिजिटल सुरक्षा आज सर्वोपरि है। इंटरनेट कनेक्शन वाली कोई भी चीज़ असुरक्षित होती है और किसी दूसरे महाद्वीप पर बैठे किसी व्यक्ति द्वारा समझौता किया जा सकता है। नवीनतम डीडीओएस हमला डीएनएस सर्वर पर ऐसे कई व्यापक पैमाने के हमलों का एक उदाहरण है जो पिछले कुछ वर्षों से बढ़ रहे हैं।

आपका पीसी या लैपटॉप भी ऐसे हमलों से सुरक्षित नहीं है। जबकि आप दोहरा सकते हैं कि मैंने इसे पासवर्ड से सुरक्षित किया है, लेकिन आज यह पर्याप्त नहीं है, जैसा कि हम देखेंगे।

हैकर्स यूएसबी ड्राइव

में हाल का वीडियो, लिनुस ऑफ़ लिनुसटेक टिप्स, तकनीक और गीक मंडलियों के बीच प्रसिद्ध, कैसे प्रदर्शित किया गया यह सादा दिखने वाला USB ड्राइव मिनटों में आसानी से अपने विंडोज खाते को अनलॉक कर सकते हैं। अमेज़ॅन पर $20 के लिए उपलब्ध, यह ड्राइव, जिसे पासवर्ड रीसेट कुंजी (पीआरके) के रूप में जाना जाता है, जिसका उद्देश्य आपका पासवर्ड भूल जाने की स्थिति में रीसेट करना है, बस दुरुपयोग होने की प्रतीक्षा कर रहा है।

आम आदमी के लिए, ऐसा लग सकता है कि कुछ क्रांतिकारी नई तकनीक काम कर रही है, लेकिन वास्तव में यह कुछ सॉफ्टवेयर चालबाजी से ज्यादा कुछ नहीं है। लेकिन इस दिन और उम्र में, विंडोज़ के साथ 10 के साथ इतना उन्नत, यह भी कैसे संभव है? इसे समझने के लिए हमें यह जानने की जरूरत है कि विंडोज अकाउंट सुरक्षा कैसे काम करती है।

कमजोर हिस्सा: विंडोज खाता सुरक्षा

बहुत लंबे समय से, उपयोगकर्ता खाता पासवर्ड संग्रहीत करने के विंडो के तरीके की आलोचना की गई है। विंडोज सभी यूजर अकाउंट पासवर्ड को SAM (सिक्योरिटी अकाउंट मैनेजर) डेटाबेस फाइल में स्टोर करता है। स्पष्ट कारणों से पासवर्ड सादे पाठ के रूप में संग्रहीत नहीं होते हैं और ओएस चलने पर फ़ाइल पहुंच योग्य नहीं होती है। हैशिंग, एक तरफ़ा फ़ंक्शन, का उपयोग आपके पासवर्ड को निश्चित लंबाई के वर्णों की एक स्ट्रिंग में बदलने के लिए किया जाता है ताकि यदि कोई व्यक्ति एसएएम फ़ाइल (जो आपके विचार से आसान है) को पकड़ लेता है, तो पासवर्ड नहीं हो सकते हैं ज्ञात। विंडोज़ द्वारा उपयोग की जाने वाली हैशिंग विधियां आलोचना का कारण हैं। इन विधियों को नीचे समझाया गया है।

एलएम हैशिंग और एनटीएलएम हैशिंग

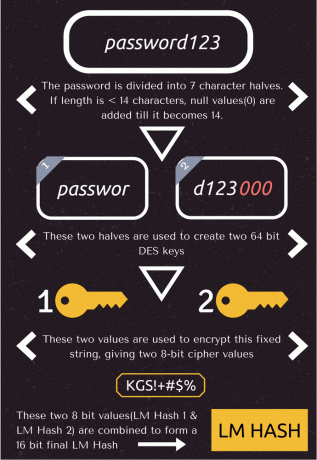

LM हैशिंग विंडोज 95-युग का एक बहुत पुराना तरीका है और आज इसका उपयोग नहीं किया जाता है। इस विधि में नीचे दिखाए गए चरण-दर-चरण विधि का उपयोग करके पासवर्ड को हैश में बदल दिया जाता है।

आपके पासवर्ड को दो 7-वर्णों में तोड़ने की अंतर्निहित प्रक्रिया ने LM हैशिंग को क्रूर बल के हमलों के प्रति संवेदनशील बना दिया है। यह NTLM पद्धति द्वारा सुधारा गया था जो अधिक जटिल का उपयोग करता था MD4 हैशिंग तकनीक। हालांकि इससे पहले की समस्या का समाधान हो गया था लेकिन रेनबो टेबल्स के कारण यह अभी भी पर्याप्त सुरक्षित नहीं था।

रेनबो टेबल्स

अब तक हमने सीखा है कि हैशिंग क्या है और इसकी एक महत्वपूर्ण संपत्ति यह है कि एक तरफ़ा रास्ता. जिसका अर्थ है कि हैश को मजबूर करने वाला जानवर मूल पासवर्ड वापस नहीं देगा। तो यह वह जगह है जहाँ इंद्रधनुष तालिकाएँ चित्र में आती हैं। रेनबो टेबल एक शाब्दिक तालिका है जिसमें किसी दिए गए हैश फ़ंक्शन के लिए सभी संभावित पासवर्ड संयोजनों के लिए प्री-जेनरेटेड हैश होता है।

उदाहरण के लिए यदि किसी पासवर्ड में यह नियम है कि उसमें 26 अक्षरों के 7 अक्षर और केवल 10 संख्या 0-9 हो सकते हैं, तो क्रमपरिवर्तन के माध्यम से हमारे पास है 42072307200!! इसके लिए संभावित संयोजन। इस फ़ंक्शन के लिए एक इंद्रधनुष तालिका में हर संभव संयोजन के लिए हैश और संबंधित पासवर्ड होगा। लेकिन रेनबो टेबल का नकारात्मक पक्ष यह है कि इनपुट आकार और पासवर्ड की लंबाई बढ़ने पर वे बहुत बड़े हो जाते हैं।

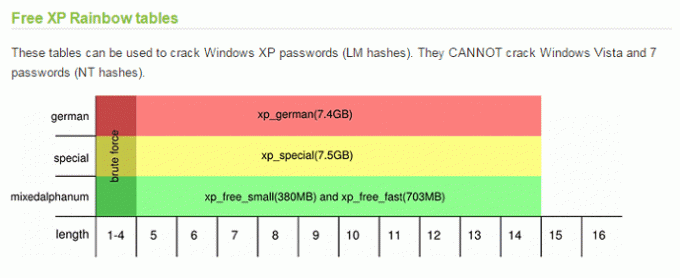

जैसा कि ऊपर दिखाया गया है, विंडोज एक्सपी के एलएम हैशिंग फ़ंक्शन के लिए एक साधारण इंद्रधनुष तालिका 7.5 जीबी आकार में है। आधुनिक हैश फंक्शंस की तालिकाएं जो अक्षरों, संख्याओं और प्रतीकों का उपयोग करती हैं, वे कई सौ गीगाबाइट की हो सकती हैं। इसलिए इन्हें एक डेस्कटॉप पीसी वाले सामान्य उपयोगकर्ता के लिए संसाधित करना और उपयोग करना आसान नहीं है।

ऐसी ऑनलाइन वेबसाइटें हैं जो विंडोज हैश फ़ंक्शन के लिए पूर्व-अनुपालन वाली रेनबो टेबल की कीमत के साथ-साथ हैश की जांच के लिए लुकअप टेबल प्रदान करती हैं।

तो कोई व्यक्ति जिसके पास Windows SAM फ़ाइल है, वह पूर्व-गणना तालिका में हैश के लिए लुकअप चला सकता है और पासवर्ड ढूंढ सकता है (यदि यह अपेक्षाकृत सरल है)। और यह नमक का उपयोग न करने की NTLM हैशिंग विधि की एक खामी के कारण संभव है।

नमकीन बनाना हैशिंग से पहले पासवर्ड में वर्णों की यादृच्छिक स्ट्रिंग जोड़ने की एक तकनीक है, ताकि प्रत्येक हैश अद्वितीय हो जाए, जैसा कि ऊपर दिखाया गया है, रेनबो टेबल्स के उद्देश्य को हराकर।

हमला: इसे कैसे अंजाम दिया जाता है

विंडोज 10 में, माइक्रोसॉफ्ट NTLMv2 हैशिंग तकनीक का उपयोग कर रहा है, जो नमकीन का उपयोग नहीं करता है, लेकिन कुछ अन्य महत्वपूर्ण खामियों को ठीक करता है और समग्र रूप से अधिक सुरक्षा प्रदान करता है। लेकिन फिर भी आप शत-प्रतिशत सुरक्षित नहीं हैं, जैसा कि मैं अब दिखाऊंगा कि आप अपने पीसी पर इसी तरह का हमला कैसे कर सकते हैं।

अपने हैश पुनर्प्राप्त करना

पहला कदम उपलब्ध कई विधियों में से किसी एक का उपयोग करके अपने पासवर्ड का हैश प्राप्त करना है। मैं स्वतंत्र रूप से उपलब्ध हैश सूट 3.4 (जिसे पहले pwdump के नाम से जाना जाता था) का उपयोग करने जा रहा हूं। इस प्रोग्राम की खूबी यह है कि यह विंडोज के चलने पर भी हैश पकड़ सकता है, इसलिए आपको बूट करने योग्य यूएसबी ड्राइव के साथ गड़बड़ करने की जरूरत नहीं है। जब यह चल रहा हो तो विंडोज डिफेंडर को मिचली आ सकती है, इसलिए इसे पल भर के लिए बंद कर दें।

स्टेप 1: हैश सूट का मुफ्त संस्करण यहां से डाउनलोड करें यहां और ज़िप फ़ाइल की सभी सामग्री को एक फ़ोल्डर में निकालें।

चरण दो: फ़ोल्डर खोलें और चयन करके प्रोग्राम लॉन्च करें हैश_सुइट_64 64-बिट ओएस या. के लिए हैश_सूट_32 32-बिट एक के लिए।

चरण 3: हैश आयात करने के लिए क्लिक करें आयात > स्थानीय खाते नीचे दिखाए गए रूप में। यह पीसी पर मौजूद सभी खातों के हैश लोड करेगा।

क्रैकिंग द हैश

यहां से, हैश सूट डिक्शनरी और ब्रूट फोर्स हमलों का उपयोग करके हैश को क्रैक करने का विकल्प भी प्रदान करता है, लेकिन वे केवल भुगतान किए गए संस्करण में उपलब्ध हैं। इसलिए इसके बजाय हम अपने हैश को क्रैक करने के लिए ऑनलाइन सेवाओं में से एक का उपयोग करते हैं। क्रैकस्टेशन और ऑनलाइन हैशक्रैक दो ऐसी साइटें हैं जिनका उपयोग मैंने इस उद्देश्य के लिए किया था। ये साइटें आपके हैश को क्रैक करने के लिए पूर्व-परिकलित तालिकाओं, शब्दकोश हमलों और पाशविक बल के संयोजन का उपयोग करती हैं।

मेरे मामले में क्रैकस्टेशन ने तुरंत सूचित किया कि यह हैश से मेल नहीं खा सकता है और ऑनलाइन हैशक्रैक ने पांच दिन का समय लिया लेकिन फिर भी इसे क्रैक नहीं कर सका। इनके अलावा और भी ऑफलाइन प्रोग्राम जैसे कैन और अबेले, जॉन द रिपर, ओफक्रैक और अधिक जो नेटवर्क पर भी हैश हड़प लेते हैं। लेकिन उनका उपयोग करने का तरीका बताते हुए यह लेख ब्लैकहैट सम्मेलन के टुकड़े में बदल जाएगा।

ध्यान दें: आप यह सत्यापित कर सकते हैं कि हैशसुइट द्वारा निकाले गए हैश आपके खाते के पासवर्ड के हैं या नहीं, इसे आपके पासवर्ड के लिए उत्पन्न हैश के साथ मिलान करके ऑनलाइन हैश जनरेटर।

आपका बचाव

जैसा कि हमने देखा हैश को हथियाना इतना सरल है कि आपको बूट करने योग्य ड्राइव या जटिल कमांड के साथ खिलवाड़ करने की आवश्यकता नहीं है। और भी कई कार्यक्रम हैं जो इस संबंध में बहुत अधिक उन्नत हैं। तो ऐसे मामले में आपका सबसे अच्छा बचाव पासवर्ड और एन्क्रिप्शन है, जिसे मैंने नीचे विस्तार से बताया है।

लंबा पासवर्ड

लंबाई से शुरू करके, एक लंबा पासवर्ड आमतौर पर अधिक सुरक्षित माना जाता है। लेकिन कितना समय काफी है? शोधकर्ताओं का कहना है कि आपका पासवर्ड कम से कम 12 अक्षरों का होना चाहिए। लेकिन सुरक्षित रहने के लिए, 16+ वर्णों के पासवर्ड की अनुशंसा की जाती है। और कृपया इसे इस रूप में सेट न करें पासवर्ड12345678. यह लोअरकेस, अपरकेस अक्षर, संख्याओं और प्रतीकों का मिश्रण होना चाहिए।

एन्क्रिप्शन का उपयोग करना

रक्षा की दूसरी पंक्ति एन्क्रिप्शन का उपयोग कर रही है। विंडोज़ में एन्क्रिप्शन कुंजी आपके विंडोज अकाउंट पासवर्ड से जुड़ी होती है, इसलिए यदि कोई लिनुस के वीडियो में पासवर्ड रीसेट करता है, तो भी आपकी सामग्री एक्सेस नहीं की जा सकेगी। यदि आपके पास विंडोज का प्रो संस्करण है या आप इनमें से किसी का भी उपयोग करते हैं तो आप इनबिल्ट एन्क्रिप्शन का उपयोग कर सकते हैं तृतीय पक्ष कार्यक्रम।

SYSKEY और Microsoft खाते का उपयोग करना

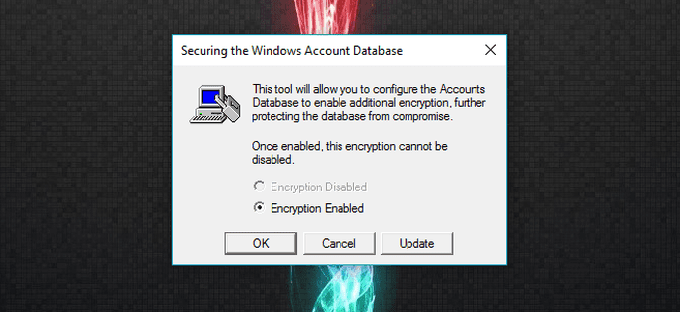

अनधिकृत पहुंच को रोकने के लिए, विंडोज एसएएम को एन्क्रिप्टेड प्रारूप में संग्रहीत किया जाता है। और एन्क्रिप्शन कुंजी पीसी पर स्थानीय रूप से संग्रहीत होती है। SYSKEY एक अंतर्निहित विंडोज उपयोगिता है जो आपको उस कुंजी को बाहरी मीडिया (USB ड्राइव) में ले जाने या लॉगिन से पहले पासवर्ड की एक और परत जोड़ने की अनुमति देती है। आप इसे सेट अप करने के तरीके के बारे में अधिक जान सकते हैं यहां.

इसके अतिरिक्त आप माइक्रोसॉफ्ट खाते में भी स्विच कर सकते हैं, क्योंकि पीआरके माइक्रोसॉफ्ट खाते पर काम नहीं करता है, जैसा कि लिनुस द्वारा कहा गया है

वीडियो

. लेकिन मैं यह सत्यापित नहीं कर सका क्योंकि मेरे पास परीक्षण करने के लिए पीआरके नहीं था। लेकिन हैशसुइट मेरे Microsoft खाते के पासवर्ड के हैश को निकालने में सक्षम था, इसलिए यह उतना प्रभावी नहीं है।

अन्य विविध उपाय

उपरोक्त के अलावा, आप एक BIOS पासवर्ड भी सेट कर सकते हैं जो सुरक्षा की एक और परत जोड़ देगा। इसके अलावा, यदि आप अपने संपूर्ण विंडोज ड्राइव को एन्क्रिप्ट करना पसंद नहीं करते हैं, तो आप एक सेट कर सकते हैं अलग विभाजन जिसमें आपकी सभी महत्वपूर्ण चीजें होती हैं, इसलिए यदि कोई हैकर पासवर्ड रीसेट कर देता है, तो भी आप अपनी फाइलों तक पूरी तरह से पहुंच नहीं खोते हैं।

ऐसे हमलों को विफल करने का एक और तरीका है लॉगिन की किसी भी बायोमेट्रिक पद्धति का उपयोग करना। अंतिम लेकिन कम से कम, विंडोज 10 में अपग्रेड करना भी एक तरीका है, भले ही यह थोड़ा अजीब लगे। भले ही यह असुरक्षित है, इसमें अन्य सुरक्षा सुधार हैं जैसे विंडोज़ हैलो & क्रेडेंशियल गार्ड.

पैनिक मोड में? मत बनो

यदि आपने पूरी पोस्ट पढ़ ली है (बहादुर हो!) तो आप घबरा सकते हैं। लेकिन एक महत्वपूर्ण चीज है जिसे हम यहां देख रहे हैं, इन सभी हमलों के लिए आपके पीसी तक भौतिक पहुंच की आवश्यकता होती है। हालांकि ये हमले अभी भी नेटवर्क पर संभव हैं, लेकिन इन्हें अंजाम देना किसी ऐसे व्यक्ति के लिए चाय का प्याला नहीं है जिसने हैकिंग सीखी है एक सप्ताह में हैकर वीडियो टाइप करें। लेकिन हमें सावधान रहना चाहिए क्योंकि हमारे आस-पास हमेशा कुछ नाराज लोग (या सहकर्मी) होते हैं जो नुकसान करना चाहते हैं।

और मैं फिर से दोहराता हूं, यहां दिखाया गया तरीका केवल सूचनात्मक उद्देश्यों के लिए है। किसी और के पीसी पर इसे आजमाने की कोशिश न करें या हैश के लिए सार्वजनिक नेटवर्क को सूँघने का प्रयास न करें। दोनों ही चीजें आपको मुश्किल में डाल सकती हैं। इसलिए सुरक्षित रहें और अपने विचारों और शंकाओं को टिप्पणियों के माध्यम से साझा करें।