פיצוח סיסמת Windows 10: שיטות ומניעה

Miscellanea / / February 16, 2022

אבטחה דיגיטלית היא ערך עליון כיום. כל דבר עם חיבור לאינטרנט הוא פגיע ויכול להיפגע על ידי מישהו שיושב ביבשת אחרת. ה התקפת DDOS האחרונה על שרתי DNS היא דוגמה אחת להרבה התקפות בקנה מידה רחב שכזה שנמצאות במגמת עלייה מאז השנים האחרונות.

גם המחשב או המחשב הנייד שלך אינם מאובטחים מפני התקפות כאלה. אמנם אתה יכול לחזור על כך שהגנתי אותו באמצעות סיסמה, אבל זה לא מספיק היום, כפי שנראה.

כונן ה-USB של האקרים

ב סרטון אחרון, לינוס של LinusTechTips, מפורסם בקרב חוגי הטכנולוגיה והחנונים, הדגים כיצד כונן ה-USB הפשוט הזה יכול לבטל את נעילת חשבון Windows שלך בקלות תוך דקות. כונן זה, המכונה מפתח איפוס סיסמה (PRK), זמין עבור $20 באמזון, שנועד לאיפוס הסיסמה שלך למקרה שתשכח אותה, רק מחכה לשימוש לרעה.

להדיוט, אולי נראה שטכנולוגיה מהפכנית כלשהי פועלת, אבל במציאות זה לא יותר מתעלול תוכנה כלשהו. אבל בימינו ובעידן הזה, כשווינדוס מתקדם כל כך עם 10, איך זה בכלל אפשרי? כדי להבין את זה אנחנו צריכים ללמוד איך אבטחת חשבון Windows עובדת.

החלק החלש: אבטחת חשבון Windows

מאז זמן רב מאוד, הדרך של ווינדו לאחסן את סיסמת חשבון המשתמש ספגה ביקורת. Windows מאחסן את כל הסיסמאות של חשבון המשתמש בקובץ מסד נתונים SAM (Security Account Manager). מסיבות ברורות הסיסמאות אינן מאוחסנות כטקסט רגיל והקובץ אינו נגיש כאשר מערכת ההפעלה פועלת. Hashing, פונקציה חד כיוונית, משמשת להמרת הסיסמה שלך למחרוזת תווים באורך קבוע כך שבמקרה שמישהו תופס את קובץ ה-SAM (שזה קל יותר ממה שאתה חושב), הסיסמאות לא יכולות להיות ידוע. שיטות הגיבוב בשימוש של Windows הן הסיבה לביקורת. שיטות אלו מוסברות להלן.

LM Hashing & NTLM Hashing

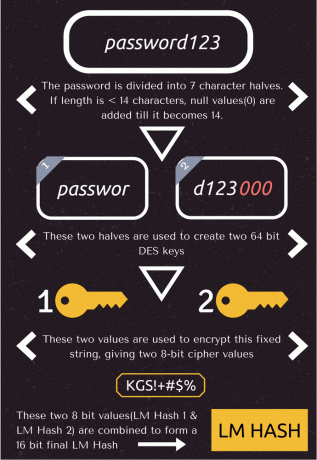

LM hashing היא שיטה ותיקה מאוד של עידן Windows 95 ואינה בשימוש כיום. בשיטה זו הסיסמה מומרת ל-hash באמצעות השיטה שלב אחר שלב המוצגת להלן.

התהליך המובנה של פירוק הסיסמה שלך בשתי מחרוזות של 7 תווים, הפך את LM hashing לפגיע להתקפות כוח גס. זה שופר על ידי שיטת NTLM שהשתמשה במורכב יותר גיבוב MD4 טֶכנִיקָה. למרות שזה פתר את הבעיה הקודמת, זה עדיין לא היה מאובטח מספיק בגלל טבלאות קשת.

טבלאות קשת בענן

עד עכשיו למדנו מה זה hashing ואחד המאפיין החשוב הוא שזהו דרך אחת. מה שאומר שכפיית hash ברוטית לא תחזיר את הסיסמה המקורית. אז כאן נכנסים לתמונה שולחנות קשת בענן. טבלת קשת היא טבלה מילולית המכילה גיבובים שנוצרו מראש עבור כל שילובי הסיסמאות האפשריים עבור פונקציית גיבוב נתונה.

לדוגמה, אם לסיסמה יש כלל שהיא יכולה להיות מורכבת מ-7 תווים מ-26 אלפביתים ו-10 מספרים 0-9 בלבד, אז באמצעות תמורות יש לנו 42072307200!! שילובים אפשריים עבורו. טבלת קשת בענן עבור פונקציה זו תכיל גיבובים ואת הסיסמה המתאימה לכל שילוב אפשרי. אבל החיסרון של טבלאות קשת בענן הוא שהם נעשים גדולים מאוד כאשר גודל הקלט ואורך הסיסמה גדלים.

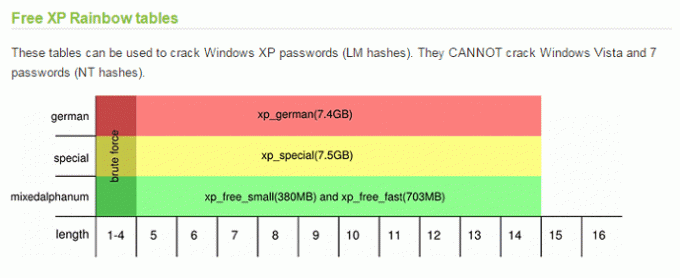

כפי שמוצג לעיל, טבלת קשת פשוטה עבור פונקציית הגיבוב של LM של Windows XP היא בגודל 7.5 GB. טבלאות של פונקציות חשיש מודרניות המשתמשות באלפבית, מספרים וסמלים יכולות להיות של מאות גיגה-בייט. אז אלה לא קלים לעיבוד ושימוש עבור משתמש רגיל עם מחשב שולחני.

ישנם אתרים מקוונים המציעים טבלאות קשת מותאמות מראש עבור פונקציית ה-Hash של Windows תמורת מחיר, כמו גם מספקים טבלאות חיפוש לבדיקת ה-hash.

אז מי שיש לו קובץ SAM של Windows יכול להריץ חיפוש אחר ה-hash בטבלה מחושבת מראש ולמצוא את הסיסמה (אם היא פשוטה יחסית). וזה אפשרי בגלל חסרון אחד של שיטת הגיבוב NTLM של אי שימוש בהמלחה.

המלחה היא טכניקה של הוספת מחרוזת אקראית של תווים לסיסמה לפני הגיבוב, כך שכל חשיש הופך לייחודי, כפי שמוצג לעיל, ומביס את המטרה של Rainbow Tables.

המתקפה: איך היא מבוצעת

ב-Windows 10, מיקרוסופט משתמשת בטכניקת גיבוב NTLMv2, שאמנם לא משתמשת בהמלחה אבל מתקנת כמה פגמים קריטיים אחרים ובסך הכל מציעה יותר אבטחה. אבל אז גם אתה לא מוגן באחוזים, כפי שאראה עכשיו איך אתה יכול לבצע התקפה דומה על המחשב האישי שלך.

משחזר את ה-Hash שלך

הצעד הראשון הוא לקבל גיבוב של הסיסמה שלך באמצעות כל אחת ממספר השיטות הזמינות. אני הולך להשתמש ב- Hash Suite 3.4 הזמינה באופן חופשי (שנודעה בעבר בשם pwdump). היופי של תוכנית זו הוא שהיא יכולה לתפוס את ה-hash גם כאשר Windows פועל, כך שלא תצטרך להתעסק עם כונני USB הניתנים לאתחול. Windows Defender עלול לעורר בחילה בזמן שהוא פועל, אז כבה אותו לרגע.

שלב 1: הורד את הגרסה החינמית של Hash Suite מ כאן וחלץ את כל התוכן של קובץ ה-zip לתיקיה.

שלב 2: פתח את התיקיה והפעל את התוכנית על ידי בחירה Hash_Suite_64 עבור מערכת הפעלה 64 סיביות או Hash_Suite_32 עבור 32 סיביות.

שלב 3: כדי לייבא גיבוב לחץ על ייבוא > חשבונות מקומיים כפי שמוצג מטה. פעולה זו תטען את ה-hash של כל החשבונות הקיימים במחשב.

פיצוח ה-Hashs

מכאן ואילך, Hash Suite מספקת גם אפשרות לפיצוח הגיבובים באמצעות מילון והתקפות כוח גס, אך אלו זמינות רק בגרסה בתשלום. אז במקום זאת אנו משתמשים באחד מהשירותים המקוונים כדי לפצח את ה-hash שלנו. Crackstation & OnlineHashCrack הם שני האתרים בהם השתמשתי למטרה. אתרים אלה משתמשים בשילוב של טבלאות מחושבות מראש, התקפות מילון וכוח גס כדי לפצח את ה-hash שלך.

במקרה שלי Crackstation הודיעה מיד שזה לא יכול להתאים ל-hash & OnlineHashCrack לקח חמישה ימים זמן אבל עדיין לא הצליח לפצח אותו. מלבדם, יש עוד תוכניות לא מקוונות כאלה קין והבל, JohnTheRipper, OphCrack ועוד אשר תופסים את ה-hash אפילו דרך הרשת. אבל הסבר כיצד להשתמש בהם יהפוך את המאמר הזה למאמר ועידה של BlackHat.

הערה: אתה יכול לוודא אם ה-hash שחולץ על ידי HashSuite הם מהסיסמה של חשבונך על ידי התאמתה ל-hash שנוצר עבור הסיסמה שלך באמצעות כל באינטרנט מחוללי חשיש.

ההגנה שלך

כפי שראינו, קליטת ה-hashes היא כל כך פשוטה שאינך צריך להתעסק עם כוננים ניתנים לאתחול או פקודות מורכבות. ויש הרבה תוכניות אחרות שהן הרבה יותר מתקדמות בהקשר הזה. אז במקרה כזה ההגנה הטובה ביותר שלך היא סיסמה והצפנה, אותם הרחבתי בפירוט בהמשך.

סיסמה ארוכה

החל מהאורך, סיסמה ארוכה נחשבת בדרך כלל לבטוחה יותר. אבל כמה זמן זה מספיק זמן? חוקרים אומרים שהסיסמה שלך צריכה להיות באורך של לפחות 12 תווים. אבל ליתר בטחון, סיסמה של 16+ תווים מומלצת. ובבקשה אל תגדיר את זה בתור סיסמה12345678. זה צריך להיות שילוב של אותיות קטנות, אותיות רישיות, מספרים וסמלים.

שימוש בהצפנה

קו הגנה שני הוא שימוש בהצפנה. ב-Windows מפתח ההצפנה משויך לסיסמת חשבון Windows שלך, כך שגם אם מישהו יאפס את הסיסמה כמו בסרטון של Linus, הדברים שלך לא יהיו נגישים. אתה יכול להשתמש בהצפנה המובנית אם יש לך גרסת Pro של Windows או להשתמש בכל אחת מהאפשרויות צד שלישי תוכניות.

שימוש בחשבון SYSKEY ומיקרוסופט

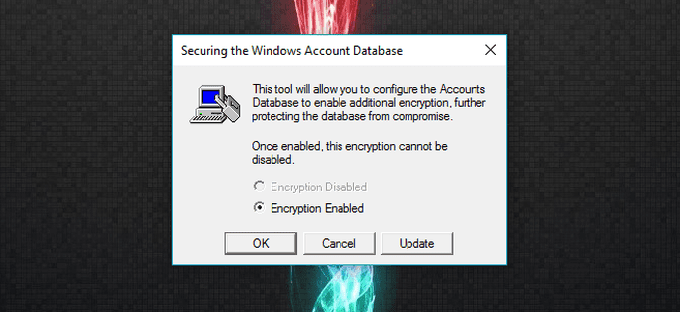

כדי למנוע גישה לא מורשית, ה-SAM של Windows מאוחסן בפורמט מוצפן. ומפתח ההצפנה מאוחסן באופן מקומי במחשב האישי. SYSKEY הוא כלי עזר מובנה של Windows המאפשר לך להעביר את המפתח הזה למדיה חיצונית (כונן USB) או להוסיף עוד שכבה אחת של סיסמה לפני הכניסה. תוכל ללמוד עוד כיצד להגדיר את זה כאן.

בנוסף, אתה יכול גם לעבור לחשבון מיקרוסופט, מכיוון שה-PRK לא עובד על חשבון מיקרוסופט, כפי שצוין על ידי לינוס ב-

וִידֵאוֹ

. אבל לא יכולתי לאמת את זה מכיוון שלא היה לי PRK לבדוק. אבל HashSuite הצליח לחלץ את ה-Hash של הסיסמה של חשבון Microsoft שלי, אז זה לא כל כך יעיל.

אמצעים שונים אחרים

מלבד האמור לעיל, ניתן גם להגדיר סיסמת BIOS שתוסיף שכבת הגנה נוספת. כמו כן, אם אתה לא אוהב להצפין את כל כונן Windows שלך, אתה יכול להגדיר א נפרד מחיצה שמכילה את כל הדברים החשובים שלך, כך שגם אם האקר מאפס את הסיסמה, אתה לא מאבד לחלוטין את הגישה לקבצים שלך.

שימוש בכל שיטה ביומטרית לכניסה היא עוד דרך לסכל התקפות כאלה. אחרון חביב, שדרוג ל-Windows 10 הוא גם דרך אחת גם אם זה נראה קצת מוזר. למרות שהוא פגיע, יש לו שיפורי אבטחה אחרים כמו Windows Hello & משמר תעודות.

במצב פאניקה? אל תהיה

אם קראת את כל הפוסט (אומץ לך!) אתה עלול להיות בפאניקה. אבל יש דבר אחד חשוב שאנחנו מסתכלים כאן, כל ההתקפות האלה דורשות גישה פיזית למחשב האישי שלך. אמנם התקפות אלו עדיין אפשריות דרך הרשת, אך ביצוען אינו כוס תה של מישהו שלמד פריצה ממנו האקר תוך שבוע הקלד סרטונים. אבל צריך להיזהר מכיוון שתמיד יש לנו אנשים (או עמיתים) עצבניים שמחפשים להזיק.

ואני חוזר ומדגיש, השיטה המוצגת כאן היא רק למטרות מידע. אל תנסה את זה במחשב של מישהו אחר או תנסה לרחרח רשת ציבורית עבור hashes. שני הדברים יכולים להכניס אותך לצרות. אז הישארו בטוחים ושתפו את המחשבות והספקות שלכם באמצעות הערות.