Windows 10-ის პაროლის გატეხვა: მეთოდები და პრევენცია

Miscellanea / / February 16, 2022

ციფრული უსაფრთხოება დღეს უმთავრესია. ინტერნეტთან დაკავშირებული ყველაფერი დაუცველია და შეიძლება კომპრომეტირებული იყოს სხვა კონტინენტზე მჯდომარემ. The უახლესი DDOS შეტევა DNS სერვერებზე არის მრავალი ასეთი ფართომასშტაბიანი შეტევის მაგალითი, რომლებიც მზარდი ტენდენციაა ბოლო რამდენიმე წლის შემდეგ.

თქვენი კომპიუტერი ან ლეპტოპი ასევე არ არის დაცული ასეთი შეტევებისგან. მიუხედავად იმისა, რომ თქვენ შეიძლება გაიმეოროთ, რომ მე ის პაროლით მაქვს დაცული, მაგრამ ეს არ არის საკმარისი დღეს, როგორც დავინახავთ.

ჰაკერების USB დისკი

Ში ბოლო ვიდეო, ლინუსი LinusTechTipsტექნოლოგიურ და გიკ წრეებში ცნობილმა დემო აჩვენა როგორ ეს უბრალო იერსახის USB დისკი შეგიძლიათ მარტივად განბლოკოთ თქვენი Windows ანგარიში რამდენიმე წუთში. ხელმისაწვდომია 20 დოლარად ამაზონზე, ეს დისკი, რომელიც ცნობილია როგორც პაროლის აღდგენის გასაღები (PRK), რომელიც მიზნად ისახავს პაროლის გადატვირთვას, თუ დაგავიწყდებათ, უბრალოდ ელოდება ბოროტად გამოყენებას.

უბრალო ადამიანს შეიძლება მოეჩვენოს, რომ რაღაც რევოლუციური ახალი ტექნოლოგია მუშაობს, მაგრამ სინამდვილეში ეს სხვა არაფერია, თუ არა პროგრამული ხრიკი. მაგრამ ამ დღეებში, როდესაც Windows 10-ით იმდენად გაუმჯობესებულია, როგორ არის ეს შესაძლებელი? იმის გასაგებად, რომ ჩვენ უნდა ვისწავლოთ როგორ მუშაობს Windows ანგარიშის უსაფრთხოება.

სუსტი ნაწილი: Windows ანგარიშის უსაფრთხოება

ძალიან დიდი ხნის განმავლობაში, Window-ის მომხმარებლის ანგარიშის პაროლის შენახვის გზა კრიტიკული იყო. Windows ინახავს მომხმარებლის ანგარიშის ყველა პაროლს SAM (Security Account Manager) მონაცემთა ბაზის ფაილში. გასაგები მიზეზების გამო, პაროლები არ ინახება როგორც უბრალო ტექსტი და ფაილი მიუწვდომელია, როდესაც OS მუშაობს. ჰეშინგი, ცალმხრივი ფუნქცია, გამოიყენება თქვენი პაროლის ფიქსირებული სიგრძის სიმბოლოების სტრიქონად გადასაყვანად ისე, რომ იმ შემთხვევაში, თუ ვინმე აითვისებს SAM ფაილს (რაც უფრო ადვილია, ვიდრე ფიქრობთ), პაროლები ვერ იქნება ცნობილია. Windows-ის მიერ გამოყენებული ჰეშირების მეთოდები კრიტიკის მიზეზია. ეს მეთოდები ახსნილია ქვემოთ.

LM Hashing & NTLM Hashing

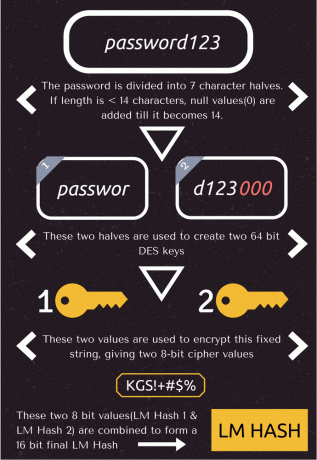

LM ჰეშინგი Windows 95-ის ძალიან ძველი მეთოდია და დღეს არ გამოიყენება. ამ მეთოდით პაროლი გარდაიქმნება ჰეშად ქვემოთ ნაჩვენები ნაბიჯ-ნაბიჯ მეთოდის გამოყენებით.

თქვენი პაროლის ორ 7-სიმბოლოიან სტრიქონში დაშლის თანდაყოლილმა პროცესმა LM ჰეშინგი დაუცველი გახადა უხეში ძალის შეტევების მიმართ. ეს გაუმჯობესდა NTLM მეთოდით, რომელიც იყენებდა უფრო რთულს MD4 ჰეშინგს ტექნიკა. მიუხედავად იმისა, რომ ამან გადაჭრა ადრეული პრობლემა, ის მაინც არ იყო საკმარისად უსაფრთხო Rainbow Tables-ის გამო.

ცისარტყელას მაგიდები

აქამდე ჩვენ ვისწავლეთ რა არის ჰეშინგი და მისი ერთ-ერთი მნიშვნელოვანი თვისებაა ის ერთი გზა. რაც ნიშნავს, რომ ჰეშის უხეში იძულება არ დააბრუნებს თავდაპირველ პაროლს. ასე რომ, აქ ცისარტყელას ცხრილები ჩნდება სურათზე. Rainbow Table არის პირდაპირი ცხრილი, რომელიც შეიცავს წინასწარ გენერირებულ ჰეშებს პაროლის ყველა შესაძლო კომბინაციისთვის მოცემულ ჰეშის ფუნქციისთვის.

მაგალითად, თუ პაროლს აქვს წესი, რომ ის შეიძლება შედგებოდეს 7 სიმბოლოსგან 26 ანბანიდან და 10 რიცხვისგან მხოლოდ 0-9, მაშინ პერმუტაციების მეშვეობით გვაქვს 42072307200!! შესაძლო კომბინაციები მისთვის. ამ ფუნქციის ცისარტყელას ცხრილი შეიცავს ჰეშებს და შესაბამის პაროლს ყველა შესაძლო კომბინაციისთვის. მაგრამ ცისარტყელას ცხრილების მინუსი ის არის, რომ ისინი ძალიან დიდი ხდება, როდესაც იზრდება შეყვანის ზომა და პაროლის სიგრძე.

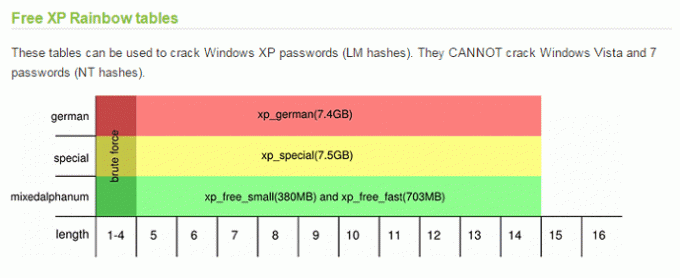

როგორც ზემოთ იყო ნაჩვენები, მარტივი ცისარტყელას ცხრილი Windows XP-ის LM ჰეშირების ფუნქციისთვის არის 7,5 GB ზომის. თანამედროვე ჰეშის ფუნქციების ცხრილები, რომლებიც იყენებენ ანბანებს, რიცხვებს და სიმბოლოებს, შეიძლება იყოს რამდენიმე ასეული გიგაბაიტი. ასე რომ, მათი დამუშავება და გამოყენება მარტივი არ არის ჩვეულებრივი მომხმარებლისთვის დესკტოპის კომპიუტერით.

არის ონლაინ ვებსაიტები, რომლებიც გვთავაზობენ წინასწარ შესრულებულ ცისარტყელას ცხრილებს Windows Hash ფუნქციისთვის ფასით, ასევე გთავაზობთ საძიებო ცხრილებს ჰეშის შესამოწმებლად.

ასე რომ, ვისაც აქვს Windows SAM ფაილი, შეუძლია ჰეშის ძიება წინასწარ გამოთვლილ ცხრილში და იპოვნოს პაროლი (თუ ეს შედარებით მარტივია). და ეს შესაძლებელია NTLM ჰეშირების მეთოდის ერთი ნაკლის გამო, რომელიც არ არის მარილის გამოყენება.

Salting არის პაროლში სიმბოლოების შემთხვევითი სტრიქონის დამატების ტექნიკა ჰეშირების წინ, ისე, რომ ყოველი ჰეში გახდეს უნიკალური, როგორც ზემოთ იყო ნაჩვენები, რაც ამარცხებს Rainbow Tables-ის მიზანს.

თავდასხმა: როგორ სრულდება

Windows 10-ში მაიკროსოფტი იყენებს NTLMv2 ჰეშინგის ტექნიკას, რომელიც არ იყენებს მარილიანობას, მაგრამ ასწორებს სხვა მნიშვნელოვან ხარვეზებს და მთლიანობაში უფრო მეტ უსაფრთხოებას გვთავაზობს. მაგრამ თქვენ ასევე არ ხართ პროცენტით დაცული, როგორც ახლა გაჩვენებთ, როგორ შეგიძლიათ განახორციელოთ მსგავსი შეტევა თქვენს კომპიუტერზე.

თქვენი ჰეშების აღდგენა

პირველი ნაბიჯი არის თქვენი პაროლის ჰეშების მიღება რამდენიმე ხელმისაწვდომი მეთოდიდან რომელიმეს გამოყენებით. მე ვაპირებ გამოვიყენო თავისუფლად ხელმისაწვდომი Hash Suite 3.4 (ადრე ცნობილი როგორც pwdump). ამ პროგრამის სილამაზე ის არის, რომ მას შეუძლია ჰეშების დაჭერა მაშინაც კი, როდესაც Windows მუშაობს, ასე რომ თქვენ არ გჭირდებათ ჩამტვირთავი USB დისკები. Windows Defender-მა შეიძლება გამოიწვიოს გულისრევა, როდესაც ის მუშაობს, ამიტომ გამორთეთ ის მომენტალურად.

Ნაბიჯი 1: ჩამოტვირთეთ Hash Suite-ის უფასო ვერსია აქ და ამოიღეთ zip ფაილის ყველა შინაარსი საქაღალდეში.

ნაბიჯი 2: გახსენით საქაღალდე და გაუშვით პროგრამა არჩევით Hash_Suite_64 64-ბიტიანი OS-სთვის ან Hash_Suite_32 32-ბიტიანისთვის.

ნაბიჯი 3: ჰეშების იმპორტისთვის დააწკაპუნეთ იმპორტი > ადგილობრივი ანგარიშები როგორც ქვემოთაა ნაჩვენები. ეს ჩატვირთავს კომპიუტერზე არსებული ყველა ანგარიშის ჰეშებს.

ჰეშების გატეხვა

აქედან მოყოლებული, Hash Suite ასევე გთავაზობთ ჰეშების გატეხვის შესაძლებლობას ლექსიკონისა და უხეში ძალის შეტევების გამოყენებით, მაგრამ ისინი ხელმისაწვდომია მხოლოდ ფასიან ვერსიაში. ასე რომ, ჩვენ ვიყენებთ ერთ-ერთ ონლაინ სერვისს ჩვენი ჰეშების გასატეხად. Crackstation და OnlineHashCrack არის ორი საიტი, რომელიც გამოვიყენე ამ მიზნით. ეს საიტები იყენებენ წინასწარ გამოთვლილ ცხრილებს, ლექსიკონის შეტევებს და უხეში ძალის კომბინაციას თქვენი ჰეშის გასატეხად.

ჩემს შემთხვევაში Crackstation-მა მაშინვე გადმოსცა, რომ ის ვერ ემთხვევა ჰეშს და OnlineHashCrack-ს ხუთი დღე დასჭირდა, მაგრამ მაინც ვერ გატეხა. მათ გარდა, არსებობს სხვა ოფლაინ პროგრამები, როგორიცაა კაენი და აბელი, JohnTheRipper, OphCrack და მეტი, რომელიც იჭერს ჰეშებს ქსელშიც კი. მაგრამ მათი გამოყენების ახსნა გადააქცევს ამ სტატიას BlackHat კონფერენციის ნაშრომად.

Შენიშვნა: თქვენ შეგიძლიათ გადაამოწმოთ HashSuite-ის მიერ ამოღებული ჰეშები თქვენი ანგარიშის პაროლს მიეკუთვნება თუ არა ის თქვენი პაროლისთვის გენერირებულ ჰეშთან რაიმეს გამოყენებით. ონლაინ ჰეშის გენერატორები.

შენი დაცვა

როგორც ვნახეთ ჰეშების დაჭერა იმდენად მარტივია, რომ თქვენ არ გჭირდებათ ჩამტვირთავი დისკების ან რთული ბრძანებების არევა. და არის ბევრი სხვა პროგრამა, რომელიც ამ მხრივ ბევრად უფრო მოწინავეა. ასე რომ, ასეთ შემთხვევაში თქვენი საუკეთესო დაცვა არის პაროლი და დაშიფვრა, რომელიც დეტალურად გავაფართოვე ქვემოთ.

გრძელი პაროლი

სიგრძით დაწყებული, გრძელი პაროლი ზოგადად უფრო უსაფრთხოდ ითვლება. მაგრამ რამდენი ხანია საკმარისი? მკვლევარები ამბობენ, რომ თქვენი პაროლი უნდა იყოს მინიმუმ 12 სიმბოლო. მაგრამ უფრო უსაფრთხოდ რომ ვიყოთ, რეკომენდებულია 16+ სიმბოლოს პაროლი. და გთხოვთ, არ დააყენოთ ის, როგორც პაროლი12345678. ეს უნდა იყოს პატარა, დიდი ანბანის, რიცხვების და სიმბოლოების ნაზავი.

დაშიფვრის გამოყენება

თავდაცვის მეორე ხაზი იყენებს დაშიფვრას. Windows-ში დაშიფვრის გასაღები ასოცირდება თქვენი Windows ანგარიშის პაროლთან, ასე რომ, მაშინაც კი, თუ ვინმემ აღადგინოს პაროლი, როგორც ლინუსის ვიდეოში, თქვენი ნივთები არ იქნება ხელმისაწვდომი. თქვენ შეგიძლიათ გამოიყენოთ ჩაშენებული დაშიფვრა, თუ გაქვთ Windows-ის Pro ვერსია, ან გამოიყენოთ რომელიმე მათგანი მესამე ნაწილი პროგრამები.

SYSKEY და Microsoft ანგარიშის გამოყენებით

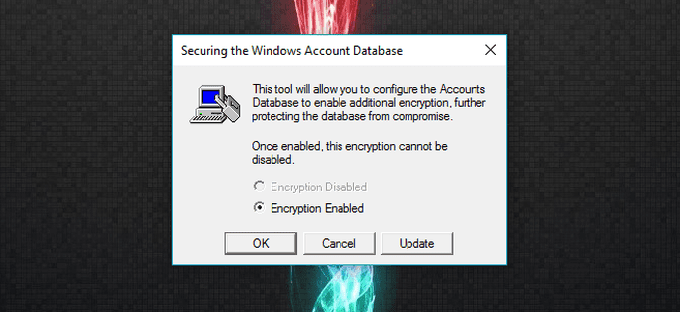

არაავტორიზებული წვდომის თავიდან ასაცილებლად, Windows SAM ინახება დაშიფრულ ფორმატში. დაშიფვრის გასაღები ლოკალურად ინახება კომპიუტერზე. SYSKEY არის Windows-ის ჩაშენებული პროგრამა, რომელიც საშუალებას გაძლევთ გადაიტანოთ ეს გასაღები გარე მედიაში (USB დისკზე) ან დაამატოთ პაროლის კიდევ ერთი ფენა შესვლამდე. შეგიძლიათ გაიგოთ მეტი იმის შესახებ, თუ როგორ უნდა დააყენოთ იგი აქ.

გარდა ამისა, თქვენ ასევე შეგიძლიათ გადახვიდეთ Microsoft-ის ანგარიშზე, რადგან PRK არ მუშაობს Microsoft-ის ანგარიშზე, როგორც ეს ლინუსმა განაცხადა.

ვიდეო

. მაგრამ მე ვერ გადავამოწმე ეს, რადგან არ მქონდა PRK შესამოწმებელი. მაგრამ HashSuite-მა შეძლო ჩემი Microsoft-ის ანგარიშის პაროლის ჰეშების ამოღება, ასე რომ, ეს არც ისე ეფექტურია.

სხვა სხვადასხვა ღონისძიებები

გარდა ზემოაღნიშნულისა, თქვენ ასევე შეგიძლიათ დააყენოთ BIOS პაროლი, რომელიც დაამატებს დაცვის კიდევ ერთ ფენას. ასევე, თუ არ მოგწონთ თქვენი მთელი Windows დისკის დაშიფვრა, შეგიძლიათ დააყენოთ ა ცალკე დანაყოფი, რომელიც ინახავს თქვენს ყველა მნიშვნელოვან ნივთს, ასე რომ, თუნდაც ჰაკერმა გადააყენოს პაროლი, თქვენ მთლიანად არ დაკარგავთ თქვენს ფაილებზე წვდომას.

შესვლის ნებისმიერი ბიომეტრიული მეთოდის გამოყენება ასეთი თავდასხმების აღკვეთის კიდევ ერთი გზაა. და ბოლოს, მაგრამ არანაკლებ, Windows 10-ზე განახლება ასევე ერთ-ერთი გზაა, თუნდაც ცოტა უცნაური იყოს. მიუხედავად იმისა, რომ ის დაუცველია, მას აქვს უსაფრთხოების სხვა გაუმჯობესებები, როგორიცაა Windows Hello & სასერთიფიკატო მცველი.

პანიკის რეჟიმში? ნუ იქნები

თუ თქვენ წაიკითხეთ მთელი პოსტი (გაბედეთ!) შესაძლოა პანიკაში ჩავარდეთ. მაგრამ არის ერთი მნიშვნელოვანი რამ, რასაც აქ ვუყურებთ, ყველა ეს შეტევა მოითხოვს ფიზიკურ წვდომას თქვენს კომპიუტერზე. მიუხედავად იმისა, რომ ეს თავდასხმები ჯერ კიდევ შესაძლებელია ქსელის საშუალებით, მაგრამ მათი განხორციელება არ არის ერთი ფინჯანი ჩაის დალევა იმ ადამიანისგან, ვინც ჰაკერობა ისწავლა. ჰაკერი ერთ კვირაში აკრიფეთ ვიდეოები. მაგრამ ფრთხილად უნდა იყოთ, რადგან ყოველთვის გვყავს გაბრაზებული ადამიანების (ან კოლეგების) გარშემო, რომლებიც ცდილობენ ზიანი მიაყენონ.

და კიდევ ერთხელ ვიმეორებ, აქ ნაჩვენები მეთოდი მხოლოდ საინფორმაციო მიზნებისთვისაა. არ სცადოთ ის სხვის კომპიუტერზე ან არ სცადოთ ჰაშის გამონახვა საჯარო ქსელში. ორივე საგანმა შეიძლება გაგიჭირდეთ. ასე რომ, იყავით დაცული და გააზიარეთ თქვენი აზრები და ეჭვები კომენტარების საშუალებით.