Windows 10 암호 크래킹: 방법 및 예방

잡집 / / February 16, 2022

디지털 보안은 오늘날 가장 중요합니다. 인터넷에 연결된 모든 것은 취약하며 다른 대륙에 있는 누군가에 의해 손상될 수 있습니다. 그만큼 최근 DDOS 공격 DNS 서버에 대한 공격은 지난 몇 년 동안 증가 추세에 있는 이러한 광범위한 공격의 한 예입니다.

귀하의 PC 또는 노트북도 이러한 공격으로부터 안전하지 않습니다. 내가 암호로 보호했음을 반복할 수 있지만 오늘은 그것으로 충분하지 않습니다. 앞으로 보게 될 것입니다.

해커 USB 드라이브

안에 최근 동영상, 라이너스 LinusTechTips, 기술 및 괴짜 서클 사이에서 유명한, 이 평범한 USB 드라이브 몇 분 안에 쉽게 Windows 계정의 잠금을 해제할 수 있습니다. Amazon에서 20달러에 구입할 수 있는 PRK(암호 재설정 키)로 알려진 이 드라이브는 암호를 잊어버린 경우에 대비하여 암호를 재설정하기 위해 사용되며 오용되기를 기다리고 있습니다.

일반인에게는 혁신적인 신기술이 작동하는 것처럼 보일 수 있지만 실제로는 소프트웨어 속임수에 불과합니다. 그러나 오늘날과 같은 시대에 Windows가 10으로 많이 발전했는데 어떻게 이것이 가능합니까? 이를 이해하려면 Windows 계정 보안이 작동하는 방식을 배워야 합니다.

약점: Windows 계정 보안

아주 오래전부터 윈도우가 사용자 계정 비밀번호를 저장하는 방식은 비판을 받아왔다. Windows는 모든 사용자 계정 암호를 SAM(Security Account Manager) 데이터베이스 파일에 저장합니다. 명백한 이유로 암호는 일반 텍스트로 저장되지 않으며 OS가 실행 중일 때 파일에 액세스할 수 없습니다. 단방향 함수인 해싱은 비밀번호를 고정 길이의 문자열로 변환하는 데 사용됩니다. 누군가가 SAM 파일을 가져갈 경우(생각보다 쉽습니다), 비밀번호는 모두 다 아는. Windows에서 사용하는 해싱 방법이 비판의 이유입니다. 이러한 방법은 아래에 설명되어 있습니다.

LM 해싱 및 NTLM 해싱

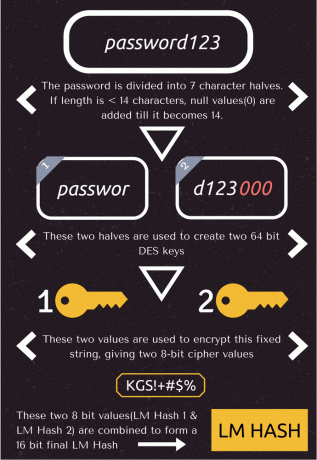

LM 해싱은 Windows 95 시대의 아주 오래된 방법이며 오늘날에는 사용되지 않습니다. 이 방법에서 암호는 아래에 표시된 단계별 방법을 사용하여 해시로 변환됩니다.

암호를 두 개의 7자 문자열로 분해하는 고유한 프로세스로 인해 LM 해싱은 무차별 대입 공격에 취약했습니다. 이것은 더 복잡한 방법을 사용하는 NTLM 방법에 의해 개선되었습니다. MD4 해싱 기술. 이것은 이전 문제를 해결했지만 Rainbow Tables 때문에 여전히 충분히 안전하지 않았습니다.

레인보우 테이블

지금까지 해싱이 무엇인지 배웠고 해싱이 중요한 속성 중 하나입니다. 일방 통행. 즉, 해시를 무차별 대입하면 원래 암호가 반환되지 않습니다. 그래서 이것은 무지개 테이블이 그림으로 등장하는 곳입니다. 레인보우 테이블은 주어진 해시 함수에 대해 가능한 모든 비밀번호 조합에 대해 미리 생성된 해시를 포함하는 리터럴 테이블입니다.

예를 들어 암호에 26개의 알파벳과 10개의 숫자 0-9로만 구성될 수 있다는 규칙이 있는 경우 순열을 통해 42072307200!! 가능한 조합입니다. 이 기능의 레인보우 테이블에는 가능한 모든 조합에 대한 해시 및 해당 암호가 포함됩니다. 그러나 레인보우 테이블의 단점은 입력 크기와 암호 길이가 증가하면 매우 커진다는 것입니다.

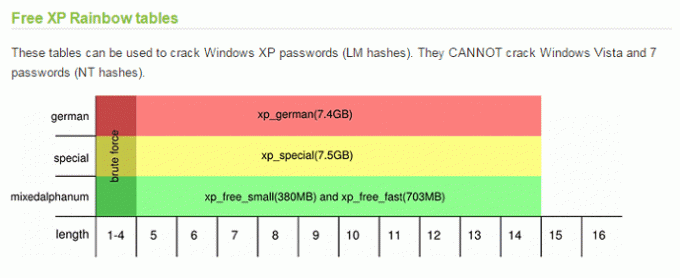

위와 같이 Windows XP의 LM 해싱 기능을 위한 단순 레인보우 테이블의 크기는 7.5GB입니다. 알파벳, 숫자 및 기호를 사용하는 최신 해시 함수 테이블은 수백 기가바이트가 될 수 있습니다. 따라서 데스크탑 PC를 사용하는 일반 사용자가 처리하고 사용하기가 쉽지 않습니다.

Windows 해시 기능에 대해 미리 컴파일된 레인보우 테이블을 가격에 제공하고 해시를 확인하기 위한 조회 테이블을 제공하는 온라인 웹 사이트가 있습니다.

따라서 Windows SAM 파일이 있는 사람은 미리 계산된 테이블에서 해시 조회를 실행하고 암호를 찾을 수 있습니다(비교적 간단한 경우). 그리고 이것은 솔팅을 사용하지 않는 NTLM 해싱 방법의 한 가지 단점 때문에 가능합니다.

솔팅은 해시 전에 암호에 임의의 문자열을 추가하여 위와 같이 각 해시가 고유해지도록 하여 레인보우 테이블의 목적을 무산시키는 기술입니다.

공격: 실행 방법

Windows 10에서 Microsoft는 NTLMv2 해싱 기술을 사용하고 있습니다. 이 해싱 기술은 솔팅을 사용하지 않지만 다른 중요한 결함을 수정하고 전반적으로 더 많은 보안을 제공합니다. 그러나 이제 여러분의 PC에서 유사한 공격을 수행할 수 있는 방법을 보여 드리겠습니다.

해시 복구

첫 번째 단계는 사용 가능한 여러 방법 중 하나를 사용하여 암호 해시를 얻는 것입니다. 저는 무료로 사용 가능한 Hash Suite 3.4(이전에는 pwdump로 알려짐)를 사용할 것입니다. 이 프로그램의 장점은 Windows가 실행 중일 때도 해시를 가져올 수 있으므로 부팅 가능한 USB 드라이브를 사용하지 않아도 된다는 것입니다. Windows Defender가 실행되는 동안 구역질이 날 수 있으므로 잠시 끄십시오.

1 단계: 다음에서 Hash Suite 무료 버전을 다운로드하십시오. 여기 zip 파일의 모든 내용을 폴더에 추출합니다.

2 단계: 폴더를 열고 선택하여 프로그램을 시작하십시오. 해시_스위트_64 64비트 OS 또는 해시_스위트_32 32비트용.

3단계: 해시를 가져오려면 가져오기 > 로컬 계정 아래 그림과 같이. 이렇게 하면 PC에 있는 모든 계정의 해시가 로드됩니다.

해시 크래킹

이제부터 Hash Suite는 사전 및 무차별 대입 공격을 사용하여 해시를 크랙하는 옵션도 제공하지만 유료 버전에서만 사용할 수 있습니다. 따라서 대신 온라인 서비스 중 하나를 사용하여 해시를 해독합니다. Crackstation & OnlineHashCrack은 내가 목적으로 사용한 두 사이트입니다. 이러한 사이트는 사전 계산된 테이블, 사전 공격 및 무차별 대입 공격을 조합하여 해시를 해독합니다.

제 경우 Crackstation은 해시와 일치하지 않는다고 즉시 전달했고 OnlineHashCrack은 5일이 걸렸지만 여전히 해독할 수 없었습니다. 그 외에도 다음과 같은 다른 오프라인 프로그램이 있습니다. 가인과 아벨, 존더리퍼, 오프크랙 네트워크를 통해서도 해시를 잡는 더 많은 것. 그러나 그것들을 사용하는 방법을 설명하면 이 기사가 BlackHat 회의 기사로 바뀔 것입니다.

메모: HashSuite에서 추출한 해시가 계정 비밀번호인지 여부를 다음을 사용하여 비밀번호에 대해 생성된 해시와 일치시켜 확인할 수 있습니다. 온라인 해시 생성기.

당신의 방어

우리가 보았듯이 해시를 잡는 것은 너무 간단해서 부팅 가능한 드라이브나 복잡한 명령을 어지럽힐 필요가 없습니다. 그리고 이와 관련하여 훨씬 더 발전된 다른 많은 프로그램이 있습니다. 따라서 이러한 경우 최선의 방어는 암호 및 암호화이며 아래에서 자세히 설명합니다.

긴 암호

길이부터 시작하여 일반적으로 긴 암호가 더 안전한 것으로 간주됩니다. 그러나 얼마나 오래 충분히 길까요? 연구원들은 비밀번호가 12자 이상이어야 한다고 말합니다. 그러나 더 안전한 면을 위해 16자 이상의 암호를 사용하는 것이 좋습니다. 그리고 다음과 같이 설정하지 마십시오. 비밀번호12345678. 소문자, 대문자, 숫자 및 기호를 혼합해야 합니다.

암호화 사용

두 번째 방어선은 암호화를 사용하는 것입니다. Windows에서 암호화 키는 Windows 계정 암호와 연결되어 있으므로 누군가가 Linus의 비디오에서와 같이 암호를 재설정하더라도 해당 항목에 액세스할 수 없습니다. Pro 버전의 Windows가 있거나 다음 중 하나를 사용하는 경우 내장된 암호화를 사용할 수 있습니다. 제3자 프로그램들.

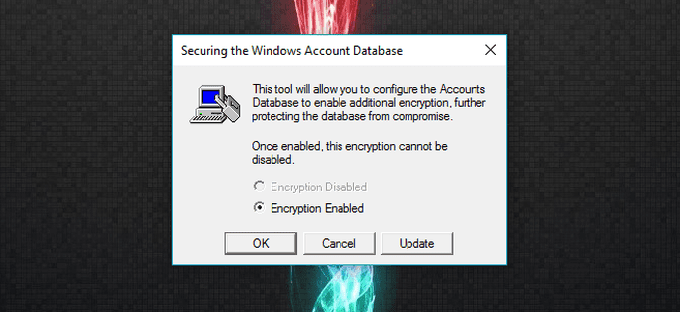

SYSKEY 및 Microsoft 계정 사용

무단 액세스를 방지하기 위해 Windows SAM은 암호화된 형식으로 저장됩니다. 그리고 암호화 키는 PC에 로컬로 저장됩니다. SYSKEY는 해당 키를 외부 미디어(USB 드라이브)로 이동하거나 로그인 전에 암호 계층을 하나 더 추가할 수 있는 내장 Windows 유틸리티입니다. 설정 방법에 대해 자세히 알아볼 수 있습니다. 여기.

또한 PRK는 Microsoft 계정에서 작동하지 않기 때문에 Microsoft 계정으로 전환할 수도 있습니다.

동영상

. 그러나 테스트할 PRK가 없었기 때문에 확인할 수 없었습니다. 하지만 HashSuite는 내 Microsoft 계정 암호의 해시를 추출할 수 있었기 때문에 그다지 효과적이지 않습니다.

기타 조치

위의 내용 외에도 다른 보호 계층을 추가하는 BIOS 암호를 설정할 수도 있습니다. 또한 전체 Windows 드라이브를 암호화하는 것이 마음에 들지 않으면 다음을 설정할 수 있습니다. 분리 된 모든 중요한 정보를 보관하는 파티션이므로 해커가 암호를 재설정하더라도 파일에 대한 액세스 권한을 완전히 잃지 않습니다.

로그인의 생체 인식 방법을 사용하는 것은 그러한 공격을 저지하는 또 하나의 방법입니다. 마지막으로, Windows 10으로 업그레이드하는 것도 약간 이상해 보일지라도 한 가지 방법입니다. 취약하지만 다음과 같은 다른 보안 개선 사항이 있습니다. 윈도우 헬로 & 크리덴셜 가드.

패닉 모드에서? 하지마

전체 게시물을 읽었다면(용감합니다!) 당황할 수 있습니다. 그러나 여기에서 우리가 살펴보고 있는 한 가지 중요한 것이 있습니다. 이 모든 공격에는 PC에 대한 물리적 액세스가 필요합니다. 이러한 공격은 네트워크를 통해 여전히 가능하지만 해킹을 배운 사람의 차는 아닙니다. 일주일 만에 해커 유형 비디오. 그러나 우리 주변에는 항상 해를 끼치려는 화난 사람들(또는 동료)이 있으므로 조심해야 합니다.

다시 한 번 강조하지만 여기에 표시된 방법은 정보 제공의 목적으로만 사용됩니다. 다른 사람의 PC에서 시도하거나 공용 네트워크에서 해시를 스니핑하지 마십시오. 두 가지 모두 곤경에 빠질 수 있습니다. 따라서 안전을 유지하고 의견을 통해 생각과 의심을 공유하십시오.