Windows 10 paroles uzlaušana: metodes un profilakse

Miscellanea / / February 16, 2022

Digitālā drošība mūsdienās ir vissvarīgākā. Jebkas, kam ir interneta pieslēgums, ir neaizsargāts, un to var apdraudēt kāds, kas atrodas citā kontinentā. The jaunākais DDOS uzbrukums DNS serveros ir viens no piemēriem daudziem šāda mēroga uzbrukumiem, kuriem ir tendence pieaugt kopš dažiem pēdējiem gadiem.

Jūsu dators vai klēpjdators arī nav aizsargāts pret šādiem uzbrukumiem. Lai gan jūs varat atkārtot, ka esmu to aizsargājis ar paroli, taču šodien ar to nepietiek, kā mēs redzēsim.

Hackers USB disks

Iekšā nesenais video, Linus no LinusTechTips, slavens tehnoloģiju un geiku aprindās, demonstrēja, kā šis vienkārša izskata USB diskdzinis var viegli atbloķēt jūsu Windows kontu dažu minūšu laikā. Šis disks, kas pazīstams kā paroles atiestatīšanas atslēga (PRK), kas ir paredzēts jūsu paroles atiestatīšanai gadījumā, ja to aizmirstat, ir pieejams par 20 ASV dolāriem vietnē Amazon, tikai gaida, kad tas tiks ļaunprātīgi izmantots.

Nespeciālistam varētu šķist, ka darbojas kāda revolucionāra jauna tehnoloģija, taču patiesībā tā nav nekas vairāk kā programmatūras viltība. Bet kā tas mūsdienās ir iespējams, kad operētājsistēma Windows ir tik ļoti uzlabota ar 10? Lai saprastu, ka mums ir jāapgūst, kā darbojas Windows konta drošība.

Vāja daļa: Windows konta drošība

Jau ļoti ilgu laiku Window veids, kā saglabāt lietotāja konta paroli, ir kritizēts. Windows visas lietotāja kontu paroles saglabā SAM (drošības konta pārvaldnieka) datu bāzes failā. Acīmredzamu iemeslu dēļ paroles netiek saglabātas kā vienkāršs teksts, un fails nav pieejams, kad darbojas operētājsistēma. Jaukšana, vienvirziena funkcija, tiek izmantota, lai pārvērstu paroli fiksēta garuma rakstzīmju virknē lai gadījumā, ja kāds paķer SAM failu (kas ir vieglāk, nekā jūs domājat), paroles nevar būt zināms. Windows izmantotās jaukšanas metodes ir kritikas iemesls. Šīs metodes ir izskaidrotas tālāk.

LM jaukšana un NTLM jaukšana

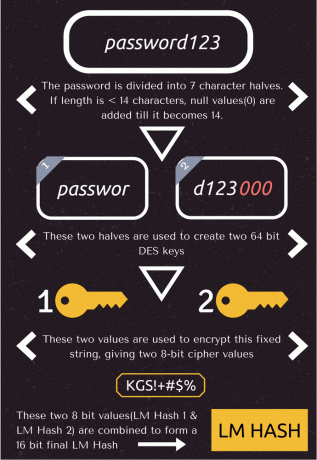

LM jaukšana ir ļoti veca Windows 95 laikmeta metode, un mūsdienās to neizmanto. Izmantojot šo metodi, parole tiek pārveidota par jaucējkodu, izmantojot tālāk norādīto soli pa solim metodi.

Paroles sadalīšanas process divās 7 rakstzīmju virknēs padarīja LM jaukšanu neaizsargātu pret brutāla spēka uzbrukumiem. Tas tika uzlabots, izmantojot NTLM metodi, kas izmantoja sarežģītāko MD4 jaukšana tehnika. Lai gan tas atrisināja iepriekšējo problēmu, tā joprojām nebija pietiekami droša Rainbow Tables dēļ.

Varavīksnes galdi

Līdz šim mēs uzzinājām, kas ir jaukšana, un tā ir viena svarīga īpašība vienvirziena. Tas nozīmē, ka rupja jaukšanas piespiešana neatdos sākotnējo paroli. Tātad šeit parādās varavīksnes tabulas. Varavīksnes tabula ir burtiska tabula, kurā ir iepriekš ģenerētas jaucējzīmes visām iespējamām paroļu kombinācijām noteiktai jaucējfunkcijai.

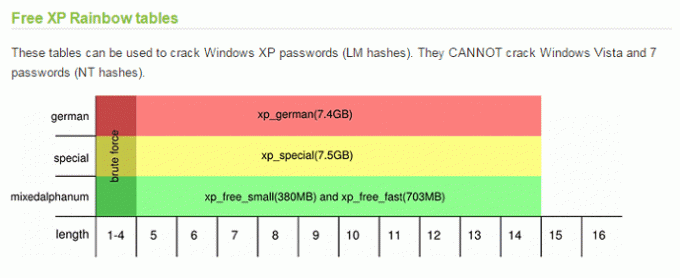

Piemēram, ja parolei ir noteikums, ka tā var sastāvēt no 7 rakstzīmēm no 26 alfabēta un 10 cipariem tikai no 0 līdz 9, tad, izmantojot permutācijas, mums ir 42072307200!! iespējamās kombinācijas. Šīs funkcijas varavīksnes tabulā katrai iespējamai kombinācijai būs jaucējzīmes un atbilstošā parole. Taču varavīksnes tabulu mīnuss ir tāds, ka, palielinoties ievades izmēram un paroles garumam, tās kļūst ļoti lielas.

Kā parādīts iepriekš, vienkārša varavīksnes tabula Windows XP LM jaukšanas funkcijai ir 7,5 GB liela. Mūsdienu jaucējfunkciju tabulas, kurās tiek izmantoti alfabēti, skaitļi un simboli, var būt vairāki simti gigabaitu. Tāpēc tos nav viegli apstrādāt un lietot parastam lietotājam ar galddatoru.

Ir tiešsaistes vietnes, kas piedāvā iepriekš saskaņotas varavīksnes tabulas Windows Hash funkcijai par cenu, kā arī nodrošina uzmeklēšanas tabulas, lai pārbaudītu hash.

Tātad kāds, kuram ir Windows SAM fails, var meklēt jaucējkodu iepriekš aprēķinātā tabulā un atrast paroli (ja tā ir salīdzinoši vienkārša). Un tas ir iespējams viena NTLM jaukšanas metodes trūkuma dēļ, proti, neizmantojot sālīšanu.

Salting ir paņēmiens, kā pirms jaukšanas parolei tiek pievienota nejauša rakstzīmju virkne, lai katrs jauktais kļūtu unikāls, kā parādīts iepriekš, tādējādi pārspējot Rainbow Tables mērķi.

Uzbrukums: kā tas tiek izpildīts

Operētājsistēmā Windows 10 Microsoft izmanto NTLMv2 jaukšanas paņēmienu, kas gan neizmanto sālīšanu, bet novērš dažus citus kritiskus trūkumus un kopumā piedāvā lielāku drošību. Bet tad arī jūs neesat simtprocentīgi aizsargāts, jo es tagad parādīšu, kā jūs varat veikt līdzīgu uzbrukumu savam datoram.

Jūsu hashes atkopšana

Pirmais solis ir iegūt paroles jaucējkodus, izmantojot kādu no vairākām pieejamajām metodēm. Es izmantošu brīvi pieejamo Hash Suite 3.4 (agrāk pazīstams kā pwdump). Šīs programmas skaistums ir tāds, ka tā var satvert jaucējus pat tad, kad darbojas sistēma Windows, tāpēc jums nav jājaucas ar sāknējamiem USB diskiem. Programmas Windows Defender darbības laikā var rasties slikta dūša, tāpēc uz brīdi izslēdziet to.

1. darbība: Lejupielādējiet Hash Suite bezmaksas versiju no šeit un izvelciet visu zip faila saturu mapē.

2. darbība: Atveriet mapi un palaidiet programmu, atlasot Hash_Suite_64 64 bitu operētājsistēmai vai Hash_Suite_32 32 bitu vienam.

3. darbība: Lai importētu jaucējvērtības, noklikšķiniet uz Importēt > Vietējie konti kā parādīts zemāk. Tas ielādēs visu datorā esošo kontu jaucējfailus.

Hašu uzlaušana

No šī brīža Hash Suite nodrošina arī iespēju uzlauzt jaucējus, izmantojot vārdnīcu un brutāla spēka uzbrukumus, taču tie ir pieejami tikai maksas versijā. Tā vietā mēs izmantojam kādu no tiešsaistes pakalpojumiem, lai uzlauztu jaucējfailus. Crackstation un OnlineHashCrack ir divas vietnes, kuras es izmantoju šim nolūkam. Šīs vietnes izmanto iepriekš aprēķinātu tabulu, vārdnīcu uzbrukumu un brutāla spēka kombināciju, lai uzlauztu jūsu jaucējus.

Manā gadījumā Crackstation nekavējoties norādīja, ka tas neatbilst jauktajam, un OnlineHashCrack prasīja piecas dienas, taču joprojām nevarēja to uzlauzt. Bez tiem ir arī citas bezsaistes programmas, piemēram Kains un Ābels, DžonsTheRipper, OphCrack un citas, kas satver jaucējumus pat tīklā. Bet, paskaidrojot, kā tos izmantot, šis raksts kļūs par BlackHat konferences rakstu.

Piezīme: Varat pārbaudīt, vai HashSuite izvilktās jaucējzīmes ir jūsu konta parolei, saskaņojot to ar jūsu parolei ģenerēto jaucēju, izmantojot jebkuru tiešsaistē hash ģeneratori.

Jūsu aizsardzība

Kā redzējām, jaucējkodu satveršana ir tik vienkārša, ka jums nav jājaucas ar sāknējamiem diskdziņiem vai sarežģītām komandām. Un ir daudzas citas programmas, kas šajā ziņā ir daudz progresīvākas. Tāpēc šādā gadījumā jūsu labākā aizsardzība ir parole un šifrēšana, ko es sīkāk izvērsu tālāk.

Garā parole

Sākot ar garumu, gara parole parasti tiek uzskatīta par drošāku. Bet cik ilgi ir pietiekami ilgi? Pētnieki saka, ka jūsu parolei jābūt vismaz 12 rakstzīmēm garai. Taču, lai būtu drošāka, ieteicams izmantot 16+ rakstzīmju paroli. Un, lūdzu, neiestatiet to kā parole12345678. Tam vajadzētu būt gan mazajiem, gan lielajiem alfabētiem, cipariem un simboliem.

Šifrēšanas izmantošana

Otrā aizsardzības līnija ir šifrēšanas izmantošana. Operētājsistēmā Windows šifrēšanas atslēga ir saistīta ar jūsu Windows konta paroli, tāpēc pat tad, ja kāds atiestatīs paroli, piemēram, Linusa videoklipā, jūsu informācija nebūs pieejama. Ja jums ir Windows Pro versija, varat izmantot vai nu iebūvēto šifrēšanu, vai arī izmantot kādu no trešā ballīte programmas.

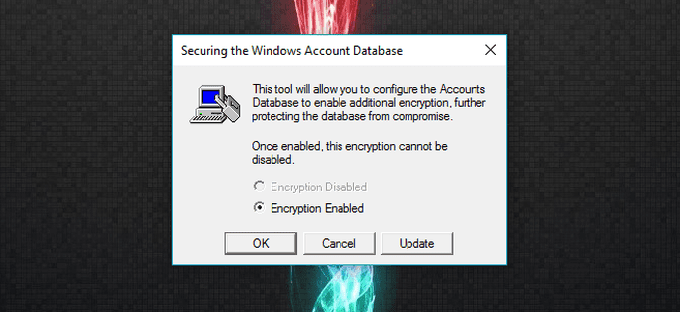

Izmantojot SYSKEY un Microsoft kontu

Lai novērstu nesankcionētu piekļuvi, Windows SAM tiek saglabāts šifrētā formātā. Un šifrēšanas atslēga tiek saglabāta lokāli datorā. SYSKEY ir iebūvēta Windows utilīta, kas ļauj pārvietot šo atslēgu uz ārējo datu nesēju (USB disku) vai pievienot vēl vienu paroles slāni pirms pieteikšanās. Varat uzzināt vairāk par to, kā to iestatīt šeit.

Turklāt varat arī pārslēgties uz Microsoft kontu, jo PRK nedarbojas Microsoft kontā, kā norāda Linus

video

. Bet es nevarēju to pārbaudīt, jo man nebija PRK, ko pārbaudīt. Taču HashSuite varēja izvilkt mana Microsoft konta paroles jaucējkodolu, tāpēc tas nav tik efektīvs.

Citi dažādi pasākumi

Papildus iepriekšminētajam varat iestatīt arī BIOS paroli, kas pievienos vēl vienu aizsardzības līmeni. Arī tad, ja jums nepatīk šifrēt visu Windows disku, varat iestatīt a atsevišķi nodalījums, kurā ir visas jūsu svarīgās lietas, tāpēc pat tad, ja hakeris atiestata paroli, jūs pilnībā nezaudēsit piekļuvi saviem failiem.

Jebkuras biometriskās pieteikšanās metodes izmantošana ir vēl viens veids, kā novērst šādus uzbrukumus. Visbeidzot, jaunināšana uz Windows 10 ir arī viens no veidiem, pat ja tas šķiet nedaudz dīvaini. Lai gan tas ir neaizsargāts, tam ir citi drošības uzlabojumi, piemēram Windows Hello & Akreditācijas sargs.

Panikas režīmā? Neesiet

Ja esat izlasījis visu ziņu (drosmīgs jūs!), iespējams, esat panikā. Taču šeit ir viena svarīga lieta, proti, visiem šiem uzbrukumiem ir nepieciešama fiziska piekļuve jūsu datoram. Lai gan šie uzbrukumi joprojām ir iespējami tīklā, taču to izpilde nav tējas tase kādam, kurš ir iemācījies uzlaušanu no Hakeris nedēļas laikā ierakstiet video. Taču jābūt uzmanīgiem, jo mums vienmēr apkārt ir daži sašutuši cilvēki (vai kolēģi), kas vēlas nodarīt ļaunumu.

Un es vēlreiz atkārtoju, ka šeit parādītā metode ir paredzēta tikai informatīviem nolūkiem. Nemēģiniet to izmantot kāda cita datorā un nemēģiniet meklēt jaucējkodus publiskajā tīklā. Abas lietas var novest jūs nepatikšanās. Tāpēc esiet drošs un komentāros dalieties savās domās un šaubās.