Jak skonfigurować tunelowanie SSH, aby ominąć zaporę ogniową

Różne / / April 10, 2023

Obecnie często dochodzi do wycieków danych, włamań i szpiegowania. Nie ma dnia bez wiadomości o wycieku bazy danych firmy lub o cenzurowaniu lub kontrolowaniu przez rząd większej części Internetu. I zawsze znajdzie się nigeryjski książę, który chce twojej pomocy w uwolnieniu jego aktywów o wartości miliona dolarów.

Aby chronić swoją tożsamość i inne poufne informacje przed tym wszystkim, musisz zabezpieczyć swoje przeglądanie, zwłaszcza podczas korzystania z publicznej sieci Wi-Fi. Idealnym rozwiązaniem jest użycie VPN, o którym już mówiliśmy kilka przypadków.

Ale co, jeśli jesteś za firewallem w biurze, bibliotece lub szkole? Podczas gdy VPN będzie działać (czasami), ale usługi są płatne, a darmowe mają ciemne strony. Tunelowanie SSH jest jedną z alternatyw, która umożliwia ominięcie restrykcyjnej zapory ogniowej bez złapania.

Co to jest tunelowanie SSH?

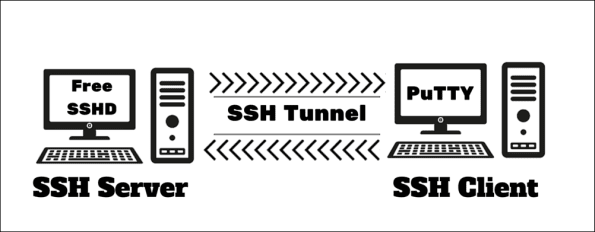

Tunelowanie SSH przypomina trochę VPN. W VPN łączysz się z serwerem VPN, a cały ruch jest szyfrowany i kierowany przez ten serwer. Założenie jest takie samo, ale zamiast serwera VPN masz domowy komputer lub router, który działa jako serwer do kierowania ruchem, a konfiguracja wymaga jeszcze kilku kroków.

Dla czytelników, którzy lubią szczegóły techniczne, komputer po stronie klienta połączy się z serwerem SSH przez port 22. Większość zapór ogniowych umożliwia komunikację przez port 22, ponieważ jest to port używany przez HTTPS i nie może rozszyfrować tego, co jest przesyłane przez połączenie HTTPS, ponieważ jest zaszyfrowane. Ponadto SSH również używa tego samego portu, więc pozwala na to większość zapór sieciowych. Mówię większość, ponieważ niektórzy naprawdę dobrzy wciąż mogą to złapać, dla czego przeczytaj ostrzeżenie poniżej.

Słowo ostrzeżenia

Zanim zaczniesz grzebać w ustawieniach sieciowych w swoim miejscu pracy, zapoznaj się z jej polityką w tym zakresie. W zależności od firmy, co najwyżej dostaniesz ostrzeżenie lub, co gorsza, zostaniesz zwolniony z pracy. Ponadto, jeśli pracujesz w firmie wymagającej poufnych zadań, takiej jak departament rządowy, bank lub energetyka jądrowa stacji, mądrze jest tego nie robić, ponieważ może to prowadzić do naruszenia bezpieczeństwa, prowadząc do niektórych z wyżej wymienionych hacki. Jeśli administrator IT zdecyduje się na inspekcję, zobaczy tylko ruch przepływający przez port 22 do iz komputera, ale nie będzie mógł zobaczyć, jaki ruch jest spowodowany szyfrowaniem. Więc jeśli zostaniesz złapany i skarcony za próbę tego, nie należy wskazywać na nas palcami.

Co więcej, nie ma gwarancji, że ta metoda przeniknie przez wszystkie zapory. Większość zapór ogniowych na to pozwala, ponieważ nie potrafią odróżnić pakietu SSH od pakietu HTTPS. Ale naprawdę zaawansowana zapora ogniowa nawet to wywęszy i zablokuje połączenie.

Po stronie serwera: FreeSSHD

W połączeniu VPN łączysz się z serwerem VPN, w ten sam sposób w tunelowaniu SSH potrzebujesz serwera SSH. Dostępne są bezpłatne serwery SSH, ale ponieważ naszym głównym zmartwieniem jest tutaj bezpieczeństwo, nierozsądnie jest powierzać dane nieznanemu podmiotowi. Więc będziemy konfigurować serwer na domowym komputerze. Hosting serwera SSH nie wymaga potężnych odwagi, więc każdy stary lub tani komputer jest wystarczająco dobry do tego zadania. FreeSSHD, bezpłatna aplikacja, która jest używana. Ustawmy to.

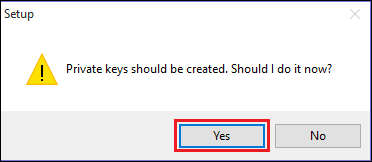

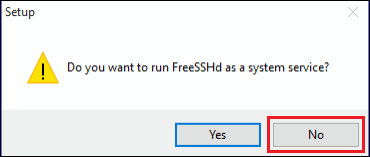

Krok 1:Pobierać i zainstaluj FreeSSHD. Na koniec instalacji wybierz Tak Do Klucze prywatne i wybierz NIE Do Czy chcesz uruchomić FreeSSHd jako usługę systemową.

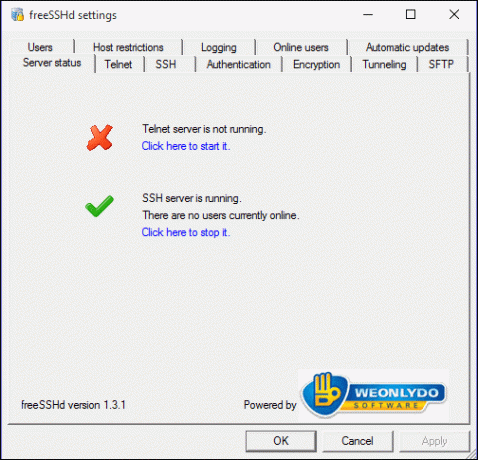

Krok 2: Otwórz FreeSSHD i otwórz okno ustawień, klikając dwukrotnie ikonę na pasku zadań. Powinien być widoczny zielony znacznik wyboru Serwer SSH jest uruchomiony.

Czy wiedziałeś? Mówiąc o zaporach ogniowych, nie są one przeznaczone tylko dla komputerów PC i serwerów. Tam jest trochę doskonałe zapory ogniowe również dla Twojego smartfona, co my polecić.

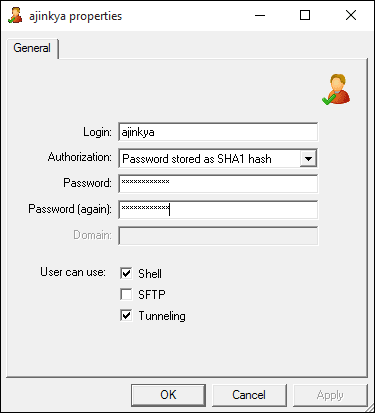

Krok 3: Kliknij Użytkownicy zakładka > Dodać aby dodać nowego użytkownika. W nowo otwartym oknie wprowadź wybraną nazwę użytkownika. W Hasło, wybierać Hasło przechowywane jako skrót SHA1 z rozwijanego menu i wprowadź hasło, które lubisz. Zaznacz pola wyboru dla Powłoka & Tunelowanie.

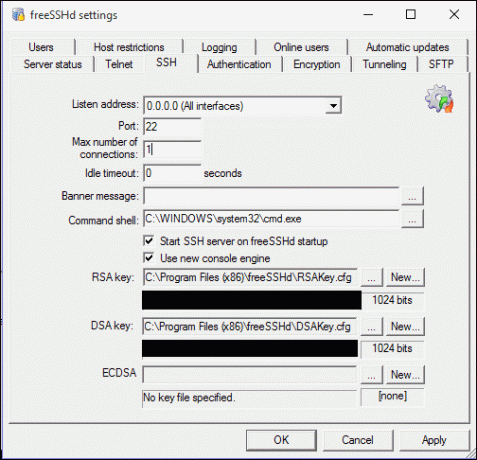

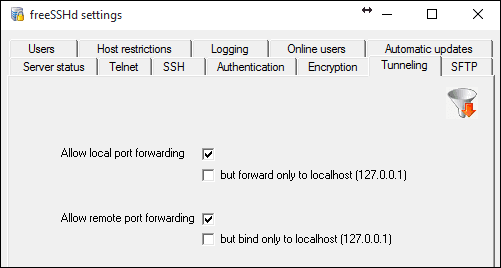

Krok 4: W Szyfrowanie wybierz zakładkę AES (128,192 i 256 bitów) opcję, a następnie kliknij SSH I Tunelowanie zakładki i zmodyfikuj opcje zgodnie z poniższymi obrazami.

Strona klienta: PuTTY

Aby połączyć się z serwerem SSH, wymagana jest aplikacja kliencka. W tym celu użyjemy niesamowitej i bezpłatnej aplikacji klienckiej PuTTY. Jest prosty i nie wymaga instalacji, idealny dla komputerów roboczych, które zwykle nie pozwalają na instalowanie programów.

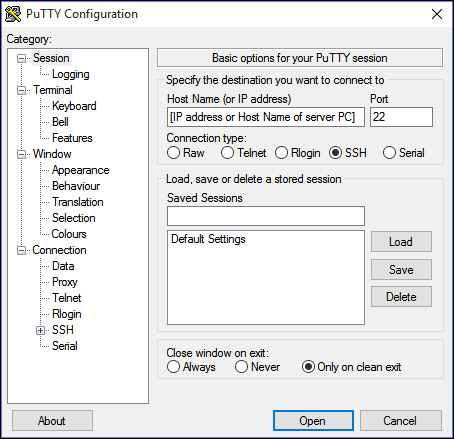

Pobierz i otwórz Kit. w Nazwa hosta wprowadź adres IP lub nazwę hosta komputera, na którym działa serwer SSH, wybierz SSH pod Protokół i kliknij na otwarty. Pojawi się czarne okno z prośbą o wprowadzenie nazwy użytkownika. Oznacza to, że połączenie z serwerem SSH powiodło się. Wprowadź nazwę użytkownika ustawioną w kroku 3, a następnie hasło (które nie pojawi się podczas wpisywania).

Jeśli pojawi się komunikat o odrzuceniu połączenia lub przekroczeniu limitu czasu połączenia, wykonaj kolejne kroki, aby zezwolić na port w zaporze systemu Windows.

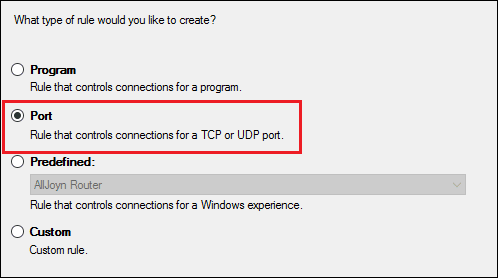

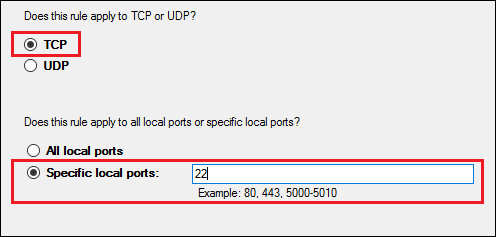

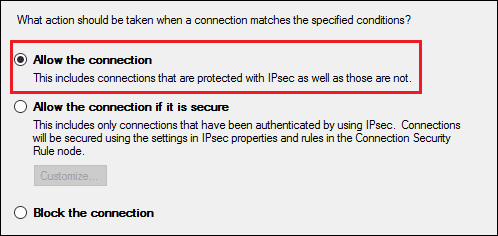

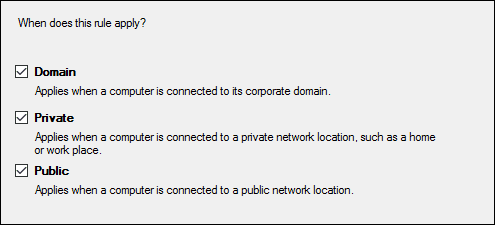

Otwórz zaporę systemu Windows (na komputerze z serwerem FreeSSHD) i gotowe Zaawansowane ustawienia. W oknie Ustawienia zaawansowane kliknij Reguły ruchu przychodzącego > Nowa reguła. Teraz wykonaj kroki zgodnie z poniższymi zrzutami ekranu.

Jeśli nadal pojawia się błąd połączenia, spróbuj wysłać polecenie ping do serwera SSH z CMD. Jeśli otrzymasz komunikat o przekroczeniu limitu czasu żądania, najprawdopodobniej zapora sieciowa jest dobrze zabezpieczona i niestety nie możesz nic zrobić.

Czy udało ci się przełamać barierę?

Czy oglądasz wideo w serwisie YouTube na komputerze w biurze lub nadal wpatrujesz się w arkusze programu Excel? Jeśli masz jakieś przemyślenia lub wątpliwości, odwiedź nasze fora dyskusyjne.

Ostatnia aktualizacja 02 lutego 2022 r

Powyższy artykuł może zawierać linki partnerskie, które pomagają wspierać Guiding Tech. Nie wpływa to jednak na naszą rzetelność redakcyjną. Treść pozostaje bezstronna i autentyczna.

Scenariusz

Ajinkya Bhamburkar

Geek, gracz, entuzjasta majsterkowania, który uwielbia czytać o technologii, komputerach, a zwłaszcza o tym, jak to działa!