Knäcka Windows 10-lösenord: Metoder och förebyggande

Miscellanea / / February 16, 2022

Digital säkerhet är av största vikt idag. Allt med en internetanslutning är sårbart och kan äventyras av någon som sitter på en annan kontinent. De senaste DDOS-attacken på DNS-servrar är ett exempel på många sådana omfattande attacker som har ökat i trend sedan de senaste åren.

Din PC eller bärbara dator är inte heller säker från sådana attacker. Även om du kanske upprepar att jag har lösenordsskyddat det, men det räcker inte idag, som vi kommer att se.

Hackarnas USB-enhet

I en senaste video, Linus av LinusTechTips, känd bland teknik- och nördkretsarna, demonstrerade hur denna enkla USB-enhet kan enkelt låsa upp ditt Windows-konto inom några minuter. Tillgänglig för $20 på Amazon, denna enhet, känd som Password Reset Key (PRK), som syftar till att återställa ditt lösenord om du glömmer det, väntar bara på att bli missbrukad.

För lekmannen kan det tyckas att någon revolutionerande ny teknik är på gång, men i verkligheten är det inget annat än något mjukvarutrick. Men i denna dag och ålder, med Windows så avancerat med 10, hur är detta ens möjligt? För att förstå det måste vi lära oss hur Windows-kontosäkerhet fungerar.

Den svaga delen: Windows-kontosäkerhet

Sedan mycket lång tid har Windows sätt att lagra användarkontolösenord kritiserats. Windows lagrar alla användarkontolösenord i en SAM-databasfil (Security Account Manager). Av uppenbara skäl lagras inte lösenorden som vanlig text och filen är otillgänglig när operativsystemet körs. Hashing, en enkelriktad funktion, används för att konvertera ditt lösenord till en sträng av tecken med fast längd så att om någon tar tag i SAM-filen (vilket är lättare än du tror), kan lösenorden inte vara det känd. De hashmetoder som används av Windows är anledningen till kritiken. Dessa metoder förklaras nedan.

LM Hashing & NTLM Hashing

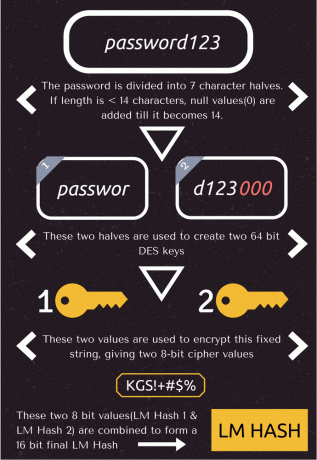

LM-hashning är en mycket gammal metod för Windows 95-eran och används inte idag. I den här metoden konverteras lösenordet till hash med hjälp av steg-för-steg-metoden som visas nedan.

Den inneboende processen att bryta ner ditt lösenord i två strängar med 7 tecken, gjorde LM-hashning sårbart för brute force-attacker. Detta förbättrades med NTLM-metoden som använde den mer komplexa MD4 hashing Metod. Även om detta löste det tidigare problemet var det fortfarande inte tillräckligt säkert på grund av Rainbow Tables.

Regnbågsbord

Hittills har vi lärt oss vad hashing är och det är en viktig egenskap är att det är det Enkel. Vilket betyder att brute forcering av en hash inte kommer att ge tillbaka det ursprungliga lösenordet. Så det är här regnbågsbord kommer in i bilden. En Rainbow Table är en bokstavlig tabell som innehåller förgenererade hash för alla möjliga lösenordskombinationer för en given hashfunktion.

Till exempel om ett lösenord har en regel att det kan bestå av 7 tecken från 26 alfabet & 10 siffror 0-9 endast, så har vi genom permutationer 42072307200!! möjliga kombinationer för det. En regnbågstabell för denna funktion kommer att innehålla hash och motsvarande lösenord för varje möjlig kombination. Men nackdelen med regnbågstabeller är att de blir väldigt stora när inmatningsstorleken och lösenordslängden ökar.

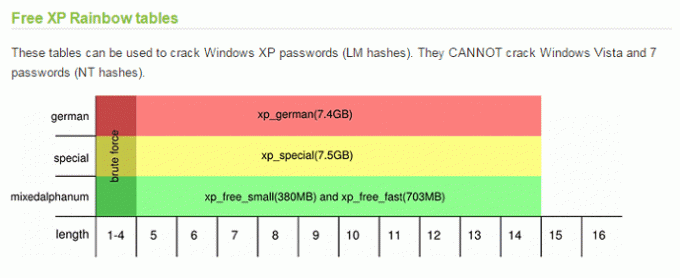

Som visas ovan är en enkel regnbågstabell för LM-hashningsfunktion i Windows XP 7,5 GB. Tabeller över moderna hashfunktioner som använder alfabet, siffror och symboler kan vara på flera hundra gigabyte. Så dessa är inte lätta att bearbeta och använda för en normal användare med en stationär PC.

Det finns onlinewebbplatser som erbjuder förhandsanpassade regnbågstabeller för Windows Hash-funktionen för ett pris samt tillhandahåller uppslagstabeller för att kontrollera en hash.

Så någon som har en Windows SAM-fil kan köra en sökning efter hashen i en förberäknad tabell och hitta lösenordet (om det är relativt enkelt). Och detta är möjligt på grund av en nackdel med NTLM-hashmetoden att inte använda saltning.

Saltning är en teknik för att lägga till en slumpmässig sträng med tecken till lösenordet innan hashningen, så att varje hash blir unik, som visas ovan, vilket motverkar syftet med Rainbow Tables.

Attacken: Hur den utförs

I Windows 10 använder Microsoft NTLMv2-hashningsteknik, som även om den inte använder saltning men fixar några andra kritiska brister och totalt sett erbjuder mer säkerhet. Men då är du inte heller cent procent skyddad, som jag ska visa nu hur du kan utföra en liknande attack på din egen PC.

Återställer dina hash

Första steget är att få hash för ditt lösenord med någon av de många tillgängliga metoderna. Jag kommer att använda den fritt tillgängliga Hash Suite 3.4 (tidigare känd som pwdump). Det fina med detta program är att det kan ta tag i hasharna även när Windows körs, så du behöver inte bråka med startbara USB-enheter. Windows Defender kan bli illamående när detta körs, så stäng av det tillfälligt.

Steg 1: Ladda ner gratisversionen av Hash Suite från här och extrahera allt innehåll i zip-filen till en mapp.

Steg 2: Öppna mappen och starta programmet genom att välja Hash_Suite_64 för 64-bitars OS eller Hash_Suite_32 för 32-bitars en.

Steg 3: För att importera hash klicka på Importera > Lokala konton enligt nedanstående. Detta kommer att ladda hasharna för alla konton som finns på datorn.

Knäcka hasharna

Från och med nu ger Hash Suite också möjlighet att knäcka hasharna med hjälp av ordbok och brute force-attacker, men de är endast tillgängliga i betald version. Så istället använder vi en av onlinetjänsterna för att knäcka våra hash. Crackstation & OnlineHashCrack är de två sajterna som jag använde för ändamålet. Dessa webbplatser använder en kombination av förberäknade tabeller, ordboksattacker och brute force för att knäcka dina hash.

I mitt fall förmedlade Crackstation omedelbart att det inte kan matcha hashen och OnlineHashCrack tog fem dagar men kunde fortfarande inte knäcka det. Förutom dem finns det andra offlineprogram som t.ex Kain och Abel, JohnTheRipper, OphCrack och mer som tar tag i hasharna även över nätverket. Men att förklara hur man använder dem kommer att förvandla den här artikeln till en BlackHat-konferensdel.

Notera: Du kan verifiera om hasharna som extraherats av HashSuite är av ditt kontos lösenord genom att matcha det med hashen som genereras för ditt lösenord med någon uppkopplad hashgeneratorer.

Ditt försvar

Som vi såg är det så enkelt att ta tag i hasharna att du inte behöver bråka med startbara enheter eller komplexa kommandon. Och det finns många andra program som är mycket mer avancerade i detta avseende. Så i sådana fall är ditt bästa försvar lösenord och kryptering, som jag har utökat i detalj nedan.

Långt lösenord

Från och med längden anses ett långt lösenord i allmänhet vara säkrare. Men hur länge är det tillräckligt länge? Forskare säger att ditt lösenord bör vara minst 12 tecken långt. Men för att vara på den säkrare sidan rekommenderas ett lösenord på 16+ tecken. Och vänligen ställ inte in det som lösenord12345678. Det ska vara en blandning av gemener, versaler, siffror och symboler.

Använder kryptering

Den andra försvarslinjen använder kryptering. I Windows är krypteringsnyckeln associerad med ditt Windows-kontolösenord, så även om någon återställer lösenordet som i Linus video, kommer dina saker inte att vara tillgängliga. Du kan antingen använda den inbyggda krypteringen om du har Pro-versionen av Windows eller använda någon av de tredje part program.

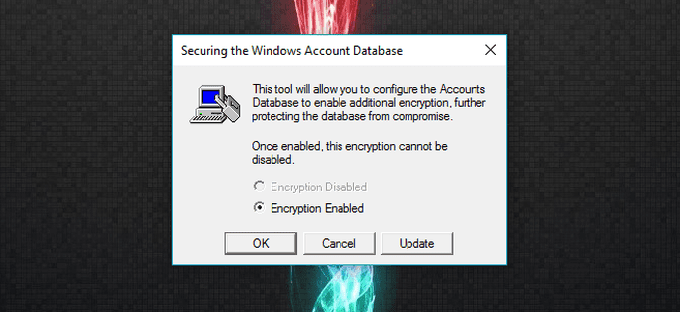

Använder SYSKEY & Microsoft-konto

För att förhindra obehörig åtkomst lagras Windows SAM i ett krypterat format. Och krypteringsnyckeln lagras lokalt på datorn. SYSKEY är ett inbyggt Windows-verktyg som låter dig flytta den nyckeln till en extern media (USB-enhet) eller lägga till ytterligare ett lager lösenord innan inloggningen. Du kan lära dig mer om hur du ställer in det här.

Dessutom kan du också byta till ett Microsoft-konto, eftersom PRK inte fungerar på ett Microsoft-konto, som Linus säger i

video-

. Men jag kunde inte verifiera det eftersom jag inte hade en PRK att testa. Men HashSuite kunde extrahera hashen för mitt Microsoft-kontos lösenord, så det är inte så effektivt.

Övriga diverse åtgärder

Bortsett från ovanstående kan du också ställa in ett BIOS-lösenord som kommer att lägga till ytterligare ett lager av skydd. Om du inte gillar att kryptera hela din Windows-enhet kan du ställa in en separat partition som innehåller alla dina viktiga saker, så även om en hacker återställer lösenordet så förlorar du inte helt åtkomst till dina filer.

Att använda någon biometrisk metod för inloggning är ytterligare ett sätt att motverka sådana attacker. Sist men inte minst, uppgradering till Windows 10 är också ett sätt även om det verkar lite bisarrt. Även om det är sårbart har det andra säkerhetsförbättringar som Windows Hej & Credential Guard.

I panikläge? Var inte

Om du har läst hela inlägget (modig du!) kan du få panik. Men det finns en viktig sak som vi tittar på här, alla dessa attacker kräver fysisk åtkomst till din dator. Även om dessa attacker fortfarande är möjliga över nätverk, men att utföra dem är inte en kopp te av någon som har lärt sig att hacka från Hackare på en vecka typ videor. Men man bör vara försiktig eftersom vi alltid har runt några förbannade människor (eller kollegor) som vill göra skada.

Och jag upprepar igen, metoden som visas här är endast för informationsändamål. Testa inte det på någon annans dator eller försök att sniffa efter hash i ett offentligt nätverk. Båda sakerna kan få dig i problem. Så var säker och dela dina tankar och tvivel genom kommentarer.