Злом пароля Windows 10: методи та запобігання

Різне / / February 16, 2022

Цифрова безпека сьогодні є першорядною. Все, що має підключення до Інтернету, є вразливим і може бути скомпрометовано кимось, хто сидить на іншому континенті. The остання атака DDOS на DNS-сервери є одним із прикладів багатьох таких широкомасштабних атак, які з останніх кількох років зростають.

Ваш ПК або ноутбук також не захищені від таких атак. Хоча ви можете повторити, що я захистив його паролем, але сьогодні цього недостатньо, як ми побачимо.

USB-накопичувач хакерів

В останнє відео, Лінус о LinusTechTips, відомий серед технічних і технічних кіл, демонстрував як цей простий на вигляд USB-накопичувач можна легко розблокувати ваш обліковий запис Windows за кілька хвилин. Доступний за 20 доларів на Amazon, цей диск, відомий як ключ скидання пароля (PRK), призначений для скидання пароля на випадок, якщо ви його забудете.

Неспеціалісту може здатися, що діє якась революційна нова технологія, але насправді це не що інше, як програмний трюк. Але в наш час і вік, коли Windows настільки просунувся з версією 10, як це взагалі можливо? Щоб зрозуміти це, нам потрібно дізнатися, як працює безпека облікового запису Windows.

Слабка частина: безпека облікового запису Windows

Протягом дуже тривалого часу спосіб зберігання пароля облікового запису користувача Window піддавався критиці. Windows зберігає всі паролі облікових записів користувачів у файлі бази даних SAM (Security Account Manager). Із зрозумілих причин паролі не зберігаються як звичайний текст, а файл недоступний під час роботи ОС. Хешування, одностороння функція, використовується для перетворення вашого пароля в рядок символів фіксованої довжини так що у випадку, якщо хтось захопить файл SAM (що простіше, ніж ви думаєте), паролі не можуть бути відомий. Приводом для критики є методи хешування, які використовує Windows. Ці методи пояснюються нижче.

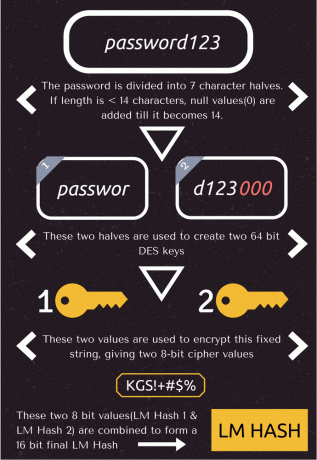

Хешування LM і хешування NTLM

Хешування LM – це дуже старий метод епохи Windows 95, який сьогодні не використовується. У цьому методі пароль перетворюється в хеш за допомогою покрокового методу, показаного нижче.

Внутрішній процес розбиття вашого пароля на два рядки по 7 символів зробив хешування LM вразливим для атак грубої сили. Це було покращено методом NTLM, який використовував більш складний Хешування MD4 техніка. Хоча це вирішило попередню проблему, воно все ще було недостатньо безпечним через Rainbow Tables.

Веселкові столи

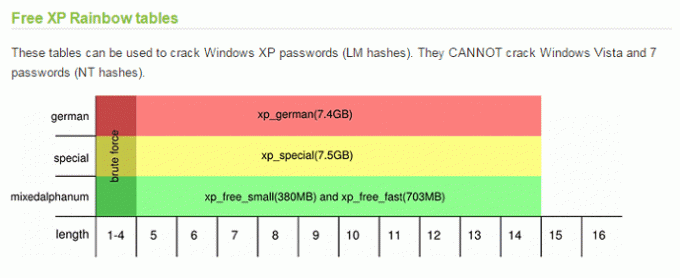

До цих пір ми дізналися, що таке хешування, і однією важливою властивістю є те, що воно є односторонній. Це означає, що підбір хешування не поверне оригінальний пароль. Ось тут і з’являються райдужні таблиці. Таблиця Rainbow — це буквальна таблиця, яка містить попередньо згенеровані хеші для всіх можливих комбінацій паролів для даної хеш-функції.

Наприклад, якщо пароль має правило, що він може складатися з 7 символів з 26 алфавітів і 10 цифр лише 0-9, то за допомогою перестановок ми маємо 42072307200!! можливі комбінації для нього. Веселкова таблиця для цієї функції міститиме хеші та відповідний пароль для кожної можливої комбінації. Але недоліком райдужних таблиць є те, що вони стають дуже великими, коли розмір введення та довжина пароля збільшуються.

Як показано вище, проста райдужна таблиця для функції хешування LM Windows XP має розмір 7,5 ГБ. Таблиці сучасних хеш-функцій, які використовують алфавіти, числа та символи, можуть мати декілька сотень гігабайт. Тому звичайному користувачеві зі стаціонарним ПК їх непросто обробляти та використовувати.

Існують онлайн-сайти, які пропонують попередньо узгоджені таблиці веселки для функції Windows Hash за ціною, а також надають таблиці пошуку для перевірки хешування.

Тож хтось, у кого є файл SAM Windows, може запустити пошук хешу в попередньо обчисленій таблиці та знайти пароль (якщо це відносно просто). І це можливо через один недолік методу хешування NTLM – невикористання засолювання.

Salting — це техніка додавання випадкового рядка символів до пароля перед хешуванням, щоб кожен хеш ставав унікальним, як показано вище, що перевершує призначення Rainbow Tables.

Атака: як вона виконується

У Windows 10 Microsoft використовує техніку хешування NTLMv2, яка, хоча і не використовує підсолювання, але виправляє деякі інші критичні недоліки і в цілому забезпечує більшу безпеку. Але тоді ви також не захищені на сто відсотків, оскільки зараз я покажу, як ви можете виконати подібну атаку на власному ПК.

Відновлення ваших хешів

Перший крок - отримати хеші вашого пароля за допомогою будь-якого з кількох доступних методів. Я збираюся використовувати безкоштовно доступний Hash Suite 3.4 (раніше відомий як pwdump). Принадність цієї програми полягає в тому, що вона може захоплювати хеші, навіть коли Windows запущена, тому вам не доведеться возитися із завантажуваними USB-накопичувачами. Під час роботи Windows Defender може нудити, тому вимкніть його на мить.

Крок 1: Завантажте безкоштовну версію Hash Suite з тут і розпакуйте весь вміст zip-файлу в папку.

Крок 2: Відкрийте папку та запустіть програму, вибравши Hash_Suite_64 для 64-розрядної ОС або Hash_Suite_32 для 32-розрядного.

Крок 3: Щоб імпортувати хеші, натисніть на Імпорт > Локальні облікові записи як показано нижче. Це завантажить хеші всіх облікових записів, присутніх на ПК.

Злом хешів

З цього моменту Hash Suite також надає можливість зламати хеші за допомогою словників і атак грубої сили, але вони доступні лише в платній версії. Тому замість цього ми використовуємо один з онлайн-сервісів для зламу наших хешів. Crackstation і OnlineHashCrack — це два сайти, які я використовував для цієї мети. Ці сайти використовують комбінацію попередньо розрахованих таблиць, словникових атак і грубої сили, щоб зламати ваші хеші.

У моєму випадку Crackstation одразу повідомив, що він не відповідає хешу, і OnlineHashCrack зайняв п’ять днів, але все одно не зміг його зламати. Крім них, існують інші офлайн-програми, такі Каїн і Авель, JohnTheRipper, OphCrack і багато іншого, які захоплюють хеші навіть через мережу. Але пояснення, як їх використовувати, перетворить цю статтю на конференцію BlackHat.

Примітка: Ви можете перевірити, чи хеші, отримані за допомогою HashSuite, належать до пароля вашого облікового запису, зіставивши його з хешем, згенерованим для вашого пароля, за допомогою будь-якого онлайн хеш-генератори.

Ваша оборона

Як ми бачили, захоплення хешів настільки просте, що вам не доведеться возитися із завантажуваними дисками або складними командами. І є багато інших програм, набагато більш просунутих у цьому відношенні. Тож у такому випадку найкращим захистом є пароль і шифрування, які я детально розширив нижче.

Довгий пароль

Починаючи з довжини, довгий пароль зазвичай вважається більш безпечним. Але як довго вистачить? Дослідники кажуть, що ваш пароль повинен містити не менше 12 символів. Але щоб бути безпечнішим, рекомендується пароль із 16+ символів. І, будь ласка, не встановлюйте це як пароль12345678. Це має бути поєднання алфавітів у нижньому і великому регістрі, цифр і символів.

Використання шифрування

Друга лінія захисту - це шифрування. У Windows ключ шифрування пов’язаний з паролем вашого облікового запису Windows, тому навіть якщо хтось скине пароль, як у відео Лінуса, ваші матеріали не будуть доступні. Ви можете використовувати або вбудоване шифрування, якщо у вас Pro-версію Windows, або будь-яке з них третя сторона програми.

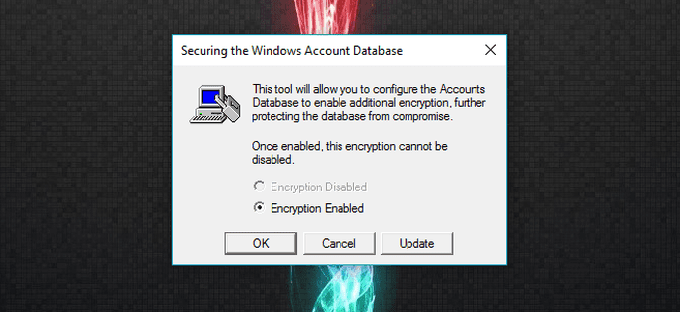

Використання облікового запису SYSKEY і Microsoft

Щоб запобігти несанкціонованому доступу, Windows SAM зберігається в зашифрованому форматі. А ключ шифрування зберігається локально на ПК. SYSKEY – це вбудована утиліта Windows, яка дозволяє перемістити цей ключ на зовнішній носій (USB-накопичувач) або додати ще один шар пароля перед входом в систему. Ви можете дізнатися більше про те, як його налаштувати тут.

Крім того, ви також можете переключитися на обліковий запис Microsoft, оскільки PRK не працює в обліковому записі Microsoft, як заявив Лінус у

відео

. Але я не міг це перевірити, оскільки у мене не було PRK для перевірки. Але HashSuite зміг витягнути хеші пароля мого облікового запису Microsoft, тому це не так ефективно.

Інші різні заходи

Крім перерахованого вище, ви також можете встановити пароль BIOS, який додасть ще один рівень захисту. Крім того, якщо вам не подобається шифрувати весь диск Windows, ви можете встановити параметр a окремо розділ, який містить усі ваші важливі речі, тому навіть якщо хакер скине пароль, ви не втратите повністю доступ до своїх файлів.

Використання будь-якого біометричного методу входу — це ще один спосіб запобігти подібним атакам. І останнє, але не менш важливо, оновлення до Windows 10 також є одним із способів, навіть якщо це здається трохи дивним. Незважаючи на те, що він уразливий, він має інші покращення безпеки, як-от Windows Hello & Довірчий охоронець.

У режимі паніки? Не будь

Якщо ви прочитали весь пост (сміливий ви!), ви можете запанікувати. Але є одна важлива річ, яку ми розглядаємо тут: усі ці атаки вимагають фізичного доступу до вашого ПК. Хоча ці атаки все ще можливі через мережу, але їх виконання не є чашкою чаю для того, хто навчився хакерству від Хакер за тиждень введіть відео. Але слід бути обережним, оскільки навколо нас завжди є розлючені люди (або колеги), які прагнуть заподіяти шкоду.

І я ще раз повторюю, метод, показаний тут, є лише в інформаційних цілях. Не пробуйте це на чужому комп’ютері і не намагайтеся знайти хеші в загальнодоступній мережі. Обидві речі можуть призвести до неприємностей. Тому будьте в безпеці та поділіться своїми думками та сумнівами через коментарі.