Die 20 besten WiFi-Hacking-Tools für PC

Verschiedenes / / November 28, 2021

Hacken hat, wie das Wort schon sagt, nichts mit ethischem Verhalten zu tun. Hacking ist das gewaltsame Eindringen in das System von jemandem mit einer betrügerischen Denkweise, um seine Privatsphäre zu verletzen oder seine Systemdaten zu stehlen. Wenn es jedoch unter Andeutung und Zustimmung geschieht, um die Schwächen und Bedrohungen für einen der beiden Netzwerk von Computern oder einer einzelnen Einheit, um die Netzwerkprobleme von jemandem zu lösen, würde es dann als. bezeichnet werden ethisch. Die daran beteiligte Person wird als ethischer Hacker bezeichnet.

Wir haben verstanden, was Hacking ist, und fast alle von uns haben WiFi zu Hause. Was ist die vollständige Form von „WiFi“? Für viele von uns steht die Abkürzung für „Wireless Fidelity“, ist ein Irrglaube. Obwohl die meisten von uns es so dachten, ist es zum Wohle aller nur eine Markenzeichenbedeutung IEEE 802.11x und ist eine drahtlose Technologie, die drahtloses Hochgeschwindigkeitsinternet und -netzwerk bietet Verbindung.

Bevor wir weiter vertiefen, lassen Sie uns versuchen zu verstehen, dass es zwei Arten von Hacking-Angriffen gibt, nämlich passive und aktive Angriffe und die Verwendung einiger anderer Terminologien wie Sniffing, WEP und WPA usw.

Passiver Angriff: Er erfasst zuerst Datenpakete des Netzwerks und versucht dann, das Passwort des Netzwerk durch Analyse der Pakete, d. h. Informationen aus einem System entnehmen, ohne die Information. Es geht eher um Überwachung und Analyse, während

Ein aktiver Angriff ist, wenn ein Passwort wiederhergestellt wird, indem Datenpakete erfasst und diese entweder geändert oder zerstört werden Datenpakete, also Systeminformationen aus dem System nehmen und dann entweder die Daten ändern oder vernichten insgesamt.

Sniffing: ist der Prozess des Abfangens und Untersuchens oder kurz Überwachens von Datenpaketen mit einem Gerät oder einer Softwareanwendung mit dem Zweck des Diebstahls von Informationen wie Passwort, IP-Adresse oder Prozessen, die einem Eindringling helfen können, in ein Netzwerk einzudringen, oder System.

WEP: Ist eine gängige Art der Verschlüsselungsmethode, die von drahtlosen Netzwerken verwendet wird und steht für „Drahtlos gleichwertige Privatsphäre“ und gilt heutzutage als nicht sehr sicher, da Hacker leicht WEP-Schlüssel knacken können.

WPA: Ist eine weitere gängige Verschlüsselungsmethode, die von drahtlosen Netzwerken verwendet wird und steht für „WiFi Protected Access“. geknackt und ist die sicherste Option, da sie den Einsatz von Brute-Force- oder Wörterbuchangriffen erfordern würde, obwohl es keine Sicherheit gäbe, WPA zu knacken Schlüssel.

Lassen Sie uns nun mit den oben genannten Terminologien im Hintergrund versuchen, die besten WiFi-Hacking-Tools für den PC im Jahr 2020 zu finden, die auf jedem Betriebssystem funktionieren, sei es Windows, Mac oder Linux. Im Folgenden sind die beliebten Tools aufgeführt, die für die Fehlerbehebung im Netzwerk und das Knacken von WLAN-Passwörtern verwendet werden.

Inhalt

- 20 beste Wifi-Hacking-Tools für PC (2020)

- 1. Aircrack-ng

- 2. Drahthai

- 3. Kain & Abel

- 4. Nmap

- 5. Metasploit

- 6. Kismet

- 7. NetSparker

- 8. Airsnort

- 9. Etterkappe

- 10. NetStumbler

- 11. Kiuwan

- 12. Nikto

- 13. Burp-Suite

- 14. Johannes der Ripper

- 15. Meduse

- 16. Wütender IP-Scanner

- 17. OpenVas

- 18. SQL-Zuordnung

- 19. Eindringling

- 20. Maltego

20 beste Wifi-Hacking-Tools für PC (2020)

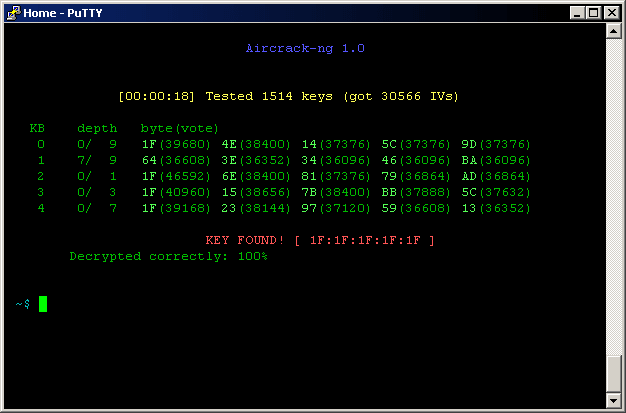

1. Aircrack-ng

Aircrack-ng ist eine bekannte, kostenlose Software zum Knacken von drahtlosen Passwörtern, die in C-Sprache geschrieben wurde. Diese Software konzentriert sich hauptsächlich auf eine schrittweise Methode zum Überwachen, Angreifen, Testen und schließlich zum Knacken des Passworts. Diese Anwendung verwendet den Standard-FMS-Angriff, den Korek-Angriff und den neuen PTW-Angriff, um ihre Geschwindigkeit zu optimieren, was sie zu einem effektiven WiFi-Cracking-Tool macht.

Es funktioniert hauptsächlich auf dem Linux-Betriebssystem und unterstützt die Betriebssysteme Windows, OS X, Free BSD, NetBSD, OpenBSD und sogar Solaris und eComStation 2. Die App unterstützt auch andere drahtlose Adapter wie Live-CD und VMWare-Images. Sie benötigen nicht viel Fachwissen und Kenntnisse, um das VMWare-Image zu verwenden, aber es unterliegt bestimmten Einschränkungen. Es funktioniert mit einer begrenzten Anzahl von Betriebssystemen und unterstützt eine begrenzte Anzahl von USB-Geräten.

Die derzeit in englischer Sprache verfügbare App verwendet Datenpakete, um die WEP- und die WPA-PSK-Schlüssel des 802.11b-Netzwerks zu knacken. Es kann WEP-Schlüssel mit einem FMS-Angriff, PTW-Angriff und Wörterbuchangriffen knacken. Um WPA2-PSK zu knacken, verwendet es Wörterbuchangriffe. Die App legt den Fokus auf Replay-Angriffe, De-Authentifizierung, gefälschte Access Points und vieles mehr. Es unterstützt auch den Export von Daten in eine Textdatei.

Diese Software kann über den Link heruntergeladen werden http://www.aircrack-ng.org/, Und das Beste daran ist, dass Sie Online-Tutorials zur Verfügung haben, falls Sie nicht wissen, wie man die Software verwendet. bereitgestellt von der Firma, die diese Software entwickelt hat, in der Sie lernen können, wie man sie installiert und verwendet, um Wireless zu knacken Passwörter.

Jetzt downloaden2. Drahthai

Wireshark Hacking Tool ist eine kostenlose Open-Source-Software zur Analyse von Datenpaketen und Netzwerkverfahren. Es ist eines der besten WLAN-Hacking-Tools, das bei Windows-Benutzern sehr beliebt ist. Dieses Tool ermöglicht es, auf kleinster oder mikroskopischer Ebene zu verstehen, was in Ihrem Netzwerk passiert. Es wird für die Fehlersuche und -analyse im Netzwerk, die Entwicklung von Software und Kommunikationsverfahren verwendet. Es kann auch in der pädagogischen Entwicklungsarbeit eingesetzt werden.

Mit dieser Software können Sie eine beliebige Anzahl von Hunderten von Protokollen online oder offline inspizieren und analysieren und die besten Ergebnisse erzielen. Es kann nicht nur drahtlose Daten analysieren, sondern auch Daten von Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP/HDLC, ATM, Frame Relay usw. zur Analyse.

Dieses Tool unterstützt mehrere Betriebssysteme und kann unter Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD und vielem mehr ausgeführt werden. Viele kommerzielle Organisationen, gemeinnützige Unternehmen, Regierungsbehörden und Bildungseinrichtungen verwenden es als bestehenden oder de-facto-Standard für detaillierte Inspektionen über verschiedene Protokolle hinweg.

Es kann erfasste Daten mit dem TTY-Modus-TShark-Dienstprogramm oder der grafischen Benutzeroberfläche (GUI) durchsuchen. Es ermöglicht die Kommunikation über grafische Symbole und Audioanzeigen, verwendet jedoch keine textbasierte Benutzeroberfläche, Textnavigation oder eingegebene Befehlsbezeichnungen.

Es verfügt über ein umfangreiches Voice-over-Internet-Protokoll, d. h. VoIP-Analyse oder standardmäßig Telefondienst über das Internet, was bei einer guten Internetverbindung möglich ist. Auf diese Weise können Sie Ihren Anruf über den Turm einer lokalen Telefongesellschaft vermeiden, der für denselben Anruf mehr kostet als ein VoIP-Anruf.

WireShark ist auch für die leistungsstärksten Anzeigefunktionen bekannt und kann auch gzip-komprimierte Dateien erfassen und dekomprimieren Sie sie während der Ausführung eines Computerprogramms, ohne das bereits laufende zu unterbrechen oder zu unterbrechen Programm.

Die App kann auch verwendet werden, um viele Protokolle wie IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP und WPA/WPA2 zu entschlüsseln. Mit der App können Sie Ihre Datenpaketliste für eine schnelle und einfach zu bedienende und verständliche Analyse auch farblich kodieren.

Es unterstützt auch den Export von Daten in eine reine Textdatei, PostScript, CVS oder XML. Das Hacking-Tool WireShark gilt als das beste Tool, um Datenpakete mit guter Funktionalität zu analysieren und den Link zu verwenden – https://www. Wireshark.org/ können Sie dieses Tool für Ihre Verwendung herunterladen.

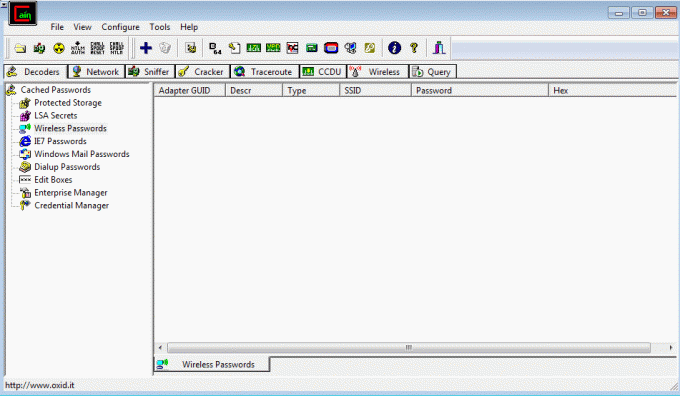

Jetzt downloaden3. Kain & Abel

Cane & Abel ist eine weitere beliebte Software in der Liste der Tools zum Wiederherstellen des WLAN-Passworts, die einfach eine sanftere Art ist, das Wort Hacking zu verwenden. Es ist nach den Kindern von Adam und Eva benannt, eine interessante Art der Benennung durch die Entwickler des Tools. Ein faszinierender Name, nicht wahr? Überlassen wir die Namensgebung jedoch der Weisheit der Entwickler und fahren Sie fort.

Dieses Tool wird für verschiedene Versionen von Microsoft OS verwendet und verwendet verschiedene Techniken bei der Untersuchung und Analyse jedes Datenpaket einzeln und die Entschlüsselung verschlüsselter Passwörter oder einfach durch Brute-Force, Wörterbuchangriffe und Kryptoanalyse Anschläge.

Mit der App können Sie auch Wireless-Daten untersuchen und Wireless-Netzwerkschlüssel abrufen, indem Sie zwischengespeicherte Passwörter erkennen und Routing-Sicherheitsdetails analysieren. Eine neu hinzugefügte Hacking-Funktion ist das Address Resolution Protocol oder die ARP-Unterstützung zur Erkennung von Switched-LANs und MITM-Angriffen.

Wenn dies nicht das Ende ist, können Sie mit der Windows WiFi-Hacking-Software auch Voice over Internet Protocol, d. h. VoIP-Gespräche, aufzeichnen.

Dies ist das empfohlene und am häufigsten verwendete Tool von Sicherheitsberatern, professionellen Penetrationstestern und allen anderen wer plant, es für ethische Zwecke konstruktiv zu nutzen und niemanden wegen nicht autorisierter Passwörter zu betrügen betreten.

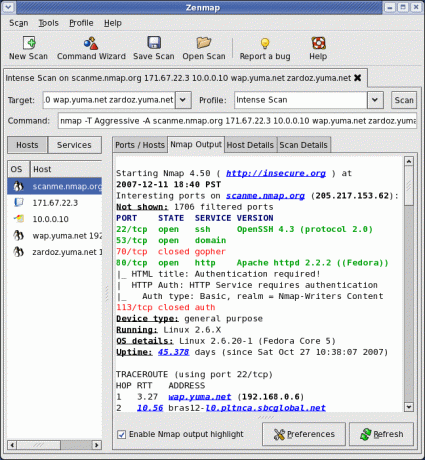

Jetzt downloaden4. Nmap

Nmap ist einer der besten Open-Source-WLAN-Hacking-Tool für Windows-PC. Die Abkürzung Nmap in seiner erweiterten Form steht für Network Mapper, verfügbar für Android-Nutzer. Es wurde mit der ursprünglichen Absicht entwickelt, große Netzwerke zu scannen, obwohl es für einzelne Hosts genauso gut funktionieren kann. Es wird hauptsächlich für die Netzwerkerkennung, das Management und die Computersicherheitsprüfung verwendet.

Nmap wird über den Link auf Github kostenlos zur Verfügung gestellt https://github.com/kost/NetworkMapper. Die meisten Nmap-Scanner können auch die Hilfe eines inoffiziellen Android-Frontends verwenden, um es herunterzuladen, zu installieren und zu verwenden. Der Benutzer kann die Software je nach Bedarf neu gestalten oder sogar modifizieren. Die App funktioniert für den Smartphone-Benutzer sowohl auf gerooteten als auch auf nicht gerooteten Geräten gut.

Es unterstützt alle wichtigen Computerbetriebssysteme wie Linux-Betriebssystem, Windows und Mac OS X. Netzwerkadministratoren haben festgestellt, dass es ein sehr nützliches Werkzeug für verschiedene Aufgaben ist, z Netzwerk, die Art der von ihnen angebotenen Dienste und die Art des Betriebssystems, d. h. verschiedene Versionen von Betriebssystemen, die verwendet werden, um die Aktivitäten.

Dieser kostenlos verfügbare Dienst wird am besten zum Scannen von Netzwerken verwendet. Es unterstützt mehrere Betriebssysteme, wie oben angegeben, und behält die Arten von Datenpaketen im Auge verwendete Filter/Firewalls und viele andere Attribute/Aspekte wie die Übertragung von Daten mithilfe von Binärdateien mit HTTPS Ursprünglich.

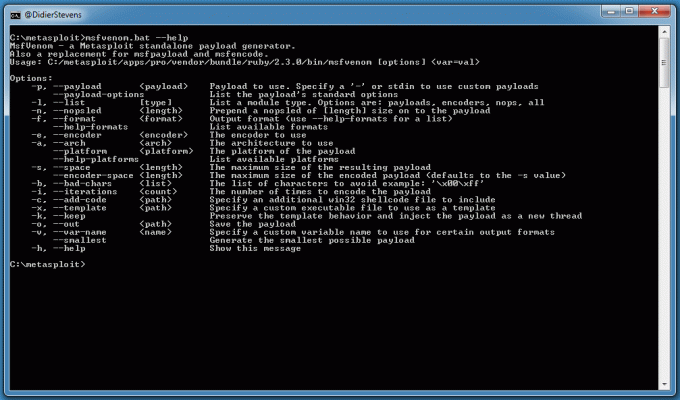

Jetzt downloaden5. Metasploit

Metasploit ist ein kostenloses, leistungsstarkes Open-Source-Hacking-Tool, das sich im Besitz von Rapid7, einem in Massachusetts ansässigen Sicherheitsunternehmen, befindet. Diese Hacking-Software kann die Schwächen/Anfälligkeit von Computersystemen testen oder in die Systeme einbrechen. Wie viele Informationssicherheitstools kann Metasploit sowohl für legale als auch für illegale Aktivitäten verwendet werden.

Es ist eine Penetrationstest-Software mit Cybersicherheitstool, die sowohl in der kostenlosen als auch in der kostenpflichtigen Version verfügbar ist. Es unterstützt die allgemeine japanische Programmiersprache "Ruby" auf hohem Niveau, die 1990 in Japan entwickelt wurde. Sie können die Software über den Link herunterladen https://www.metasploit.com. Es kann wie erwähnt mit einer Web-Benutzeroberfläche oder einer Eingabeaufforderung oder einem Link verwendet werden.

Lesen Sie auch:Die 10 besten Office-Apps für Android zur Steigerung Ihrer Produktivität

Das Metasploit-Tool unterstützt alle zentralen Computerbetriebssysteme wie Linux-System, Windows, Mac OS, Open BSD und Solaris. Dieses Hacking-Tool testet stichprobenartig alle Kompromisse bei der Systemsicherheit. Es zählt die Liste aller Netzwerke, die Angriffe durchführen, indem sie notwendige Penetrationstests auf Netzwerke durchführen und sich dabei auch der Aufmerksamkeit entziehen.

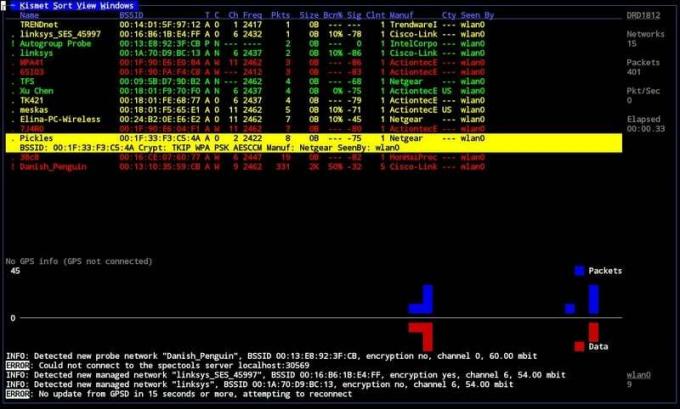

Jetzt downloaden6. Kismet

Kismet ist ein Wifi-Hacking-Tool zum Auffinden und Identifizieren von drahtlosen Geräten. Das Wort im Arabischen bedeutet „Teilung“. Um es leichter zu machen, Kismet, in der indischen Landessprache Hindi, wird oft verwendet, wenn etwas Wichtiges ganz zufällig oder vom Schicksal in Ihr Leben kommt.

Dieses Tool identifiziert Netzwerke durch passives Erkennen und Aufdecken versteckter Netzwerke, falls diese verwendet werden. Technisch gesehen ist es in Bezug auf Hacking ein Datenpaketsensor, der ein Netzwerk und ein Eindringen ist Erkennungssystem für drahtlose lokale 802.11-Layer-2-Netzwerke, d. h. 802.11a, 802.11b, 802.11g und 802.11n der Verkehr.

Diese Software funktioniert mit jeder WiFi-Karte, die den From-Modus unterstützt, und basiert auf einem modularen Client/Server-Design oder -Framework. Es unterstützt alle Betriebssysteme wie Linux, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. Es kann auch auf Microsoft Windows und vielen anderen Plattformen ausgeführt werden. Über den Link http://www.kismetwireless.net/ Die Software kann problemlos heruntergeladen werden.

Kismet unterstützt auch das Kanalspringen, was bedeutet, dass es kontinuierlich von einem Kanal zum anderen wechseln kann, ohne einer vom Softwarebenutzer definierten Reihenfolge zu folgen. Da sich die Nachbarkanäle überlappen, können mehr Datenpakete erfasst werden, was ein zusätzlicher Vorteil dieser Software ist.

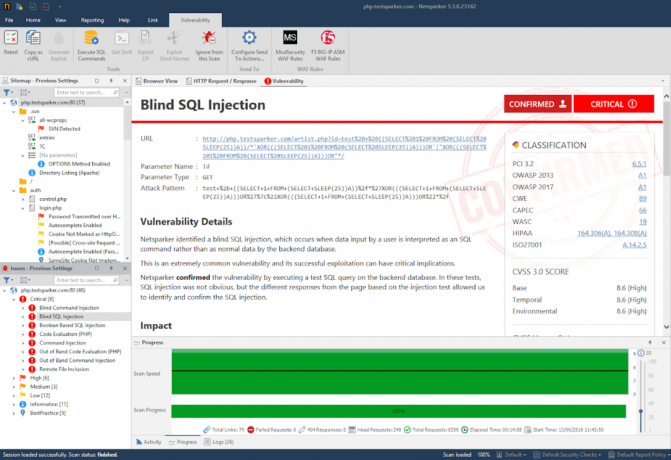

Jetzt downloaden7. NetSparker

NetSparker ist eine Webanwendung, die für Sicherheitsscans und ethische Hacking-Probleme verwendet wird. Aufgrund seiner beweisbasierten Scantechnologie gilt es als hochpräzise Schwachstellenerkennungstechnik. Es handelt sich um eine einfach zu bedienende Sicherheitsscanner-Software, die automatisch Anfälligkeiten findet, die ausgenutzt werden können, um die sensiblen Daten des Benutzers zu gefährden.

Es kann leicht Schwachstellen wie SQL Injection, XSS oder Cross-Site Scripting und Remote File Inclusions und andere Web- Anwendungen, Webdienste und Web-APIs. Als erstes müssen Sie also Ihre Webaktivitäten mit. sichern NetSparker.

Es kann durch alle modernen und benutzerdefinierten Webanwendungen scrollen, unabhängig von der verwendeten Plattform oder Technologie. Gleiches gilt für Ihre Webserver, egal ob Sie Microsoft ISS oder Apache und Nginx unter Linux verwenden. Es kann sie auf alle Sicherheitsprobleme scannen.

Es ist in zwei Versionen verfügbar, entweder als integriertes Penetrationstest- und Reporting-Tool in Microsoft Windows Anwendungen oder einen Online-Dienst, um seine Verwendung zum Scannen von Tausenden anderer Websites und Webanwendungen in. zu ermöglichen nur 24 Stunden.

Dieser Scanner unterstützt AJAX- und Java-basierte Anwendungen wie HTML 5, Web 2.0 und Single Page Applications (SPAs), sodass das Team schnelle Abhilfemaßnahmen für das identifizierte Problem ergreifen kann. Kurz gesagt, es ist ein hervorragendes Werkzeug, um alle beteiligten Sicherheitsrisiken in Tausenden von Websites und Anwendungen in kurzer Zeit zu überwinden.

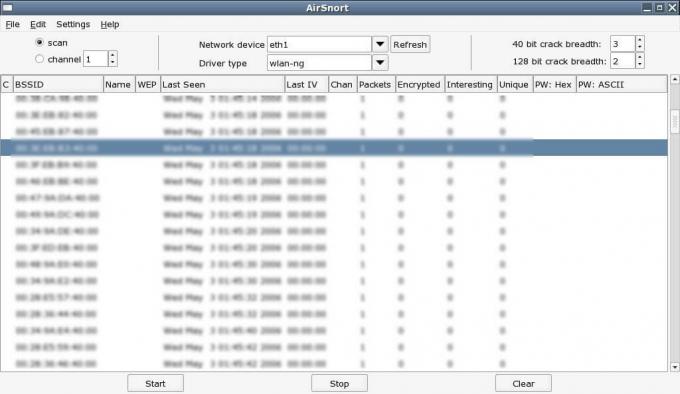

Jetzt downloaden8. Airsnort

AirSnort ist eine weitere beliebte Software zum Knacken von WLAN- oder WLAN-Passwörtern. Diese von Blake Hegerle und Jeremy Bruestle entwickelte Software wird kostenlos mit Linux- und Windows-Betriebssystemen geliefert. Es wird verwendet, um WEP-Schlüssel/Verschlüsselung oder Passwort eines WiFi 802.11b-Netzwerks zu entschlüsseln.

Dieses Tool kann von Sourceforge über den Link heruntergeladen werden http://sourceforge.net/projects/airsnort und arbeitet mit Datenpaketen. Es erfasst zunächst Datenpakete des Netzwerks und versucht dann durch Analyse der Pakete das Passwort des Netzwerks wiederherzustellen.

Mit anderen Worten, es unternimmt einen passiven Angriff, d. h., er funktioniert, indem er einfach die Übertragung der Daten überwacht und versucht, zu gewinnen Informationen oder Quantifizierung der Verschlüsselungs- oder Passwortschlüssel bei Erhalt einer ausreichenden Menge an Datenpaketen, ohne die Daten. Es ist eindeutig die Überwachung und Erkennung der Informationen.

AirSnort ist ein einfaches Tool zum Knacken von WEP-Passwörtern. Es steht unter der GNU General Public License und ist kostenlos. Die Software ist zwar funktionsfähig, wurde aber in den letzten drei Jahren nicht mehr gewartet, aber es hat keine Weiterentwicklung stattgefunden.

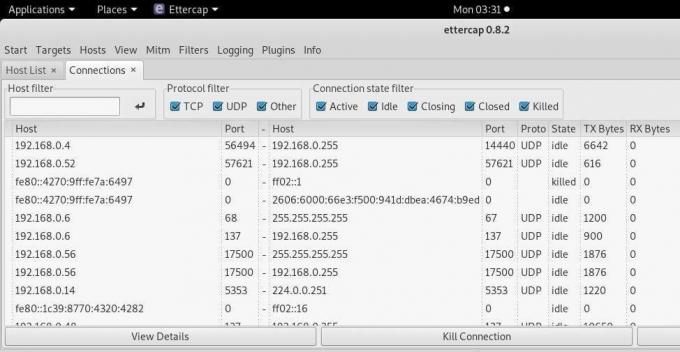

Jetzt downloaden9. Etterkappe

Ettercap ist ein Open-Source- und bestes Wifi-Hacking-Tool für PC, das plattformübergreifende Anwendungen unterstützt wenn Sie eine bestimmte Anwendung auf mehreren Computern oder mehrere Anwendungen auf einem einzigen verwenden können System. Es kann für den „Man-in-the-Middle-Angriff“ auf das lokale Netzwerk, d. h. die gesendeten Daten, verwendet werden über das LAN wird auch an jedes mit dem LAN verbundene Gerät zwischen dem Sender und dem Empfänger.

Dieses Hacking-Tool unterstützt verschiedene Betriebssysteme, darunter Linux, Mac OS X, BSD, Solaris und Microsoft Windows. Mit diesem System können Sie Sicherheitsaudits durchführen, um nach Schlupflöchern zu suchen und die Sicherheitslücken zu schließen, bevor ein Missgeschick passiert. Es kann auch das Netzwerkprotokoll analysieren, indem es alle Regeln überprüft, die den Datentransfer zwischen allen Geräten im selben Netzwerk unabhängig von ihrem Design oder internen Prozess regeln.

Dieses Tool ermöglicht benutzerdefinierte Plug-Ins oder Add-Ons, die dem bereits vorhandenen Softwareprogramm Funktionen gemäß Ihren üblichen Anforderungen und Anforderungen hinzufügen. Es ermöglicht auch die Inhaltsfilterung und ermöglicht das Sniffen von HTTP-SSL-gesicherten Daten durch Abfangen und Überprüfung der Daten, um dem Diebstahl von Passwörtern, IP-Adressen und geschützten Informationen entgegenzuwirken, usw.

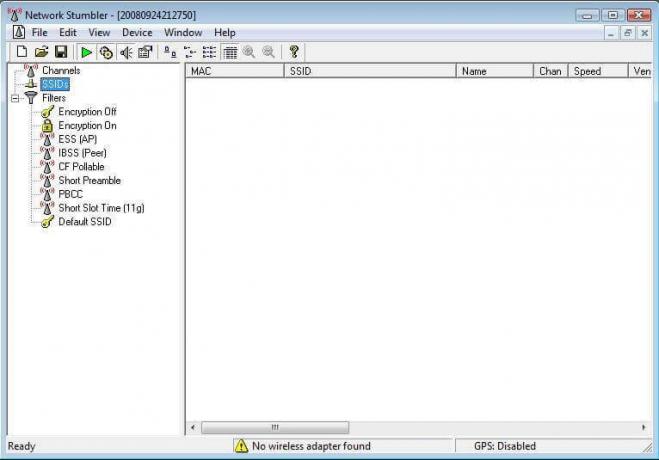

Jetzt downloaden10. NetStumbler

NetStumbler, auch bekannt als Network Stumbler, ist ein bekanntes, kostenlos erhältliches Tool zum Auffinden offener Wireless-Ingress-Punkte. Es läuft auf Microsoft Windows-Betriebssystemen von Windows 2000 bis Windows XP und ermöglicht die Erkennung von 802.11a-, 802.11b- und 802.11g-Wireless-Netzwerken. Es hat auch eine abgespeckte Version von sich selbst, die als MiniStumbler bekannt ist.

Dieses Tool wurde seit der letzten Veröffentlichung im Jahr 2005 fast 15 Jahre lang nicht mehr entwickelt. Seine abgespeckte Version kann mit den Betriebssystemen in tragbaren Unterhaltungselektronikgeräten wie dem. verwendet werden CD-, DVD-Player, Stereoanlagen, Fernseher, Heimkinos, Handheld-Computer oder Laptops und alle anderen Audio- und Videodateien Ausrüstung.

Sobald Sie das Tool ausführen, beginnt es automatisch, die drahtlosen Netzwerke zu scannen, und sobald es abgeschlossen ist; Sie sehen die vollständige Liste der Netzwerke in der Nähe. Es wird daher grundsätzlich für Wardriving verwendet, bei dem es sich um einen Prozess der Abbildung von WiFi-Netzwerken in einem lokal festgelegten Bereich handelt, der auch als Access Point Mapping bekannt ist.

Sie können mit diesem Tool auch nicht autorisierte Zugangspunkte im angegebenen Problembereich erkennen. Es hilft auch bei der Suche nach Standorten mit geringem Netzwerk und kann auch die Überprüfung von Netzwerkkonfigurationen wie Linux, Mac OS X, BSD, Solaris, Microsoft Windows und vielen mehr unterstützen.

Der Nachteil dieser Hacking-Software besteht darin, dass sie von jedem drahtlosen Erkennungssystem oder Gerät leicht erkannt werden kann wenn Sie in der Nähe arbeiten, und auch dieses Tool funktioniert mit dem neuesten 64-Bit-Betrieb nicht genau System. Schließlich kann das Tool über den Link heruntergeladen werden http://www.stumbler.net/ für diejenigen, die daran interessiert sind, es zu verwenden.

Jetzt downloaden11. Kiuwan

Dies ist eine Haftpflicht-Scanner-Software, die den Bereich Underscan für drahtlose Netzwerke abbildet und fängt sie ab, um auf die Leichtgläubigkeit zuzugreifen, ein Passwort, IP-Adressen und alles andere zu hacken/zu stehlen Information. Sobald diese Netzwerke identifiziert sind, beginnt es automatisch mit seinen Maßnahmen, um diese Verbindlichkeiten zu beheben.

Das Tool eignet sich auch für die integrierte Entwicklungsumgebung, ein Softwareprogramm, das Benutzern umfassende Möglichkeiten bietet, um verschiedene Funktionen wie Codebearbeitung, Debugging, Textbearbeitung, Projektbearbeitung, Ausgabeanzeige, Ressourcenüberwachung und vieles mehr ausführen mehr. Die IDE-Programme, z.B. NetBeans, Eclipse, IntelliJ, Visual Studio, Webstorm, Phpstorm usw. helfen, Feedback während der Softwareentwicklung zu geben.

Kiuwan sieht auch über zwanzig Programmiersprachen wie Java, C/C++, Javascript, PHP, JSP und viele mehr für Desktops, Webs und mobile Apps vor. Es ist dafür bekannt, die strengsten Industriestandards zu erfüllen, darunter OWASP, CWE, SANS 25, HIPPA, WASC, ISO/IEC 25000, PCI, ISO/IEC 9126 und mehr, was es zu einem sehr beliebten Werkzeug macht.

Kiuwan Multi-Technology-Scan-Engine berichtet auch über sein „Insights“-Tool über Schwachstellen in den drahtlosen Netzwerken in Open-Source-Komponenten neben der Verwaltung der Lizenz-Compliance. Dieses Code-Review-Tool bietet Hackern eine kostenlose Testversion und einmalige Nutzung zu einem Preis für gelegentliche Hacker. Aus den vielen genannten Gründen gilt es als eines der führenden Hacking-Tools der Branche.

Jetzt downloaden12. Nikto

Nikto ist ein weiteres Open-Source-Webscanner-Cum-Hacking-Tool, das umfassende Tests gegen bestimmte Webserver oder Remote-Hosts durchführt. Es scannt mehrere Elemente wie 6700 potenziell gefährliche Dateien, Probleme im Zusammenhang mit vielen veralteten Servern und alle versionsspezifischen Bedenken vieler Server.

Dieses Hacking-Tool ist ein Teil der Kali Linux-Distribution mit einer einfachen Befehlszeilenschnittstelle. Nikto ermöglicht Überprüfungen auf Konfigurationen wie HTTP-Serveroptionen oder die Identifizierung von installierten Webservern und Software. Es erkennt auch Standardinstallationsdateien wie mehrere Indexdateien und führt häufig automatische Aktualisierungen von Objekten und Plug-Ins durch.

Das Tool beherbergt viele andere gängige Linux-Distributionen wie Fedora in seinem Software-Arsenal. Es führt auch einen Cross-Site-Scripting-Anfälligkeitstest durch, um zu überprüfen, ob die nicht vertrauenswürdige externe Quelle ihren bösartigen Code in die Webanwendung des Benutzers einschleusen darf, um sein WLAN zu hacken.

Lesen Sie auch:3 Möglichkeiten, den WLAN-Zugang zu teilen, ohne das Passwort preiszugeben

Es führt auch wörterbuchbasierte Brute-Angriffe durch, um WiFi-Hacking zu ermöglichen, und die Verwendung von LibWhisker IDS-Codierungstechniken kann Intrusion Detection-Systeme umgehen. Es kann sich anmelden und in das Metasploit-Framework integrieren. Alle Überprüfungen und Berichte werden in einer Textdatei, XML-, HTML-, NBE- und CSV-Dateiformat gespeichert.

Dieses Tool unterstützt die grundlegende PERL-Installation und kann auf Windows-, Mac-, Linux- und UNIX-Systemen verwendet werden. Es kann Header, Favicons und Dateien verwenden, um die installierte Software zu identifizieren. Es ist ein gutes Penetrationstool, das das Testen von Schwachstellen bei jedem Opfer oder Ziel einfach macht.

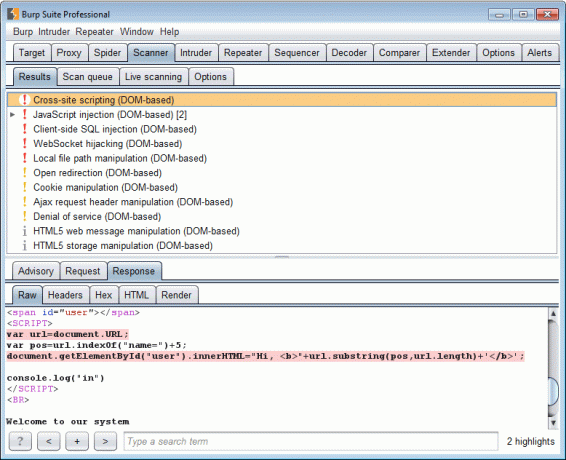

Jetzt downloaden13. Burp-Suite

Dieses WiFi-Hacking-Tool wurde von PortSwigger Web Security entwickelt und ist ein Java-basiertes Penetrationstest-Tool. Es hilft Ihnen, Schwachstellen oder Anfälligkeiten in den drahtlosen Netzwerken zu identifizieren. Es ist in drei Versionen erhältlich, d. h. der Community-Version, der Professional-Version und der Enterprise-Version, die je nach Ihren Anforderungen zu unterschiedlichen Preisen angeboten werden.

Die Community-Version ist kostenlos erhältlich, während die Professional-Version 399 US-Dollar pro Benutzer und Jahr kostet und die Enterprise-Version 3999 US-Dollar pro Jahr kostet. Die kostenlose Version hat an sich eine eingeschränkte Funktionalität, ist aber gut genug für den Einsatz. Die Community-Version ist ein All-in-One-Set von Tools mit wichtigen manuellen Tools. Um die Funktionalität zu verbessern, können Sie jedoch Add-Ons namens BApps installieren, die ein Upgrade auf höhere Versionen mit erweiterter Funktionalität zu höheren Kosten durchführen, wie für jede Version oben angegeben.

Unter den verschiedenen Funktionen des Burp Suite WiFi-Hacking-Tools kann es nach 100 Arten von weit verbreiteten Schwächen oder Anfälligkeiten suchen. Sie können sogar Scans planen und wiederholen. Es war das erste Tool, das Out-of-Band Application Security Testing (OAST) ermöglichte.

Das Tool prüft jede Schwachstelle und bietet detaillierte Ratschläge für die speziell gemeldete Schwachstelle des Tools. Es bietet auch CI- oder Continuous Integration-Tests. Insgesamt ist es ein gutes Tool zum Testen der Websicherheit.

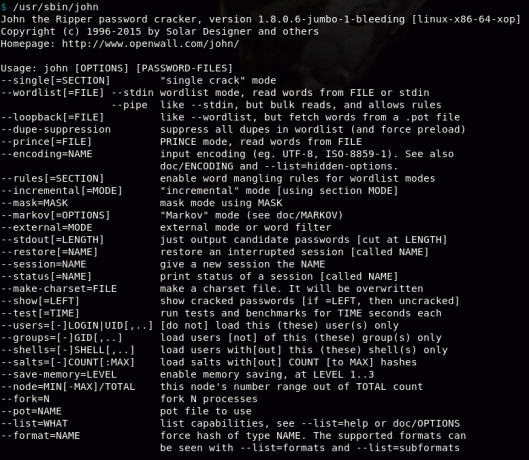

Jetzt downloaden14. Johannes der Ripper

John the Ripper ist ein kostenloses Open-Source-WLAN-Hacking-Tool zum Knacken von Passwörtern. Dieses Tool hat die Fähigkeit, mehrere Passwort-Cracker zu einem Paket zusammenzufassen, was es zu einem der beliebtesten Cracking-Tools für Hacker macht.

Es führt Wörterbuchangriffe durch und kann auch notwendige Änderungen vornehmen, um das Knacken von Passwörtern zu ermöglichen. Diese Änderungen können im Einzelangriffsmodus erfolgen, indem ein zugehöriger Klartext (z. B. ein Benutzername mit einem verschlüsselten Passwort) geändert oder die Variationen mit den Hashes verglichen werden.

Es verwendet auch den Brute-Force-Modus zum Knacken von Passwörtern. Es bietet diese Methode für Passwörter, die nicht in Wörterbuch-Wortlisten erscheinen, aber es dauert länger, sie zu knacken.

Es wurde ursprünglich für das UNIX-Betriebssystem entwickelt, um schwache UNIX-Passwörter zu erkennen. Dieses Tool unterstützt fünfzehn verschiedene Betriebssysteme, darunter elf verschiedene Versionen von UNIX und anderen Betriebssystemen wie Windows, DOS, BeOS und Open VMS.

Dieses Tool erkennt automatisch Passwort-Hash-Typen und funktioniert als anpassbarer Passwort-Cracker. Wir beobachten, dass dieses WiFi-Hacking-Tool verschiedene Arten von verschlüsselten Passwortformaten knacken kann, einschließlich Hash-Crypt-Passwörtern, die häufig in mehreren UNIX-Versionen zu finden sind.

Dieses Tool ist für seine Geschwindigkeit bekannt und ist in der Tat ein schnelles Tool zum Knacken von Passwörtern. Wie der Name schon sagt, reißt es das Passwort durch und knackt es im Handumdrehen. Es kann von der _John the Ripper-Website heruntergeladen werden.

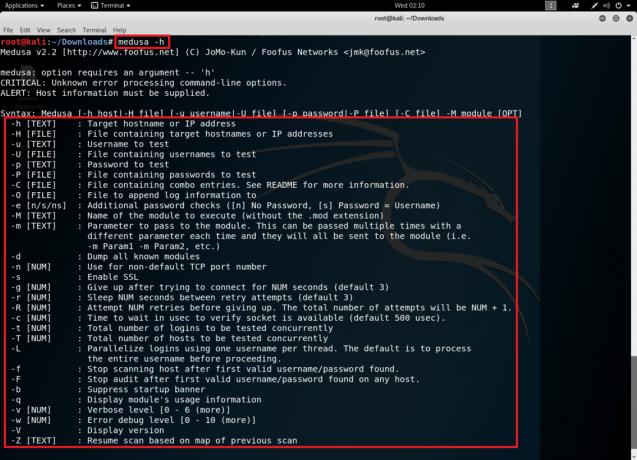

Jetzt downloaden15. Meduse

Der Name Medusa war in der griechischen Mythologie die Tochter der griechischen Gottheit Phorcys, die als dargestellt wurde geflügeltes Weibchen mit Schlangen anstelle von Haaren und wurde dazu verflucht, jeden, der hineinsah, in Stein zu verwandeln ihre Augen.

Im obigen Kontext scheint der Name eines der besten Online-WLAN-Hacking-Tools ziemlich irreführend zu sein. Das von den Mitgliedern der foofus.net-Website entwickelte Tool ist ein Brute-Force-Hacking-Tool, das aus dem Internet heruntergeladen werden kann. Eine Reihe von Diensten, die die Remote-Authentifizierung unterstützen, werden vom Medusa-Hacking-Tool unterstützt.

Das Tool wurde so entwickelt, dass es Thread-basiertes paralleles Testen ermöglicht, das ein automatischer Softwaretestprozess ist, der Initiieren Sie mehrere Tests für mehrere Hosts, Benutzer oder Passwörter gleichzeitig, um die wichtigsten funktionalen Fähigkeiten von a. zu überprüfen bestimmte Aufgabe. Der Zweck dieses Tests ist Zeitersparnis.

Ein weiteres wichtiges Merkmal dieses Tools ist seine flexible Benutzereingabe, wobei die Zieleingabe auf verschiedene Weise angegeben werden kann. Jede Eingabe kann entweder eine einzelne Eingabe oder mehrere Eingaben in einer einzigen Datei sein, was dem Benutzer die Flexibilität gibt, Anpassungen und Verknüpfungen zu erstellen, um seine Leistung zu beschleunigen.

Bei der Verwendung dieses groben Hacker-Tools müssen seine Kernanwendungen nicht modifiziert werden, um die Liste der Dienste für Brute-Force-Angriffe zu ergänzen. Im Gerät sind alle Servicemodule als eigenständige .mod-Datei vorhanden, was es zu einer modular aufgebauten Anwendung macht.

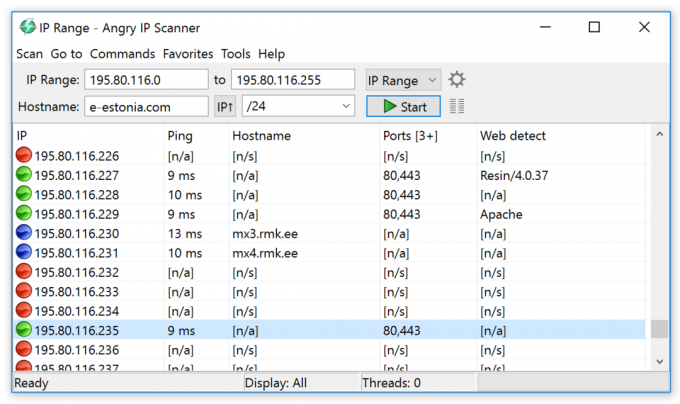

Jetzt downloaden16. Wütender IP-Scanner

Es ist eines der besten Wifi-Hacking-Tools für PC zum Scannen von IP-Adressen und Ports. Es kann sowohl lokale Netzwerke als auch das Internet scannen. Es ist kostenlos, das WiFi-Hacking-Tool zu verwenden, das keine Installation erfordert, wodurch es mühelos kopiert und überall verwendet werden kann.

Diese plattformübergreifende Software kann mehrere Softwareplattformen unterstützen, die Betriebssysteme wie Blackberry, Android, und iOS für Smartphones und Tablet-Computer oder plattformübergreifende Programme wie Microsoft Windows, Java, Linux, macOS, Solaris, usw.

Die Anwendung Angry IP Scanner aktiviert eine Befehlszeilenschnittstelle (CLI), eine textbasierte Benutzeroberfläche zum Anzeigen und Verwalten von Computerdateien. Diese leichtgewichtige Anwendung wird von Anton Keks, einem Softwareexperten und Mitinhaber einer Softwareentwicklungsorganisation, geschrieben und gewartet.

Dieses Tool kann die Ergebnisse in verschiedenen Formaten wie CSV, TXT, XML usw. speichern und exportieren. Sie können mit diesem Tool auch in jedem Format Dateien ablegen oder wahlfrei auf die Daten zugreifen, es gibt keine Reihenfolge von Ereignissen, und Sie können direkt von Punkt A zu Punkt Z springen, ohne die richtigen Schritte zu durchlaufen Reihenfolge.

Das Scan-Tool pingt einfach jede IP-Adresse, indem es ein Signal sendet, um den Status jeder IP-Adresse zu bestimmen, einen Hostnamen aufzulösen, Ports zu scannen usw. Die so gesammelten Daten zu jedem Host können dann in einem oder mehreren Absätzen erweitert werden, um eventuelle Komplexitäten mithilfe von Plug-Ins zu erläutern.

Dieses Tool verwendet einen separaten Scan-Thread für jede einzelne IP-Adresse, die mit einem Multithread-Ansatz gescannt wird, um die Scan-Geschwindigkeit zu erhöhen. Bei vielen Datenabrufprogrammen ermöglicht dieses Tool das Hinzufügen neuer Fähigkeiten und Funktionen, um die Leistung zu verbessern. Es ist insgesamt ein gutes Werkzeug mit einer Reihe von Funktionen für seine Benutzer.

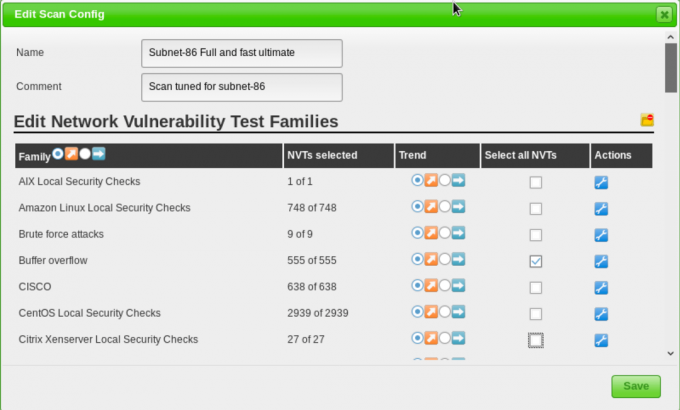

Jetzt downloaden17. OpenVas

Ein bekanntes umfassendes Vulnerability-Assessment-Verfahren ist auch unter dem alten Namen „Nessus“ bekannt. Es ist ein Open-Source-System, das die Sicherheitsprobleme jedes Hosts erkennen kann, sei es ein Server oder ein Netzwerkgerät wie PCs, Laptops, Smartphones usw.

Wie bereits erwähnt, besteht die Hauptfunktion dieses Tools darin, detaillierte Scans durchzuführen, beginnend mit dem Port-Scan einer IP-Adresse, um zu erkennen, ob jemand mithört, was Sie eingeben. Wenn diese Überwachungen erkannt werden, werden sie auf Schwachstellen getestet und die Ergebnisse werden in einem Bericht für die erforderlichen Maßnahmen zusammengefasst.

OpenVAS Hacking Tool kann mehrere Hosts gleichzeitig scannen und Scan-Aufgaben stoppen, anhalten und fortsetzen. Es kann mehr als 50.000 Anfälligkeitstests durchführen und die Ergebnisse im Klartext-, XML-, HTML- oder Latex-Format anzeigen.

Dieses Tool befürwortet das Management von False-Positives und das Posten von False-Positives in seine Mailingliste führt zu sofortigem Feedback. Es kann auch Scans planen, verfügt über eine leistungsstarke Befehlszeilenschnittstelle und eine zusammengesetzte Nagios-Überwachungssoftware sowie Methoden zur Erzeugung von Grafiken und Statistiken. Dieses Tool unterstützt Linux-, UNIX- und Windows-Betriebssysteme.

Als leistungsstarke webbasierte Schnittstelle ist dieses Tool bei Administratoren, Entwicklern und zertifizierten Informationssystemen sowie Sicherheitsexperten sehr beliebt. Die Hauptfunktion dieser Experten besteht darin, Bedrohungen für digitale Informationen zu erkennen, zu verhindern und ihnen entgegenzuwirken.

Jetzt downloaden18. SQL-Zuordnung

Das SQL Map-Tool ist eine Open-Source-Python-Software, die es ermöglicht, SQL-Injection-Fehler automatisch zu erkennen und auszunutzen und Datenbankserver zu übernehmen. SQL-Injection-Angriffe sind eines der ältesten, am weitesten verbreiteten und höchst gefährlichen Risiken für Webanwendungen.

Es gibt verschiedene Arten von SQL-Injection-Angriffen wie In-Band-SQLi, Blind-SQLi und Out-of-Band-SQLi. Eine SQL-Injektion tritt auf, wenn Sie unwissentlich eine Benutzereingabe wie den Benutzernamen oder die Benutzer-ID anstelle eines einfachen Namens / einer einfachen Benutzerkennung anfordern und ausführen Datenbank.

Hacker, die die SQL-Injection-Methode verwenden, können alle Sicherheitsmaßnahmen für Webanwendungen umgehen, die eine SQL-Datenbank wie MySQL, Oracle, SQL Server oder andere verwenden und stellen Sie alle Inhalte wie personenbezogene Daten, Geschäftsgeheimnisse, geistiges Eigentum und alle anderen Informationen wieder her und fügen Sie sogar Datensätze hinzu, ändern oder löschen Sie Datensätze in der Datenbank.

Die Hacker verwenden auch wörterbuchbasierte Techniken zum Knacken von Passwörtern und können auch den Angriff auf die Benutzeraufzählung durchführen, indem sie Brute-Force-Techniken auf Schwachstellen von Webanwendungen anwenden. Diese Methode wird verwendet, um den gültigen Benutzernamen aus einer Webanwendung wiederherzustellen oder wenn eine Benutzerauthentifizierung erforderlich ist.

Sie können Ihre Informationen auch in Ihrer dummen Datenbank speichern, die als mysqldump-Tool bekannt ist. Dieses Tool wird verwendet, um eine Datenbank zu sichern, damit deren Inhalt bei Datenverlust wiederhergestellt werden kann und befindet sich im Root/bin-Verzeichnis des MySQL-Installationsverzeichnisses. Es ermöglicht die Sicherung Ihrer Informationen durch die Generierung einer Textdatei, die SQL-Anweisungen enthält, mit denen die Datenbanken von nun an oder von Grund auf neu erstellt werden können.

Jetzt downloaden19. Eindringling

Der Eindringling ist ein Cloud-basierter Schwachstellenscanner, der von erfahrenen Sicherheitsexperten entwickelt wurde. Dieses Hacking-Tool lokalisiert Cybersicherheitsschwächen in Ihrer digitalen Infrastruktur, um kostspielige Datenschutzverletzungen zu vermeiden. Der Eindringling arbeitet auch mit großen Cloud-Anbietern wie Slack und Jira zusammen, um die Projektverfolgung zu ermöglichen.

Dieses System verfügt über mehr als 9000 Sicherheitsüberprüfungen, die allen Arten und Größen von Unternehmen zur Verfügung stehen, die daran interessiert sind, die Schwachstellen ihrer Cybersicherheit zu überwinden. Bei der Überprüfung sucht es nach falschen Sicherheitskonfigurationen und behebt die Fehler bei der Ausführung dieser Sicherheitskontrollen.

Es überwacht auch gängige Webanwendungskonflikte wie SQL-Injection und Cross-Site-Scripting, sodass Sie Ihre Arbeit erledigen können, ohne befürchten zu müssen, dass jemand in Ihre Arbeit eingreift und sie trennt. Es arbeitet proaktiv an Ihrem System, prüft auf aktuelle Risiken und beseitigt diese mit seinen Abhilfemaßnahmen, damit Sie Ihre Arbeit in Ruhe fortsetzen können.

Was ist also der Unterschied zwischen einem Hacker und einem Eindringling? Ihr Ziel oder Ziel ist es, die schwächeren Netzwerksicherheitssysteme zu durchbrechen, um Informationen zu stehlen. Der Hacker ist ein Vordenker in der Kunst des Programmierens, um Programme zu hacken, die funktionieren, und kann als "Computerkrimineller" bezeichnet werden, während Eindringlinge diejenigen sind, die Durch ihre kontinuierlichen Netzwerk-Scans erkennen Programme Schwachstellen im System und in den Netzwerken und nutzen diese letztendlich aus, um in Netzwerke und Informationen einzudringen Systeme.

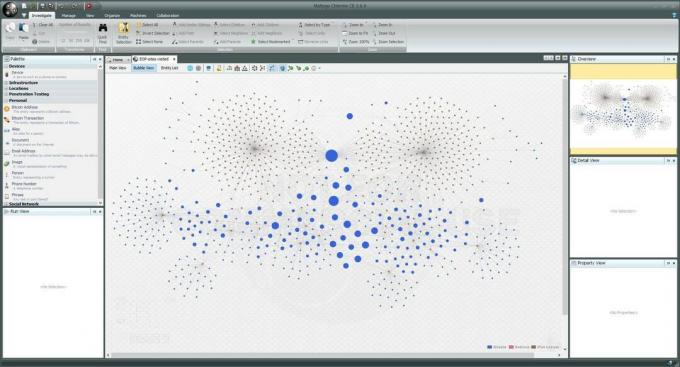

Jetzt downloaden20. Maltego

Maltego ist ein Tool zur Linkanalyse und Data Mining, mit dem Sie Schwachstellen und Auffälligkeiten im Netzwerk lokalisieren können. Esarbeitet an Echtzeit-Data-Mining und Informationssammlung. Es ist in drei Versionen erhältlich.

Maltego CE, die Community-Version, ist kostenlos erhältlich, während der Maltego-Klassiker zum Preis von 999 US-Dollar und die dritte Version, der Maltego XL, zum Preis von 1999 US-Dollar erhältlich ist. Beide kostenpflichtigen Versionen sind für den Desktop-Benutzer verfügbar. Es gibt ein weiteres Produkt von Maltego für den Webserver, nämlich CTAS, ITDS und Comms, das Schulungen beinhaltet und einen Anfangspreis von 40.000 US-Dollar hat.

Empfohlen: 15 beste WiFi-Hacking-Apps für Android (2020)

Dieses Tool liefert Daten zu knotenbasierten grafischen Mustern, während Maltego XL mit großen Diagrammen arbeiten kann und grafische Bilder, die die Schwächen und Anomalien im Netzwerk hervorheben, um ein einfaches Hacken mithilfe der hervorgehobenen. zu ermöglichen Anfälligkeiten. Dieses Tool unterstützt Windows-, Linux- und Mac-Betriebssysteme.

Maltego bietet auch einen Online-Schulungskurs an, und Sie haben drei Monate Zeit, um den Kurs abzuschließen, in denen Sie auf alle neuen Videos und Updates zugreifen können. Nach Abschluss aller Übungen und Lektionen erhalten Sie von Maltego eine Teilnahmebescheinigung.

Jetzt downloadenDas war's, wir hoffen, dass diese Liste von Die 20 besten WiFi-Hacking-Tools für Windows 10 PC waren hilfreich. Jetzt kannst du auf das drahtlose Netzwerk zugreifen, ohne sein Passwort zu kennen, hauptsächlich zu Lernzwecken. Die Zeit zum Knacken von Passwörtern kann je nach Komplexität und Länge der Passwörter variieren. Bitte beachten Sie, dass das Hacken von drahtlosen Netzwerken, um unbefugten Zugriff zu erhalten, eine Cyberkriminalität ist, und es wird empfohlen, dies zu unterlassen, da dies zu rechtlichen Komplikationen und Risiken führen kann.