Craquage du mot de passe Windows 10: méthodes et prévention

Divers / / February 16, 2022

La sécurité numérique est primordiale aujourd'hui. Tout ce qui dispose d'une connexion Internet est vulnérable et peut être compromis par une personne assise sur un autre continent. le dernière attaque DDOS sur les serveurs DNS est un exemple de nombreuses attaques à grande échelle de ce type qui ont tendance à augmenter depuis quelques années.

Votre PC ou votre ordinateur portable n'est pas non plus à l'abri de telles attaques. Bien que vous puissiez répéter que je l'ai protégé par mot de passe, mais cela ne suffit pas aujourd'hui, comme nous le verrons.

La clé USB des pirates

Dans un vidéo récente, Linus de LinusTechTips, célèbre parmi les cercles tech & geek, a démontré comment cette simple clé USB peut déverrouiller votre compte Windows facilement en quelques minutes. Disponible pour 20 $ sur Amazon, ce lecteur, connu sous le nom de clé de réinitialisation de mot de passe (PRK), destiné à réinitialiser votre mot de passe en cas d'oubli, ne demande qu'à être utilisé à mauvais escient.

Pour le profane, il peut sembler qu'une nouvelle technologie révolutionnaire est à l'œuvre, mais en réalité ce n'est rien de plus qu'une supercherie logicielle. Mais à notre époque, avec Windows tellement avancé avec 10, comment est-ce possible? Pour comprendre cela, nous devons apprendre comment fonctionne la sécurité des comptes Windows.

Le point faible: la sécurité du compte Windows

Depuis très longtemps, la façon dont Windows stocke le mot de passe du compte utilisateur a été critiquée. Windows stocke tous les mots de passe des comptes d'utilisateurs dans un fichier de base de données SAM (Security Account Manager). Pour des raisons évidentes, les mots de passe ne sont pas stockés en texte brut et le fichier est inaccessible lorsque le système d'exploitation est en cours d'exécution. Le hachage, une fonction à sens unique, est utilisé pour convertir votre mot de passe en une chaîne de caractères de longueur fixe de sorte qu'au cas où quelqu'un saisirait le fichier SAM (ce qui est plus facile que vous ne le pensez), les mots de passe ne peuvent pas être connu. Les méthodes de hachage utilisées par Windows font l'objet de critiques. Ces méthodes sont expliquées ci-dessous.

Hachage LM et hachage NTLM

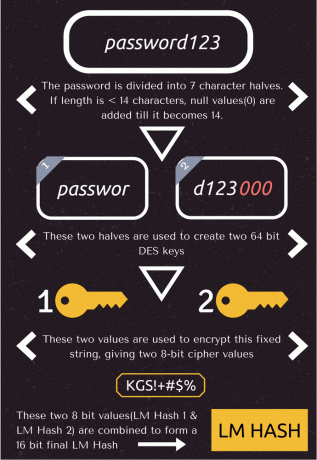

Le hachage LM est une méthode très ancienne de l'ère Windows 95 et n'est pas utilisée aujourd'hui. Dans cette méthode, le mot de passe est converti en hachage en utilisant la méthode étape par étape indiquée ci-dessous.

Le processus inhérent de décomposition de votre mot de passe en deux chaînes de 7 caractères a rendu le hachage LM vulnérable aux attaques par force brute. Cela a été amélioré par la méthode NTLM qui utilisait la méthode plus complexe Hachage MD4 technique. Bien que cela ait résolu le problème précédent, il n'était toujours pas suffisamment sécurisé à cause des tables arc-en-ciel.

Tableaux arc-en-ciel

Jusqu'à présent, nous avons appris ce qu'est le hachage et c'est une propriété importante, c'est qu'il est une manière. Ce qui signifie que le forçage brutal d'un hachage ne rendra pas le mot de passe d'origine. C'est donc là que les tables arc-en-ciel entrent en scène. Une table arc-en-ciel est une table littérale qui contient des hachages pré-générés pour toutes les combinaisons de mots de passe possibles pour une fonction de hachage donnée.

Par exemple, si un mot de passe a pour règle qu'il peut être composé de 7 caractères de 26 alphabets et de 10 chiffres de 0 à 9 uniquement, alors grâce à des permutations, nous avons 42072307200!! combinaisons possibles pour cela. Une table arc-en-ciel pour cette fonction contiendra des hachages et le mot de passe correspondant pour chaque combinaison possible. Mais l'inconvénient des tables arc-en-ciel est qu'elles deviennent très volumineuses lorsque la taille d'entrée et la longueur du mot de passe augmentent.

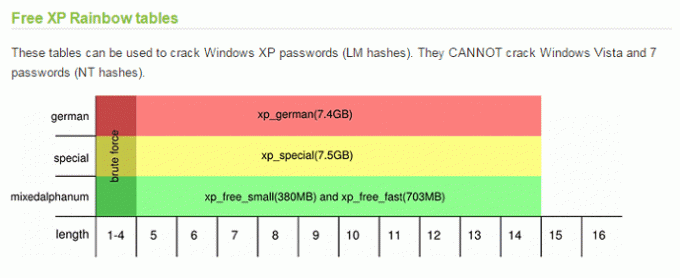

Comme indiqué ci-dessus, une simple table arc-en-ciel pour la fonction de hachage LM de Windows XP a une taille de 7,5 Go. Les tables de fonctions de hachage modernes qui utilisent des alphabets, des chiffres et des symboles peuvent atteindre plusieurs centaines de gigaoctets. Ceux-ci ne sont donc pas faciles à traiter et à utiliser pour un utilisateur normal avec un PC de bureau.

Il existe des sites Web en ligne qui proposent des tables arc-en-ciel pré-remplies pour la fonction Windows Hash moyennant un prix, ainsi que des tables de recherche pour vérifier un hachage.

Ainsi, quelqu'un qui a un fichier Windows SAM peut lancer une recherche pour le hachage dans une table pré-calculée et trouver le mot de passe (si c'est relativement simple). Et cela est possible en raison d'un inconvénient de la méthode de hachage NTLM de ne pas utiliser de salage.

Le salage est une technique consistant à ajouter une chaîne de caractères aléatoire au mot de passe avant le hachage, de sorte que chaque hachage devienne unique, comme indiqué ci-dessus, ce qui va à l'encontre de l'objectif des Rainbow Tables.

L'attaque: comment elle est exécutée

Dans Windows 10, Microsoft utilise la technique de hachage NTLMv2, qui n'utilise pas de salage mais corrige d'autres défauts critiques et offre globalement plus de sécurité. Mais vous n'êtes pas non plus protégé à cent pour cent, car je vais montrer maintenant comment vous pouvez effectuer une attaque similaire sur votre propre PC.

Récupérer vos hashes

La première étape consiste à obtenir des hachages de votre mot de passe en utilisant l'une des nombreuses méthodes disponibles. Je vais utiliser la Hash Suite 3.4 disponible gratuitement (anciennement connue sous le nom de pwdump). La beauté de ce programme est qu'il peut saisir les hachages même lorsque Windows est en cours d'exécution, vous n'avez donc pas à vous soucier des clés USB amorçables. Windows Defender peut devenir nauséeux pendant son exécution, alors éteignez-le momentanément.

Étape 1: Téléchargez la version gratuite de Hash Suite sur ici et extrayez tout le contenu du fichier zip dans un dossier.

Étape 2: Ouvrez le dossier et lancez le programme en sélectionnant Hachage_Suite_64 pour système d'exploitation 64 bits ou Hachage_Suite_32 pour un 32 bits.

Étape 3: Pour importer des hachages, cliquez sur Importer > Comptes locaux comme indiqué ci-dessous. Cela chargera les hachages de tous les comptes présents sur le PC.

Casser les hachages

À partir de là, Hash Suite offre également une option pour casser les hachages à l'aide d'attaques par dictionnaire et par force brute, mais celles-ci ne sont disponibles qu'en version payante. Donc, à la place, nous utilisons l'un des services en ligne pour déchiffrer nos hachages. Crackstation et OnlineHashCrack sont les deux sites que j'ai utilisés à cet effet. Ces sites utilisent une combinaison de tables pré-calculées, d'attaques par dictionnaire et de force brute pour casser vos hachages.

Dans mon cas, Crackstation a immédiatement indiqué qu'il ne pouvait pas correspondre au hachage et OnlineHashCrack a pris cinq jours mais n'a toujours pas pu le déchiffrer. En dehors d'eux, il existe d'autres programmes hors ligne tels que Caïn et Abel, JohnTheRipper, OphCrack et plus encore qui récupèrent les hachages même sur le réseau. Mais expliquer comment les utiliser transformera cet article en un article de conférence BlackHat.

Noter: Vous pouvez vérifier si les hachages extraits par HashSuite sont ceux du mot de passe de votre compte en les faisant correspondre avec le hachage généré pour votre mot de passe à l'aide de n'importe quel en ligne générateurs de hachage.

Votre défense

Comme nous l'avons vu, saisir les hachages est tellement simple que vous n'avez pas à vous soucier des lecteurs amorçables ou des commandes complexes. Et il existe de nombreux autres programmes qui sont beaucoup plus avancés à cet égard. Donc, dans ce cas, votre meilleure défense est le mot de passe et le cryptage, que j'ai développés en détail ci-dessous.

Mot de passe long

En commençant par la longueur, un long mot de passe est généralement considéré comme plus sûr. Mais combien de temps est assez long? Les chercheurs disent que votre mot de passe doit comporter au moins 12 caractères. Mais pour plus de sécurité, un mot de passe de plus de 16 caractères est recommandé. Et s'il vous plaît ne le définissez pas comme mot de passe12345678. Il devrait être un mélange d'alphabets minuscules et majuscules, de chiffres et de symboles.

Utilisation du chiffrement

La deuxième ligne de défense utilise le cryptage. Dans Windows, la clé de cryptage est associée à votre mot de passe de compte Windows, donc même si quelqu'un réinitialise le mot de passe comme dans la vidéo de Linus, vos affaires ne seront pas accessibles. Vous pouvez utiliser le cryptage intégré si vous avez la version Pro de Windows ou utiliser l'un des tierce personne programmes.

Utilisation de SYSKEY et du compte Microsoft

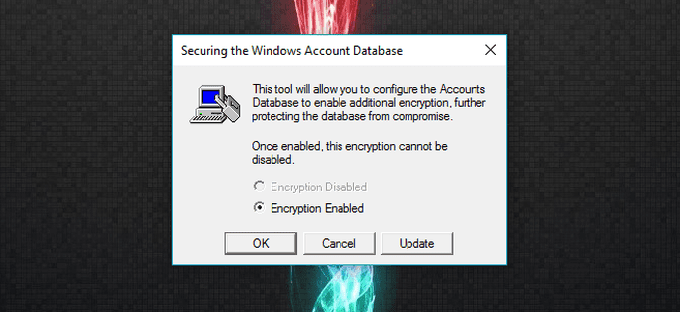

Pour empêcher tout accès non autorisé, le SAM Windows est stocké dans un format crypté. Et la clé de cryptage est stockée localement sur le PC. SYSKEY est un utilitaire Windows intégré qui vous permet de déplacer cette clé vers un support externe (clé USB) ou d'ajouter une couche supplémentaire de mot de passe avant la connexion. Vous pouvez en savoir plus sur la façon de le configurer ici.

De plus, vous pouvez également passer au compte Microsoft, car le PRK ne fonctionne pas sur le compte Microsoft, comme indiqué par Linus dans le

vidéo

. Mais je n'ai pas pu vérifier cela car je n'avais pas de PRK à tester. Mais HashSuite a pu extraire les hachages du mot de passe de mon compte Microsoft, donc ce n'est pas si efficace.

Autres mesures diverses

Outre ce qui précède, vous pouvez également définir un mot de passe BIOS qui ajoutera une autre couche de protection. De plus, si vous n'aimez pas chiffrer l'intégralité de votre lecteur Windows, vous pouvez définir un séparé partition qui contient toutes vos données importantes, donc même si un pirate réinitialise le mot de passe, vous ne perdez pas complètement l'accès à vos fichiers.

L'utilisation de n'importe quelle méthode biométrique de connexion est un moyen supplémentaire de contrecarrer de telles attaques. Dernier point mais non le moindre, la mise à niveau vers Windows 10 est également un moyen même si cela semble peu bizarre. Même s'il est vulnérable, il a d'autres améliorations de sécurité comme Windows Bonjour & Garde d'accréditation.

En mode panique? Ne sois pas

Si vous avez lu tout le message (couragez-vous !), vous pourriez paniquer. Mais il y a une chose importante que nous examinons ici, toutes ces attaques nécessitent un accès physique à votre PC. Bien que ces attaques soient toujours possibles sur le réseau, leur exécution n'est pas une tasse de thé pour quelqu'un qui a appris à pirater Hacker en une semaine tapez des vidéos. Mais il faut être prudent car nous avons toujours des gens (ou des collègues) énervés qui cherchent à faire du mal.

Et je le répète, la méthode présentée ici est uniquement à des fins d'information. N'allez pas l'essayer sur le PC de quelqu'un d'autre ou essayez de renifler un réseau public pour les hachages. Les deux choses peuvent vous causer des ennuis. Alors restez en sécurité et partagez vos pensées et vos doutes à travers les commentaires.