15 migliori strumenti di attacco DDoS gratuiti online

Varie / / April 05, 2023

L'attacco DDoS (Distributed Denial of Service) è una suddivisione dell'attacco Denial of Service (DoS) che travolge la rete, il sito Web e il server mirati con traffico falso per interrompere il normale traffico. Di solito, gli attacchi sono casuali e il bersaglio viene scelto automaticamente dallo strumento di attacco DDoS online ma l'attacco DDoS online può anche essere specificamente mirato a una particolare rete, sito Web e server. Tutte le informazioni fornite in questo blog sono puramente educative, non supportiamo alcun tipo di attività illegale di malware online. Gli attacchi DDoS sono illegali nella maggior parte dei paesi del mondo e l'individuo può essere incarcerato se ritenuto colpevole fino a 10 anni negli Stati Uniti.

Sommario

- Miglior strumento di attacco DDoS gratuito online

- 1. HULK (Re del carico insopportabile HTTP)

- 2. Martello di Tor

- 3. Lento Loris

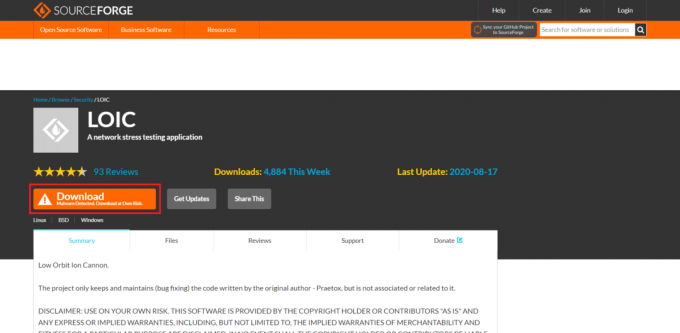

- 4. LOIC (cannone a ioni ad orbita bassa)

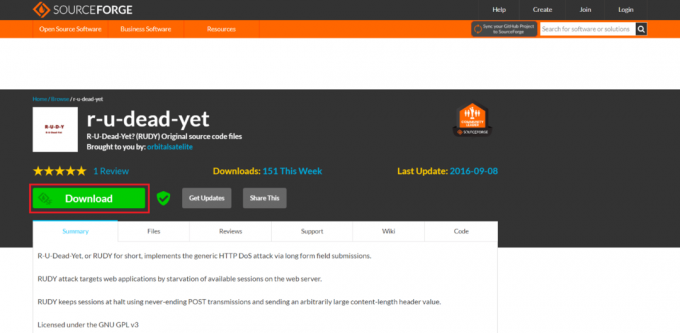

- 5. RUDY (R-U-Morto-Ancora)

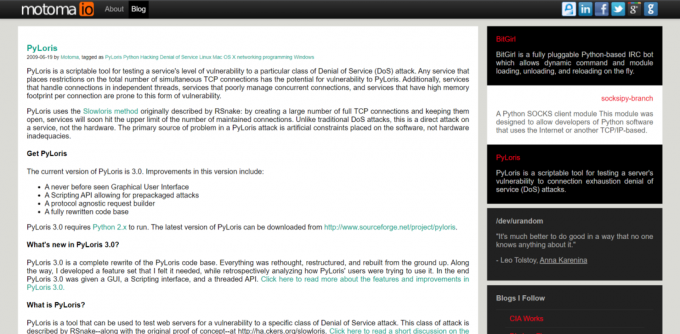

- 6. PyLoris

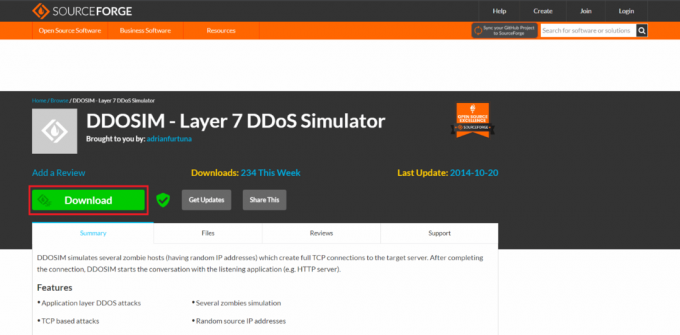

- 7. DDOSIM (simulatore di denial of service distribuito)

- 8. Davoset

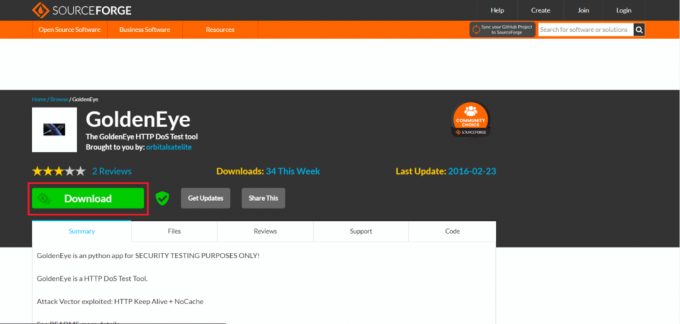

- 9. Occhio d'oro

- 10. POST HTTP OWASP

- 11. XOIC

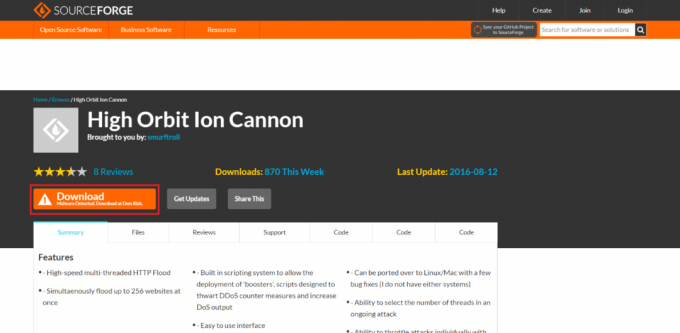

- 12. HOIC (cannone ionico ad alta orbita)

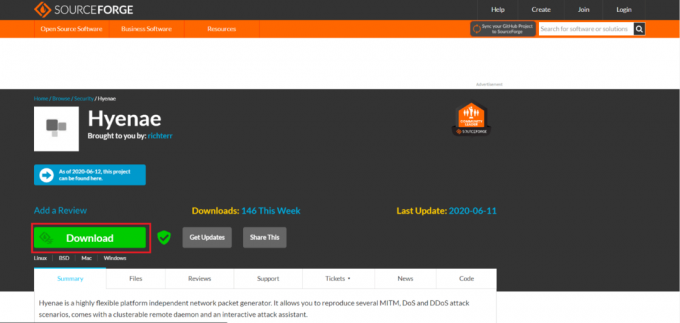

- 13. Iene

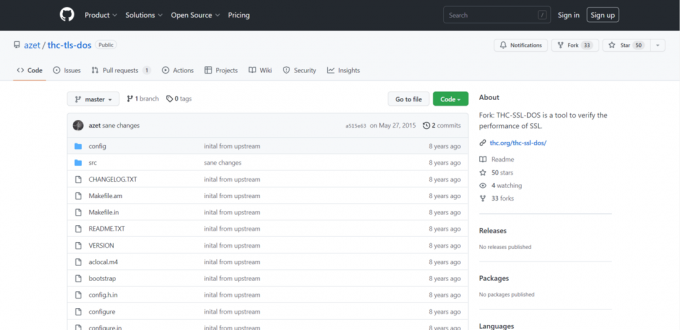

- 14. THC-SSL-DOS

- 15. Strumento di riferimento Apache

- Miglior strumento di attacco DDoS per Windows

Miglior strumento di attacco DDoS gratuito online

Gli attacchi DDoS possono essere utilizzati sia per scopi positivi che negativi. Principalmente viene utilizzato per scopi di notorietà dagli hacker per interrompere i server o i servizi della vittima. Ci sono un sacco di strumenti disponibili per eseguire attacchi DDoS online.

Di seguito sono elencati i migliori strumenti DDoS gratuiti disponibili per il download con le loro funzionalità.

1. HULK (Re del carico insopportabile HTTP)

Questo strumento invia traffico oscuro e unico a un server web. È uno strumento di attacco denial-of-service, ma il traffico che invia può essere bloccato e l'aggressore potrebbe non essere completamente anonimo. HULK afferma di essere stato creato solo a scopo di ricerca sebbene possa essere utilizzato per qualcosa di più che per scopi di ricerca.

Caratteristiche:

- Un grande volume di traffico unico viene generato verso il server web di destinazione.

- Più difficile da rilevare ma non impossibile.

- Colpisce direttamente il pool di risorse del server bypassando il motore della cache.

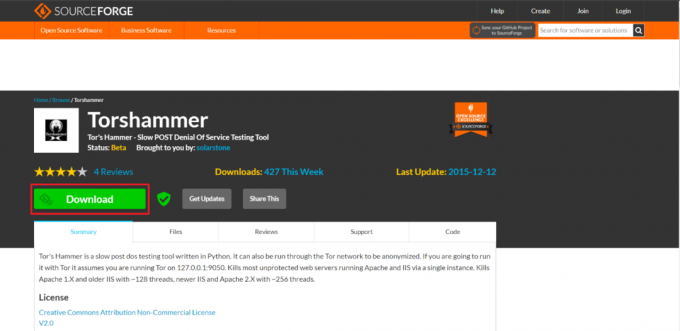

2. Martello di Tor

È utilizzato al meglio con la rete Tor per rimanere non identificato durante lo svolgimento di un attacco DDoS. Per usarlo con la rete Tor, usa questo 127.0.0.1:9050. Martello di Tor è stato creato a scopo di test ma può essere utilizzato per rallentare il post-attacco. Utilizzando Tor's Hammer, l'utente può attaccare i server IIS e Apache.

Caratteristiche:

- Specializzato per attacchi anonimi.

- Utilizzato anche per eseguire attacchi dimostrativi da parte di pen tester su strutture di sicurezza.

- Opera al livello 7 del Modello OSI.

Leggi anche: Come eseguire un attacco DDoS su un sito Web utilizzando CMD

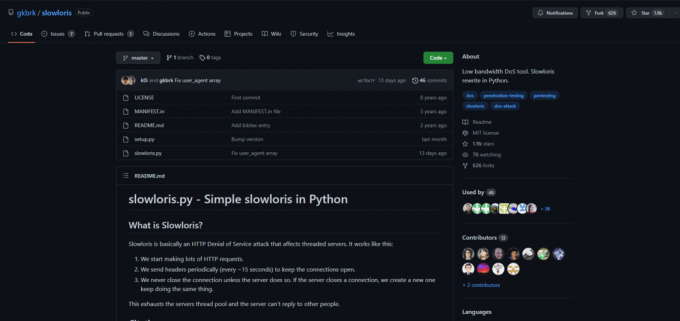

3. Lento Loris

Lento Loris è un'applicazione a più livelli che attacca i server con thread utilizzando richieste HTTP parziali per aprire connessioni tra il Web di destinazione server e un singolo computer, quindi le connessioni vengono mantenute aperte per periodi più lunghi per riempire e rallentare i server di destinazione traffico.

Caratteristiche:

- Esegui attacchi inviando richieste HTTP legittime.

- Può mantenere la connessione con il server vittima finché è necessario.

- Richiede un larghezza di banda minima sul server Web di destinazione.

4. LOIC (cannone a ioni ad orbita bassa)

LOIC o cannone a ioni ad orbita bassa è uno strumento popolare e uno dei migliori strumenti di attacco DDoS online. L'interfaccia è molto facile da usare e LOIC invia richieste HTTP, UDP e TCP ai server. È efficace in pochi secondi, il sito Web mirato verrà disattivato entro pochi secondi dall'inizio dell'attacco, ma non nasconde il tuo indirizzo IP anche dopo aver utilizzato il server proxy.

Caratteristiche:

- Utilizzato principalmente per attaccare piccoli server.

- Disponibile su Linux, Windows e Android.

- Facile da usare, pochi passaggi per avviare un attacco.

Leggi anche:18 migliori strumenti per l'hacking

5. RUDY (R-U-Morto-Ancora)

RUDI esplora automaticamente il sito DDoS di destinazione e trova i moduli Web incorporati. Esegue solo brevi attacchi DDoS di livello 7 a bassa velocità che vengono implementati utilizzando invii di campi di lunga durata che generano una velocità di traffico bassa e lenta.

Caratteristiche:

- Difficile da rilevare.

- Consolle interattiva menù.

- Funziona a un ritmo lento.

6. PyLoris

PyLoris è uno strumento per testare la vulnerabilità di un server all'esaurimento della connessione utilizzando il numero totale di connessioni TCP simultanee se esiste una restrizione sullo stesso. I servizi che hanno un footprint di memoria elevato per connessione o gestiscono la connessione in thread indipendenti sono maggiormente soggetti a questa forma di vulnerabilità.

Caratteristiche:

- Gli attacchi possono essere fatti su SMTP, http, FTP, Telnet e IMAP.

- Interfaccia interattiva e facile da usare dopo l'installazione.

- Usi Proxy SOCK E Connessioni SSL.

7. DDOSIM (simulatore di denial of service distribuito)

DDOSIM è quello di simulare l'attacco DDoS sul sito Web e sulla rete. Attacca il server replicando vari host Zombie, quindi questi host sviluppano una connessione TCP completa con il server o la rete.

Caratteristiche:

- DDoS HTTPattacchi può essere effettuato utilizzando richieste valide.

- Gli attacchi DDoS possono essere effettuati utilizzando richieste non valide.

- Funziona Linux E finestre.

Leggi anche: 23 migliori hack ROM SNES che vale la pena provare

8. Davoset

Davoset viene utilizzato per eseguire attacchi ai siti Web ottenendo l'accesso tramite altri siti. Questo particolare metodo viene utilizzato di recente dagli hacker per attività dannose sul Web. Questo strumento ti aiuta a eseguire facilmente attacchi DDoS.

Caratteristiche:

- Fornisce supporto per i cookie.

- Software gratuito che fornisce un'interfaccia utente a riga di comando per commettere un attacco.

- Conduce un attacco usando Entità esterne XML.

9. Occhio d'oro

Occhio d'oro tool conduce un attacco inviando una richiesta HTTP al server mirato. Utilizza tutti i socket HTTP/S presenti sul server mirato per l'attacco DDoS.

Caratteristiche:

- Randomizza GET, POST per ottenere il traffico misto.

- Scritto in Pitone.

- Facile da usare.

10. POST HTTP OWASP

Aprire Web Application Security Project (OWASP) HTTP Post ti aiuta a testare le prestazioni di rete delle tue applicazioni web. Ti consente di comporre un denial of service da una singola macchina DDoS online.

Caratteristiche:

- Gli utenti possono scegliere la capacità del server.

- Gratuito da usare anche per scopi commerciali.

- Consente all'utente di test contro gli attacchi a livello di applicazione.

Leggi anche:7 migliori siti Web per imparare l'hacking etico

11. XOIC

Xoico è uno strumento che conduce un attacco a siti Web più piccoli utilizzando messaggi TCP e UDP. Gli attacchi effettuati da Xoic possono essere facilmente rilevati e bloccati.

Caratteristiche:

- Viene fornito con tre modalità di attacco.

- Molto facile da usare.

- Esegue attacchi DoS con ICMP, UDP, HTTP o messaggi TCP.

12. HOIC (cannone ionico ad alta orbita)

Cannone ionico ad alta orbita (HOIC) è uno strumento che è stato rilasciato per sostituire LOIC. Può eseguire 256 sessioni di attacco simultanee contemporaneamente. Riempiendo il sistema di destinazione con richieste indesiderate in modo che la richiesta legittima non possa essere elaborata.

Caratteristiche:

- Totalmente gratuito da usare.

- Disponibile per finestre, Mac, E Linux.

- Consenti agli utenti di controllare gli attacchi con basso, impostazioni medie e alte.

Leggi anche:I 11 migliori browser web profondi per la navigazione anonima

13. Iene

Iene consente di produrre più attacchi MITM, DoS e DDoS forniti con un demone remoto raggruppabile in cluster e un assistente di attacco interattivo.

Caratteristiche:

- Tonnellate di funzionalità come ARP- Richiesta di allagamento, Avvelenamento da cache ARP, Inondazioni ICMP-Echo, eccetera.

- Rilevamento intelligente dell'indirizzo e del protocollo dell'indirizzo.

- Randomizzazione intelligente basata su caratteri jolly.

14. THC-SSL-DOS

THC-SSL-DOS è uno strumento che aiuta l'utente a eseguire con successo un attacco al sito Web di destinazione esaurendo tutte le connessioni SSL e disattivando il server della vittima.

Caratteristiche:

- Gli utenti possono verificare le prestazioni di SSL.

- Anche sfrutta la funzione di rinegoziazione sicura SSL.

- Supporti Linux, Finestre, E Mac OS.

Leggi anche:Cos'è l'hacking etico?

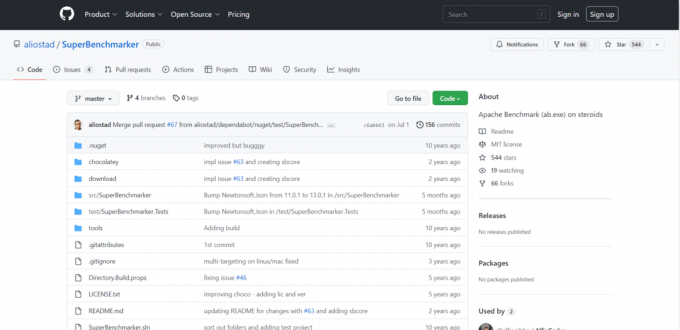

15. Strumento di riferimento Apache

Strumento Apache Benchmark è fondamentalmente utilizzato per testare un carico di server inviando numerose richieste simultanee. Oltre a questo, può anche essere utilizzato per eseguire un attacco DDoS.

Caratteristiche:

- Può eseguire il benchmark di qualsiasi server HTTP.

- Visualizza il risultato alla fine.

- Supporti finestre E Mac OS.

Miglior strumento di attacco DDoS per Windows

Tutti gli strumenti sopra elencati sono strumenti di attacco DDoS per finestre. Alcuni sono disponibili anche in un altro sistema operativo come Linux e macOS.

Consigliato:

- Come modificare il numero di telefono su Yahoo Mail

- 24 migliori app di chat video con sconosciuti online

- 8 tipi di hacking etico che dovresti conoscere

- 16 migliori siti web di hacking gratis

Gli attacchi DDoS sono illegali ma ci sono modi in cui vengono utilizzati per cose totalmente legali come bloccare il proprio server o servizio che non vuoi attirare l'attenzione delle persone sul Web e speriamo che la tua richiesta per il migliore Strumento di attacco DDoS online è per qualche scopo buono e legale. Speriamo di aver risposto a tutte le tue domande relative al miglior download di strumenti DDoS. Dacci il tuo feedback nei commenti qui sotto.

Elon Decker

Elon è uno scrittore di tecnologia presso TechCult. Scrive guide pratiche da circa 6 anni e ha trattato molti argomenti. Ama trattare argomenti relativi a Windows, Android e gli ultimi trucchi e suggerimenti.