Windows 10パスワードのクラッキング:方法と防止

その他 / / February 16, 2022

今日、デジタルセキュリティは最優先事項です。 インターネットに接続しているものはすべて脆弱であり、別の大陸に座っている誰かによって危険にさらされる可能性があります。 The 最新のDDOS攻撃 DNSサーバーでの攻撃は、ここ数年から増加傾向にあるこのような大規模な攻撃の1つの例です。

あなたのPCやラップトップもそのような攻撃から安全ではありません。 繰り返しになりますが、私はパスワードで保護していますが、これから説明するように、今日はそれだけでは不十分です。

ハッカーのUSBドライブ

で 最近のビデオ、Linus of LinusTechTips、ハイテクとオタクのサークルの間で有名な、どのようにデモを行いました この見栄えの良いUSBドライブ 数分以内にWindowsアカウントのロックを簡単に解除できます。 Amazonで$ 20で入手できるこのドライブは、パスワードリセットキー(PRK)と呼ばれ、パスワードを忘れた場合にパスワードをリセットすることを目的としており、誤用されるのを待っています。

素人には、革新的な新技術が機能しているように見えるかもしれませんが、実際には、それはソフトウェアのトリックにすぎません。 しかし、この時代において、Windowsが10で非常に進歩したので、これはどうして可能でしょうか? Windowsアカウントのセキュリティがどのように機能するかを学ぶ必要があることを理解するため。

弱点:Windowsアカウントのセキュリティ

非常に長い間、ユーザーアカウントのパスワードを保存するWindowの方法は批判されてきました。 Windowsは、すべてのユーザーアカウントのパスワードをSAM(セキュリティアカウントマネージャー)データベースファイルに保存します。 明らかな理由により、パスワードはプレーンテキストとして保存されず、OSの実行中はファイルにアクセスできません。 一方向性関数であるハッシュは、パスワードを固定長の文字列に変換するために使用されます 誰かがSAMファイルを取得した場合(あなたが思っているよりも簡単です)、パスワードを取得することはできません。 知られています。 Windowsで使用されているハッシュ方式が批判の理由です。 これらの方法を以下に説明します。

LMハッシュとNTLMハッシュ

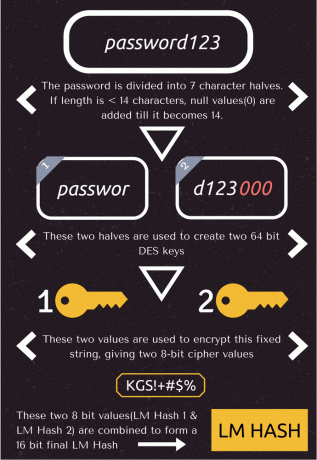

LMハッシュは、Windows 95時代の非常に古い方法であり、現在は使用されていません。 この方法では、パスワードは以下に示す段階的な方法を使用してハッシュに変換されます。

パスワードを2つの7文字の文字列に分解する固有のプロセスにより、LMハッシュはブルートフォース攻撃に対して脆弱になりました。 これは、より複雑なNTLM方式によって改善されました。 MD4ハッシュ 技術。 これは以前の問題を解決しましたが、レインボーテーブルのためにまだ十分に安全ではありませんでした。

レインボーテーブル

これまで、ハッシュとは何かを学びました。重要な特性の1つは、ハッシュが 一方通行. つまり、ブルートフォースでハッシュを強制しても、元のパスワードは返されません。 ですから、ここでレインボーテーブルが思い浮かびます。 レインボーテーブルは、特定のハッシュ関数で可能なすべてのパスワードの組み合わせに対して事前に生成されたハッシュを含むリテラルテーブルです。

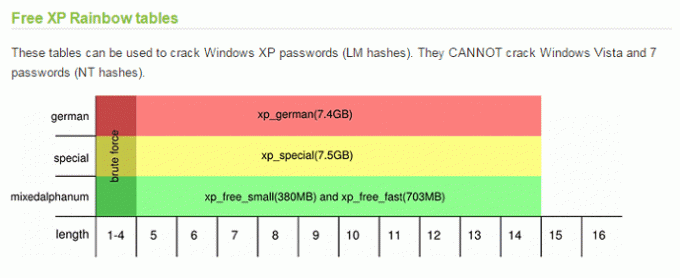

たとえば、パスワードに26個のアルファベットの7文字と0〜9の10個の数字のみで構成できるというルールがある場合、順列を使用すると次のようになります。 42072307200!! そのための可能な組み合わせ。 この関数のレインボーテーブルには、可能なすべての組み合わせのハッシュと対応するパスワードが含まれます。 ただし、レインボーテーブルの欠点は、入力サイズとパスワードの長さが大きくなると非常に大きくなることです。

上に示したように、WindowsXPのLMハッシュ関数の単純なレインボーテーブルのサイズは7.5GBです。 アルファベット、数字、記号を使用する最新のハッシュ関数のテーブルは、数百ギガバイトになる可能性があります。 そのため、デスクトップPCを使用する通常のユーザーにとって、これらの処理と使用は簡単ではありません。

Windowsハッシュ関数用に事前にコンパイルされたレインボーテーブルを価格で提供し、ハッシュをチェックするためのルックアップテーブルを提供するオンラインWebサイトがあります。

したがって、Windows SAMファイルを持っている人は、事前に計算されたテーブルでハッシュのルックアップを実行して、パスワードを見つけることができます(比較的単純な場合)。 そして、これは、ソルティングを使用しないというNTLMハッシュ方式の1つの欠点のために可能です。

ソルトは、ハッシュする前にパスワードにランダムな文字列を追加する手法です。これにより、上記のように各ハッシュが一意になり、レインボーテーブルの目的が損なわれます。

攻撃:それがどのように実行されるか

Windows 10では、MicrosoftはNTLMv2ハッシュ手法を使用しています。これは、ソルティングを使用しませんが、その他の重大な欠陥を修正し、全体的にセキュリティを強化します。 ただし、自分のPCで同様の攻撃を実行する方法を説明するため、セントパーセントで保護されていません。

ハッシュを回復する

最初のステップは、利用可能ないくつかの方法のいずれかを使用してパスワードのハッシュを取得することです。 無料で入手できるHashSuite 3.4(旧称pwdump)を使用します。 このプログラムの優れている点は、Windowsが実行されているときでもハッシュを取得できるため、起動可能なUSBドライブをいじくり回す必要がないことです。 これを実行している間、Windows Defenderが吐き気を催す可能性があるため、一時的にオフにしてください。

ステップ1: HashSuiteの無料バージョンをからダウンロードします ここ zipファイルのすべての内容をフォルダーに抽出します。

ステップ2: フォルダを開き、を選択してプログラムを起動します Hash_Suite_64 64ビットOSの場合または Hash_Suite_32 32ビットの場合。

ステップ3: ハッシュをインポートするには、をクリックします インポート>ローカルアカウント 以下に示すように。 これにより、PCに存在するすべてのアカウントのハッシュが読み込まれます。

ハッシュを割る

今後、Hash Suiteは、辞書とブルートフォース攻撃を使用してハッシュを解読するオプションも提供しますが、これらは有料バージョンでのみ利用可能です。 その代わりに、オンラインサービスの1つを使用してハッシュをクラックします。 CrackstationとOnlineHashCrackは、私がこの目的で使用した2つのサイトです。 これらのサイトは、事前に計算されたテーブル、辞書攻撃、ブルートフォースの組み合わせを使用してハッシュをクラックします。

私の場合、Crackstationはすぐにハッシュと一致しないことを伝え、OnlineHashCrackは5日かかりましたが、それでもクラックできませんでした。 それらとは別に、そのような他のオフラインプログラムがあります カインとアベル, JohnTheRipper, OphCrack ネットワーク上でもハッシュを取得します。 しかし、それらの使用方法を説明すると、この記事がBlackHat会議の一部になります。

ノート: HashSuiteによって抽出されたハッシュがアカウントのパスワードであるかどうかを確認するには、次のいずれかを使用してパスワード用に生成されたハッシュと照合します。 オンライン ハッシュジェネレータ。

あなたの防衛

ハッシュを取得するのは非常に簡単なので、起動可能なドライブや複雑なコマンドをいじくり回す必要はありません。 そして、この点ではるかに進んだ他の多くのプログラムがあります。 したがって、そのような場合、最善の防御策はパスワードと暗号化です。これについては、以下で詳しく説明します。

長いパスワード

長さから始めて、長いパスワードは一般的に安全であると考えられています。 しかし、どれくらいの長さで十分ですか? 研究者によると、パスワードは少なくとも12文字の長さである必要があります。 ただし、安全のために、16文字以上のパスワードをお勧めします。 そして、それを次のように設定しないでください password12345678. 小文字、大文字のアルファベット、数字、記号を組み合わせて使用する必要があります。

暗号化の使用

2番目の防衛線は暗号化を使用しています。 Windowsでは、暗号化キーはWindowsアカウントのパスワードに関連付けられているため、Linusのビデオのように誰かがパスワードをリセットしても、あなたのものにアクセスすることはできません。 ProバージョンのWindowsを使用している場合は、組み込みの暗号化を使用するか、いずれかの暗号化を使用できます。 第三者 プログラム。

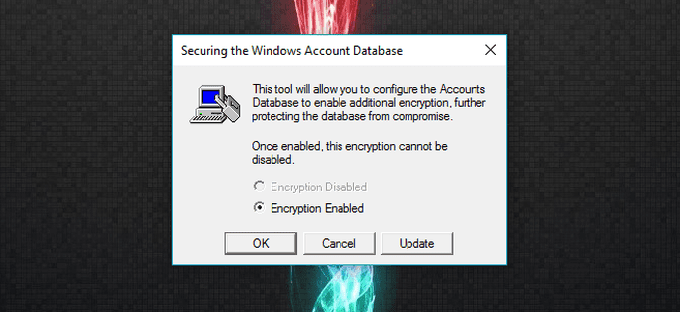

SYSKEYとMicrosoftアカウントの使用

不正アクセスを防ぐために、WindowsSAMは暗号化された形式で保存されます。 また、暗号化キーはPCにローカルに保存されます。 SYSKEYは、組み込みのWindowsユーティリティであり、ログイン前にそのキーを外部メディア(USBドライブ)に移動したり、パスワードのレイヤーをもう1つ追加したりできます。 あなたはそれを設定する方法についてもっと学ぶことができます ここ.

さらに、Linusが

ビデオ

. しかし、テストするPRKがなかったため、それを確認できませんでした。 しかし、HashSuiteは私のMicrosoftアカウントのパスワードのハッシュを抽出できたので、それほど効果的ではありません。

その他のその他の措置

上記とは別に、別の保護レイヤーを追加するBIOSパスワードを設定することもできます。 また、Windowsドライブ全体を暗号化したくない場合は、 分ける 重要なものをすべて保持するパーティションなので、ハッカーがパスワードをリセットしても、ファイルへのアクセスが完全に失われることはありません。

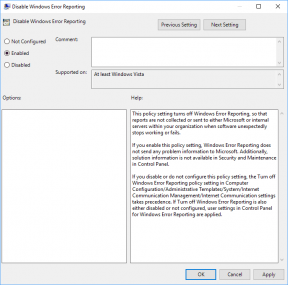

ログインの生体認証方法を使用することは、そのような攻撃を阻止するもう1つの方法です。 大事なことを言い忘れましたが、Windows 10へのアップグレードも、少し奇妙に思えても1つの方法です。 脆弱ですが、他にも次のようなセキュリティの改善があります。 Windows Hello & クレデンシャルガード.

パニックモードでは? しないでください

投稿全体を読んだ場合(勇気を出してください!)、パニックになる可能性があります。 しかし、ここで注目している重要なことが1つあります。この攻撃はすべて、PCへの物理的なアクセスを必要とします。 これらの攻撃はネットワークを介して引き続き可能ですが、それらを実行することは、ハッキングを学んだ人のお茶ではありません。 1週間でハッカー ビデオを入力します。 しかし、危害を加えようとしている人(または同僚)の周りにはいつも腹を立てているので、注意する必要があります。

繰り返しになりますが、ここに示されている方法は情報提供のみを目的としています。 他の人のPCで試してみたり、パブリックネットワークを盗聴してハッシュを探したりしないでください。 どちらも問題を引き起こす可能性があります。 ですから、安全を確保し、コメントを通じてあなたの考えや疑問を共有してください。

![PCのリセットで問題が発生しました[解決済み]](/f/1c206a81bf590f69e6b104d742dc013f.png?width=288&height=384)