Å knekke Windows 10-passord: Metoder og forebygging

Miscellanea / / February 16, 2022

Digital sikkerhet er viktig i dag. Alt med en internettforbindelse er sårbart og kan bli kompromittert av noen som sitter på et annet kontinent. De siste DDOS-angrep på DNS-servere er ett eksempel på mange slike omfattende angrep som har vært økende siden de siste årene.

Din PC eller bærbare PC er heller ikke sikret mot slike angrep. Selv om du kanskje gjentar at jeg har passordbeskyttet det, men det er ikke nok i dag, som vi vil se.

Hackers USB-stasjon

I en nylig video, Linus av LinusTechTips, kjent blant teknologi- og nerdekretsene, demonstrerte hvordan denne enkle USB-stasjonen kan enkelt låse opp Windows-kontoen din i løpet av minutter. Tilgjengelig for $20 på Amazon, denne stasjonen, kjent som Password Reset Key (PRK), som tar sikte på å tilbakestille passordet ditt i tilfelle du glemmer det, venter bare på å bli misbrukt.

For lekmannen kan det virke som om en eller annen revolusjonerende ny teknologi er på jobb, men i virkeligheten er det ikke noe mer enn noe programvarelureri. Men i dag og alder, med Windows så avansert med 10, hvordan er dette mulig? For å forstå det må vi lære hvordan Windows-kontosikkerhet fungerer.

Den svake delen: Windows-kontosikkerhet

Fra svært lang tid har Windows måte å lagre brukerkontopassord på blitt kritisert. Windows lagrer alle brukerkontopassordene i en SAM-databasefil (Security Account Manager). Av åpenbare grunner lagres ikke passordene som ren tekst, og filen er utilgjengelig når operativsystemet kjører. Hashing, en enveisfunksjon, brukes til å konvertere passordet ditt til en streng med tegn med fast lengde slik at i tilfelle noen tar tak i SAM-filen (som er enklere enn du tror), kan ikke passordene være det kjent. Hashing-metodene som brukes av Windows er årsaken til kritikken. Disse metodene er forklart nedenfor.

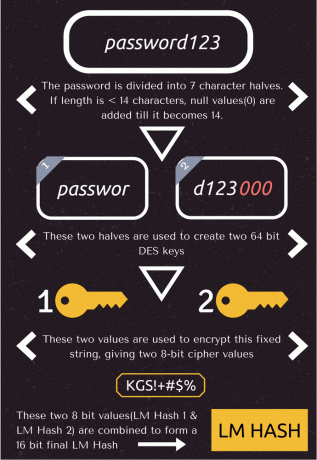

LM Hashing og NTLM Hashing

LM-hashing er en veldig gammel metode fra Windows 95-tiden og brukes ikke i dag. I denne metoden konverteres passordet til hash ved å bruke trinn-for-trinn-metoden vist nedenfor.

Den iboende prosessen med å bryte ned passordet ditt i to 7-tegns strenger, gjorde LM hashing sårbar for brute force-angrep. Dette ble forbedret av NTLM-metoden som brukte den mer komplekse MD4 hashing teknikk. Selv om dette løste det tidligere problemet, var det fortsatt ikke sikkert nok på grunn av Rainbow Tables.

Regnbuebord

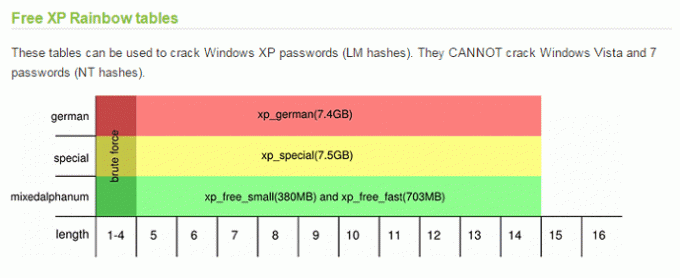

Til nå har vi lært hva hashing er, og det er en viktig egenskap er at det er det en vei. Noe som betyr at brute forcering av en hash ikke vil gi tilbake det opprinnelige passordet. Så det er her regnbuebord kommer inn i bildet. En Rainbow Table er en bokstavelig tabell som inneholder forhåndsgenererte hashes for alle mulige passordkombinasjoner for en gitt hash-funksjon.

For eksempel hvis et passord har en regel om at det kan bestå av 7 tegn fra 26 alfabeter og kun 10 tall 0-9, så har vi gjennom permutasjoner 42072307200!! mulige kombinasjoner for det. En regnbuetabell for denne funksjonen vil inneholde hashes og det tilsvarende passordet for alle mulige kombinasjoner. Men ulempen med regnbuetabeller er at de blir veldig store når inngangsstørrelsen og passordlengden øker.

Som vist ovenfor, er et enkelt regnbuebord for LM-hashing-funksjonen til Windows XP 7,5 GB i størrelse. Tabeller over moderne hash-funksjoner som bruker alfabeter, tall og symboler kan være på flere hundre gigabyte. Så disse er ikke enkle å behandle og bruke for en vanlig bruker med en stasjonær PC.

Det er nettsteder på nettet som tilbyr forhåndsoverholdte regnbuetabeller for Windows Hash-funksjonen for en pris, samt oppslagstabeller for å sjekke en hash.

Så noen som har en Windows SAM-fil kan kjøre et oppslag etter hashen i en forhåndsberegnet tabell og finne passordet (hvis det er relativt enkelt). Og dette er mulig på grunn av en ulempe med NTLM-hashing-metoden ved å ikke bruke salting.

Salting er en teknikk for å legge til en tilfeldig streng med tegn til passordet før hashing, slik at hver hash blir unik, som vist ovenfor, og beseirer hensikten med Rainbow Tables.

Angrepet: Hvordan det utføres

I Windows 10 bruker Microsoft NTLMv2 hashing-teknikk, som selv om den ikke bruker salting, men fikser noen andre kritiske feil og generelt gir mer sikkerhet. Men da er du heller ikke prosentprosent beskyttet, som jeg vil vise nå hvordan du kan utføre et lignende angrep på din egen PC.

Gjenoppretter hashen

Første trinn er å få hashes til passordet ditt ved å bruke en av de mange tilgjengelige metodene. Jeg kommer til å bruke den fritt tilgjengelige Hash Suite 3.4 (tidligere kjent som pwdump). Det fine med dette programmet er at det kan ta tak i hashen selv når Windows kjører, slik at du ikke trenger å rote rundt med oppstartbare USB-stasjoner. Windows Defender kan bli kvalm mens dette kjører, så slå det av et øyeblikk.

Trinn 1: Last ned gratisversjonen av Hash Suite fra her og pakk ut alt innholdet i zip-filen til en mappe.

Steg 2: Åpne mappen og start programmet ved å velge Hash_Suite_64 for 64-biters OS eller Hash_Suite_32 for 32-biters en.

Trinn 3: Klikk på for å importere hashes Importer > Lokale kontoer som vist under. Dette vil laste inn hashen til alle kontoene på PC-en.

Å knekke hashen

Fra nå av gir Hash Suite også mulighet for å knekke hashen ved hjelp av ordbok- og brute force-angrep, men de er kun tilgjengelige i betalt versjon. Så i stedet bruker vi en av nettjenestene for å knekke hashene våre. Crackstation & OnlineHashCrack er de to sidene jeg brukte til formålet. Disse nettstedene bruker en kombinasjon av forhåndsberegnet tabeller, ordbokangrep og brute force for å knekke hashene dine.

I mitt tilfelle formidlet Crackstation umiddelbart at det ikke kan matche hashen, og OnlineHashCrack tok fem dager, men klarte fortsatt ikke å knekke det. Bortsett fra dem, er det andre offline programmer som Kain og Abel, JohnTheRipper, OphCrack og mer som fanger hashen selv over nettverket. Men å forklare hvordan du bruker dem vil gjøre denne artikkelen til et BlackHat-konferansestykke.

Merk: Du kan verifisere om hashen som er hentet ut av HashSuite er av passordet til kontoen din ved å matche det med hashen generert for passordet ditt ved å bruke på nett hasjgeneratorer.

Ditt forsvar

Som vi så, er det så enkelt å ta tak i hashen at du ikke trenger å rote rundt med oppstartbare stasjoner eller komplekse kommandoer. Og det er mange andre programmer som er mye mer avanserte i denne forbindelse. Så i slike tilfeller er ditt beste forsvar passord og kryptering, som jeg har utvidet i detalj nedenfor.

Langt passord

Fra og med lengden, anses et langt passord generelt som sikrere. Men hvor lenge er lenge nok? Forskere sier at passordet ditt bør være på minst 12 tegn. Men for å være på den sikre siden anbefales et passord på 16+ tegn. Og vær så snill å ikke angi det som passord12345678. Det skal være en blanding av små bokstaver, store bokstaver, tall og symboler.

Bruker kryptering

Andre forsvarslinje er å bruke kryptering. I Windows er krypteringsnøkkelen knyttet til Windows-kontopassordet ditt, så selv om noen tilbakestiller passordet som i Linus sin video, vil ikke tingene dine være tilgjengelige. Du kan enten bruke den innebygde krypteringen hvis du har Pro-versjonen av Windows eller bruke en av de tredjepart programmer.

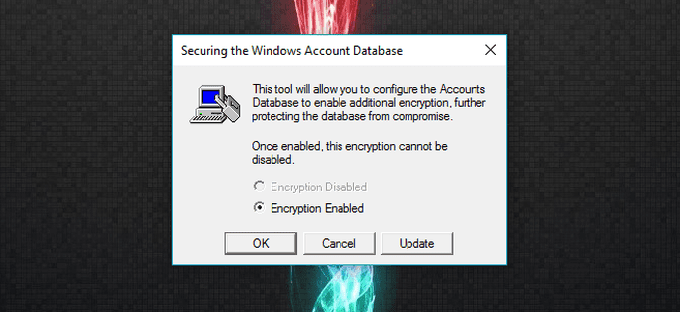

Bruker SYSKEY og Microsoft-konto

For å forhindre uautorisert tilgang, lagres Windows SAM i et kryptert format. Og krypteringsnøkkelen lagres lokalt på PC-en. SYSKEY er et innebygd Windows-verktøy som lar deg flytte nøkkelen til et eksternt medium (USB-stasjon) eller legge til ett lag med passord før påloggingen. Du kan lære mer om hvordan du konfigurerer det her.

I tillegg kan du også bytte til Microsoft-konto, siden PRK ikke fungerer på Microsoft-konto, som angitt av Linus i

video

. Men jeg kunne ikke bekrefte det siden jeg ikke hadde en PRK å teste. Men HashSuite var i stand til å trekke ut hashen til passordet til Microsoft-kontoen min, så det er ikke så effektivt.

Andre diverse tiltak

Bortsett fra det ovennevnte, kan du også angi et BIOS-passord som vil legge til et nytt lag med beskyttelse. Også hvis du ikke liker å kryptere hele Windows-stasjonen, kan du angi en skille partisjon som inneholder alle de viktige tingene dine, så selv om en hacker tilbakestiller passordet, mister du ikke helt tilgangen til filene dine.

Å bruke en hvilken som helst biometrisk innloggingsmetode er enda en måte å hindre slike angrep på. Sist men ikke minst, oppgradering til Windows 10 er også en måte selv om det virker litt bisarrt. Selv om det er sårbart, har det andre sikkerhetsforbedringer som Windows Hei & Credential Guard.

I panikkmodus? Ikke vær

Hvis du har lest hele innlegget (modig deg!) kan du få panikk. Men det er en viktig ting vi ser på her, alle disse angrepene krever fysisk tilgang til PC-en din. Selv om disse angrepene fortsatt er mulige over nettverk, men å utføre dem er ikke en kopp te av noen som har lært hacking av Hacker på en uke skriv inn videoer. Men man bør være forsiktig da vi alltid har rundt noen forbanna mennesker (eller kolleger) som ønsker å gjøre skade.

Og jeg gjentar igjen, metoden vist her er kun for informasjonsformål. Ikke prøv det på andres PC eller prøv å snuse et offentlig nettverk for hashes. Begge tingene kan føre til problemer. Så vær trygg og del dine tanker og tvil gjennom kommentarer.