Взлом пароля Windows 10: методы и профилактика

Разное / / February 16, 2022

Цифровая безопасность сегодня имеет первостепенное значение. Все, что имеет подключение к Интернету, уязвимо и может быть скомпрометировано кем-то, кто находится на другом континенте. То последняя DDOS-атака на DNS-серверах является одним из примеров многих таких широкомасштабных атак, которые за последние несколько лет приобретают все большую тенденцию.

Ваш компьютер или ноутбук также не защищен от таких атак. Хотя вы можете повторить, что я защитил его паролем, но сегодня этого недостаточно, как мы увидим.

USB-накопитель хакеров

В недавнее видео, Линус LinusTechСоветы, известный среди технарей и гиков, продемонстрировал, как этот простой USB-накопитель может легко разблокировать вашу учетную запись Windows в течение нескольких минут. Доступный на Amazon за 20 долларов, этот диск, известный как ключ сброса пароля (PRK), предназначенный для сброса вашего пароля в случае, если вы его забудете, просто ждет, чтобы его использовали не по назначению.

Неспециалисту может показаться, что работает какая-то революционно новая технология, но на самом деле это не более чем программный обман. Но в наши дни, когда Windows так сильно продвинулась с 10, как это вообще возможно? Чтобы понять это, нам нужно узнать, как работает безопасность учетной записи Windows.

Слабая часть: безопасность учетной записи Windows

С очень долгого времени способ хранения пароля учетной записи пользователя Windows подвергался критике. Windows хранит все пароли учетных записей пользователей в файле базы данных SAM (Security Account Manager). По понятным причинам пароли не хранятся в виде обычного текста и файл недоступен при работающей ОС. Хеширование, односторонняя функция, используется для преобразования вашего пароля в строку символов фиксированной длины. так что в случае, если кто-то схватит файл SAM (что проще, чем вы думаете), пароли не могут быть известен. Методы хеширования, используемые Windows, вызывают критику. Эти методы объясняются ниже.

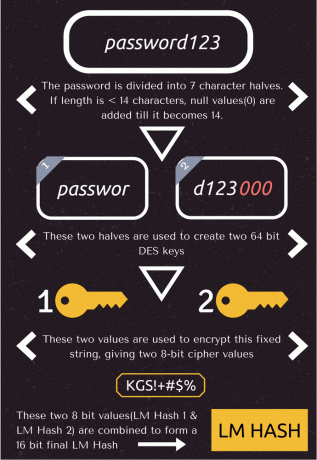

Хэширование LM и хэширование NTLM

Хеширование LM — это очень старый метод эпохи Windows 95, который сегодня не используется. В этом методе пароль преобразуется в хеш с помощью пошагового метода, показанного ниже.

Неотъемлемый процесс разбиения вашего пароля на две 7-символьные строки сделал LM-хеширование уязвимым для атак грубой силы. Это было улучшено методом NTLM, который использовал более сложный Хэширование MD4 техника. Хотя это решило предыдущую проблему, оно все еще не было достаточно безопасным из-за радужных таблиц.

Радужные столы

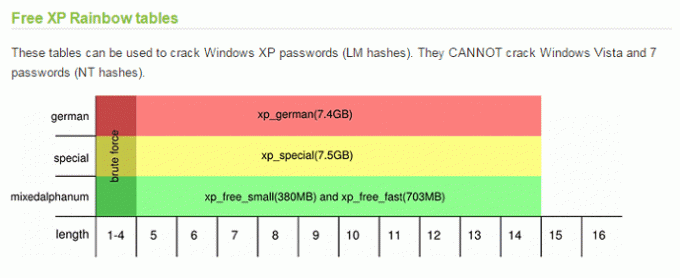

До сих пор мы узнали, что такое хэширование, и его важное свойство заключается в том, что оно в одну сторону. Это означает, что перебор хэша не вернет исходный пароль. Вот тут и появляются радужные столы. Радужная таблица — это буквальная таблица, которая содержит предварительно сгенерированные хэши для всех возможных комбинаций паролей для данной хеш-функции.

Например, если в пароле есть правило, согласно которому он может состоять только из 7 символов из 26 алфавитов и 10 цифр от 0 до 9, то с помощью перестановок мы имеем 42072307200!! возможные комбинации для него. Радужная таблица для этой функции будет содержать хэши и соответствующие пароли для каждой возможной комбинации. Но недостатком радужных таблиц является то, что они становятся очень большими, когда размер ввода и длина пароля увеличиваются.

Как показано выше, простая радужная таблица для функции хеширования LM в Windows XP имеет размер 7,5 ГБ. Таблицы современных хеш-функций, использующих алфавиты, числа и символы, могут занимать несколько сотен гигабайт. Таким образом, обычному пользователю с настольным ПК не так просто их обрабатывать и использовать.

Существуют онлайн-сайты, которые предлагают предварительно согласованные радужные таблицы для функции Windows Hash по цене, а также предоставляют таблицы поиска для проверки хэша.

Таким образом, тот, у кого есть файл Windows SAM, может выполнить поиск хэша в предварительно вычисленной таблице и найти пароль (если это относительно просто). И это возможно из-за одного недостатка метода хеширования NTLM, заключающегося в том, что не используется соление.

Соление — это метод добавления случайной строки символов к паролю перед хешированием, так что каждый хэш становится уникальным, как показано выше, что противоречит цели Радужных таблиц.

Атака: как она осуществляется

В Windows 10 Microsoft использует метод хеширования NTLMv2, который не использует соль, но исправляет некоторые другие критические недостатки и в целом обеспечивает большую безопасность. Но тогда вы также не защищены на сто процентов, так как сейчас я покажу, как вы можете выполнить подобную атаку на своем собственном ПК.

Восстановление ваших хэшей

Первый шаг — получить хэши вашего пароля, используя один из нескольких доступных методов. Я собираюсь использовать свободно доступный Hash Suite 3.4 (ранее известный как pwdump). Прелесть этой программы в том, что она может собирать хэши даже во время работы Windows, поэтому вам не нужно возиться с загрузочными USB-накопителями. Во время работы Защитника Windows может начать тошнить, поэтому выключите его на мгновение.

Шаг 1: Загрузите бесплатную версию Hash Suite с здесь и извлеките все содержимое zip-файла в папку.

Шаг 2: Откройте папку и запустите программу, выбрав Hash_Suite_64 для 64-битной ОС или Hash_Suite_32 для 32-битного.

Шаг 3: Чтобы импортировать хэши, нажмите Импорт > Локальные учетные записи как показано ниже. Это загрузит хэши всех учетных записей, присутствующих на ПК.

Взлом хэшей

С этого момента Hash Suite также предоставляет возможность взлома хэшей с использованием атак по словарю и грубой силы, но они доступны только в платной версии. Поэтому вместо этого мы используем один из онлайн-сервисов для взлома наших хэшей. Crackstation и OnlineHashCrack — это два сайта, которые я использовал для этой цели. Эти сайты используют комбинацию предварительно рассчитанных таблиц, атак по словарю и грубой силы для взлома ваших хэшей.

В моем случае Crackstation сразу сообщила, что не может сопоставить хэш, а OnlineHashCrack занял пять дней, но так и не смог его взломать. Кроме них, есть и другие офлайн-программы, такие как Каин и Авель, ДжонПотрошитель, OphCrack и многое другое, которые захватывают хэши даже по сети. Но объяснение того, как их использовать, превратит эту статью в часть конференции BlackHat.

Примечание: Вы можете проверить, являются ли хэши, извлеченные HashSuite, паролем вашей учетной записи, сопоставив его с хэшем, сгенерированным для вашего пароля, используя любой онлайн генераторы хэшей.

Ваша защита

Как мы видели, захват хэшей настолько прост, что вам не нужно возиться с загрузочными дисками или сложными командами. И есть много других программ, которые намного более продвинуты в этом отношении. Так что в таком случае ваша лучшая защита — это пароль и шифрование, которые я подробно описал ниже.

Длинный пароль

Начиная с длины, длинный пароль обычно считается более безопасным. Но насколько долго достаточно? Исследователи говорят, что ваш пароль должен быть не менее 12 символов. Но в целях безопасности рекомендуется использовать пароль длиной более 16 символов. И, пожалуйста, не устанавливайте его как пароль12345678. Это должно быть сочетание строчных и прописных букв, цифр и символов.

Использование шифрования

Вторая линия защиты использует шифрование. В Windows ключ шифрования связан с паролем вашей учетной записи Windows, поэтому, даже если кто-то сбросит пароль, как в видео Линуса, ваши данные не будут доступны. Вы можете использовать либо встроенное шифрование, если у вас есть Pro-версия Windows, либо использовать любой из третья сторона программы.

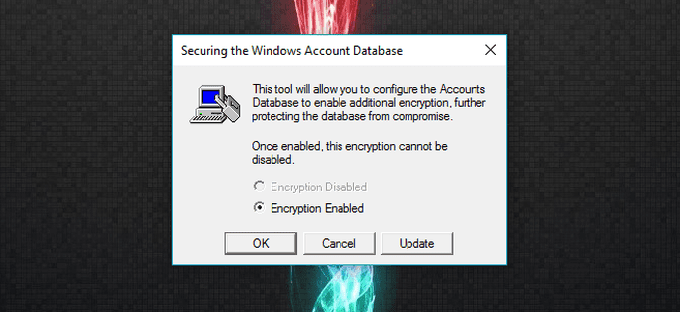

Использование SYSKEY и учетной записи Microsoft

Для предотвращения несанкционированного доступа Windows SAM хранится в зашифрованном формате. А ключ шифрования хранится локально на ПК. SYSKEY — это встроенная утилита Windows, которая позволяет вам переместить этот ключ на внешний носитель (USB-накопитель) или добавить еще один уровень пароля перед входом в систему. Вы можете узнать больше о том, как его настроить здесь.

Кроме того, вы также можете переключиться на учетную запись Microsoft, поскольку PRK не работает с учетной записью Microsoft, как заявил Линус в

видео

. Но я не мог это проверить, так как у меня не было ФРК для проверки. Но HashSuite смог извлечь хэши пароля моей учетной записи Microsoft, так что это не так эффективно.

Прочие прочие меры

Помимо вышеперечисленного, вы также можете установить пароль BIOS, который добавит еще один уровень защиты. Кроме того, если вам не нравится шифрование всего диска Windows, вы можете установить отдельный раздел, в котором хранятся все ваши важные данные, так что даже если хакер сбросит пароль, вы не потеряете полностью доступ к своим файлам.

Использование любого биометрического метода входа в систему — еще один способ предотвратить такие атаки. И последнее, но не менее важное: обновление до Windows 10 также является одним из способов, даже если это кажется немного странным. Несмотря на то, что он уязвим, он имеет другие улучшения безопасности, такие как Привет Windows & Учетная запись.

В режиме паники? Не будь

Если вы прочитали весь пост (храбрые вы!), вы можете запаниковать. Но есть одна важная вещь, которую мы здесь не учитываем: все эти атаки требуют физического доступа к вашему ПК. Хотя эти атаки все еще возможны по сети, но их выполнение - не чашка чая для того, кто научился взлому из Хакер за неделю типа видео. Но нужно быть осторожным, так как вокруг нас всегда есть разозленные люди (или коллеги), которые хотят причинить вред.

И я еще раз повторяю, показанный здесь метод предназначен только для ознакомительных целей. Не пробуйте это на чужом ПК и не пытайтесь нюхать хэши в общедоступной сети. И то, и другое может привести к неприятностям. Так что берегите себя и делитесь своими мыслями и сомнениями в комментариях.