การแคร็กรหัสผ่าน Windows 10: วิธีการและการป้องกัน

เบ็ดเตล็ด / / February 16, 2022

Digital Security เป็นสิ่งสำคัญยิ่งในปัจจุบัน สิ่งใดก็ตามที่มีการเชื่อมต่ออินเทอร์เน็ตมีความเสี่ยงและอาจถูกบุกรุกโดยใครบางคนที่นั่งอยู่ในทวีปอื่น ดิ การโจมตี DDOS ล่าสุด บนเซิร์ฟเวอร์ DNS เป็นตัวอย่างหนึ่งของการโจมตีในวงกว้างซึ่งมีแนวโน้มเพิ่มขึ้นตั้งแต่ไม่กี่ปีที่ผ่านมา

พีซีหรือแล็ปท็อปของคุณก็ไม่ปลอดภัยจากการโจมตีดังกล่าวเช่นกัน คุณอาจจะย้ำว่าฉันมีรหัสผ่านที่ป้องกันไว้ แต่นั่นยังไม่เพียงพอสำหรับวันนี้ อย่างที่เราจะได้เห็นกัน

ไดรฟ์ USB ของแฮกเกอร์

ใน วิดีโอล่าสุด, Linus แห่ง LinusTechTipsมีชื่อเสียงในหมู่แวดวงเทคโนโลยี & เกินบรรยาย สาธิตวิธีการ ไดรฟ์ USB ที่ดูธรรมดานี้ สามารถปลดล็อกบัญชี Windows ของคุณได้อย่างง่ายดายภายในไม่กี่นาที มีให้ในราคา $20 ใน Amazon ไดรฟ์นี้รู้จักกันในชื่อ Password Reset Key (PRK) ซึ่งมีวัตถุประสงค์เพื่อรีเซ็ตรหัสผ่านของคุณในกรณีที่คุณลืม กำลังรอให้นำไปใช้ในทางที่ผิด

สำหรับคนธรรมดาอาจดูเหมือนว่าเทคโนโลยีใหม่ที่ปฏิวัติวงการกำลังทำงานอยู่ แต่ในความเป็นจริง ไม่มีอะไรมากไปกว่ากลอุบายของซอฟต์แวร์บางอย่าง แต่ในยุคนี้ ด้วย Windows ที่ก้าวหน้ามากด้วย 10 จะเป็นไปได้อย่างไร? เพื่อให้เข้าใจว่าเราจำเป็นต้องเรียนรู้วิธีการทำงานของความปลอดภัยของบัญชี Windows

ส่วนที่อ่อนแอ: ความปลอดภัยของบัญชี Windows

วิธีการจัดเก็บรหัสผ่านบัญชีผู้ใช้ของ Window ได้รับการวิพากษ์วิจารณ์มาเป็นเวลานาน Windows เก็บรหัสผ่านบัญชีผู้ใช้ทั้งหมดในไฟล์ฐานข้อมูล SAM (ตัวจัดการบัญชีความปลอดภัย) ด้วยเหตุผลที่ชัดเจน รหัสผ่านจะไม่ถูกจัดเก็บเป็นข้อความธรรมดา และไม่สามารถเข้าถึงไฟล์ได้เมื่อระบบปฏิบัติการทำงาน Hashing เป็นฟังก์ชันทางเดียวที่ใช้ในการแปลงรหัสผ่านของคุณเป็นสตริงอักขระที่มีความยาวคงที่ ดังนั้นในกรณีที่มีคนคว้าไฟล์ SAM (ซึ่งง่ายกว่าที่คุณคิด) รหัสผ่านจะไม่สามารถ เป็นที่รู้จัก. วิธีการแฮชที่ Windows ใช้นั้นเป็นสาเหตุของการวิพากษ์วิจารณ์ วิธีการเหล่านี้อธิบายไว้ด้านล่าง

LM การแฮช & NTLM การแฮช

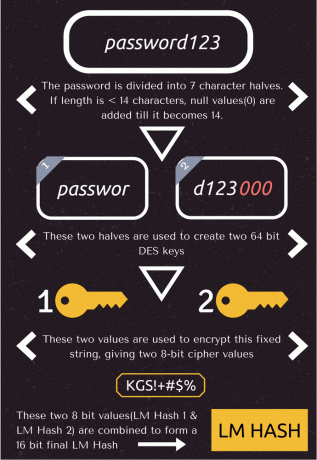

การแฮช LM เป็นวิธีที่เก่ามากในยุค Windows 95 และยังไม่มีการใช้งานในปัจจุบัน ในวิธีนี้ รหัสผ่านจะถูกแปลงเป็นแฮชโดยใช้วิธีการทีละขั้นตอนที่แสดงด้านล่าง

กระบวนการโดยธรรมชาติในการทำลายรหัสผ่านของคุณเป็นสตริง 7 อักขระ 2 ตัว ทำให้แฮช LM เสี่ยงต่อการโจมตีแบบเดรัจฉาน สิ่งนี้ได้รับการปรับปรุงโดยวิธี NTLM ซึ่งใช้ความซับซ้อนมากขึ้น การแฮช MD4 เทคนิค. แม้ว่าวิธีนี้จะช่วยแก้ปัญหาก่อนหน้านี้ได้ แต่ก็ยังไม่ปลอดภัยเพียงพอเนื่องจาก Rainbow Tables

โต๊ะเรนโบว์

จนถึงตอนนี้เราได้เรียนรู้ว่า hashing คืออะไร และคุณสมบัติที่สำคัญอย่างหนึ่งก็คือ มันคือ ทางเดียว. ซึ่งหมายความว่าการบังคับแฮชอย่างดุเดือดจะไม่ให้รหัสผ่านเดิมคืน นี่คือที่มาของตารางรุ้ง ตารางสีรุ้งคือตารางตัวอักษรที่มีแฮชที่สร้างไว้ล่วงหน้าสำหรับชุดรหัสผ่านที่เป็นไปได้ทั้งหมดสำหรับฟังก์ชันแฮชที่กำหนด

ตัวอย่างเช่น หากรหัสผ่านมีกฎว่าสามารถประกอบด้วยอักขระได้ 7 ตัวจากตัวอักษร 26 ตัวและตัวเลข 0-9 10 ตัวเท่านั้นจากนั้นเราจะเปลี่ยนลำดับ 42072307200!! ชุดค่าผสมที่เป็นไปได้สำหรับมัน ตารางสีรุ้งสำหรับฟังก์ชันนี้จะมีแฮช & รหัสผ่านที่สอดคล้องกันสำหรับทุกชุดค่าผสมที่เป็นไปได้ แต่ข้อเสียของตารางสีรุ้งคือตารางจะใหญ่ขึ้นเมื่อขนาดอินพุตและความยาวของรหัสผ่านเพิ่มขึ้น

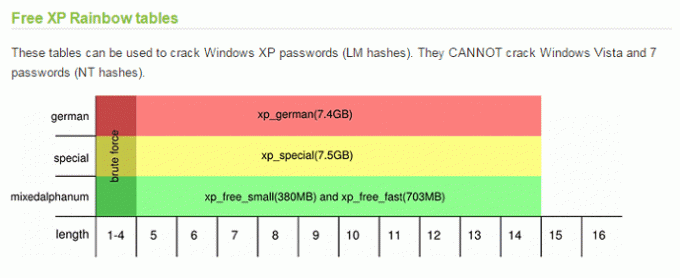

ดังที่แสดงไว้ด้านบน ตารางรุ้งอย่างง่ายสำหรับฟังก์ชันแฮช LM ของ Windows XP มีขนาด 7.5 GB ตารางฟังก์ชันแฮชสมัยใหม่ที่ใช้ตัวอักษร ตัวเลข และสัญลักษณ์มีขนาดหลายร้อยกิกะไบต์ ดังนั้นสิ่งเหล่านี้จึงไม่ใช่เรื่องง่ายที่จะประมวลผลและใช้งานสำหรับผู้ใช้ทั่วไปที่มีเดสก์ท็อปพีซี

มีเว็บไซต์ออนไลน์ที่นำเสนอตารางสีรุ้งที่ปฏิบัติตามข้อกำหนดล่วงหน้าสำหรับฟังก์ชัน Windows Hash ในราคา รวมทั้งมีตารางค้นหาเพื่อตรวจสอบแฮช

ดังนั้นผู้ที่มีไฟล์ Windows SAM สามารถเรียกใช้การค้นหาแฮชในตารางที่คำนวณไว้ล่วงหน้าและค้นหารหัสผ่าน (หากค่อนข้างง่าย) และนี่เป็นไปได้เนื่องจากข้อเสียเปรียบประการหนึ่งของวิธีการแฮช NTLM ที่ไม่ใช้การใส่เกลือ

Salting เป็นเทคนิคในการเพิ่มสตริงอักขระแบบสุ่มลงในรหัสผ่านก่อนที่จะทำการแฮช เพื่อให้แต่ละแฮชมีเอกลักษณ์ดังที่แสดงไว้ด้านบน ซึ่งเอาชนะจุดประสงค์ของ Rainbow Tables

การโจมตี: วิธีการดำเนินการ

ใน Windows 10 Microsoft กำลังใช้เทคนิคการแฮช NTLMv2 ซึ่งในขณะที่ไม่ใช้การใส่เกลือ แต่จะแก้ไขข้อบกพร่องที่สำคัญอื่น ๆ และให้ความปลอดภัยโดยรวมมากขึ้น แต่แล้วคุณยังไม่ได้รับการปกป้องร้อยละร้อยละ อย่างที่ฉันจะแสดงให้คุณเห็นว่าตอนนี้คุณสามารถทำการโจมตีที่คล้ายกันบนพีซีของคุณเองได้อย่างไร

กู้คืนแฮชของคุณ

ขั้นตอนแรกคือการรับแฮชรหัสผ่านของคุณโดยใช้วิธีการใดวิธีหนึ่งที่มีให้ ฉันจะใช้ Hash Suite 3.4 ที่ให้บริการฟรี (เดิมเรียกว่า pwdump) ข้อดีของโปรแกรมนี้คือสามารถดึงแฮชได้แม้ในขณะที่ Windows กำลังทำงาน ดังนั้นคุณจึงไม่ต้องวุ่นวายกับไดรฟ์ USB ที่สามารถบู๊ตได้ Windows Defender อาจมีอาการคลื่นไส้ขณะทำงาน ดังนั้นให้ปิดโปรแกรมชั่วคราว

ขั้นตอนที่ 1: ดาวน์โหลด Hash Suite เวอร์ชันฟรีจาก ที่นี่ และแยกเนื้อหาทั้งหมดของไฟล์ zip ไปยังโฟลเดอร์

ขั้นตอนที่ 2: เปิดโฟลเดอร์และเปิดโปรแกรมโดยเลือก Hash_Suite_64 สำหรับระบบปฏิบัติการ 64 บิตหรือ Hash_Suite_32 สำหรับเครื่อง 32 บิต

ขั้นตอนที่ 3: หากต้องการนำเข้าแฮชให้คลิกที่ นำเข้า > บัญชีท้องถิ่น ดังที่แสดงด้านล่าง การดำเนินการนี้จะโหลดแฮชของบัญชีทั้งหมดที่มีอยู่ในพีซี

แคร็กแฮช

จากนี้ไป Hash Suite ยังมีตัวเลือกสำหรับการถอดรหัสแฮชโดยใช้พจนานุกรมและการโจมตีแบบเดรัจฉาน แต่สิ่งเหล่านี้มีให้ในเวอร์ชันที่ต้องชำระเงินเท่านั้น ดังนั้นเราจึงใช้บริการออนไลน์อย่างใดอย่างหนึ่งเพื่อถอดรหัสแฮชของเรา Crackstation & OnlineHashCrack เป็นสองไซต์ที่ฉันใช้เพื่อจุดประสงค์ ไซต์เหล่านี้ใช้การรวมกันของตารางที่คำนวณไว้ล่วงหน้า การโจมตีจากพจนานุกรม และกำลังดุร้ายเพื่อถอดรหัสแฮชของคุณ

ในกรณีของฉัน Crackstation แจ้งทันทีว่าไม่ตรงกับแฮช & OnlineHashCrack ใช้เวลาห้าวัน แต่ก็ยังถอดรหัสไม่ได้ นอกเหนือจากนั้น ยังมีโปรแกรมออฟไลน์อื่นๆ เช่น เคน & อาเบล, JohnTheRipper, OphCrack และอีกมากมายที่สามารถแฮชได้แม้กระทั่งผ่านเครือข่าย แต่การอธิบายวิธีใช้งานจะทำให้บทความนี้กลายเป็นงานประชุมของ BlackHat

บันทึก: คุณสามารถตรวจสอบว่าแฮชที่ HashSuite แยกออกมานั้นเป็นรหัสผ่านของบัญชีของคุณหรือไม่ โดยจับคู่กับแฮชที่สร้างขึ้นสำหรับรหัสผ่านของคุณโดยใช้ ออนไลน์ เครื่องกำเนิดแฮช

การป้องกันของคุณ

ตามที่เราเห็นการคว้าแฮชนั้นง่ายมาก คุณไม่ต้องยุ่งกับไดรฟ์ที่สามารถบู๊ตได้หรือคำสั่งที่ซับซ้อน และยังมีโปรแกรมอื่น ๆ อีกมากมายที่ก้าวหน้ากว่ามากในเรื่องนี้ ดังนั้น ในกรณีเช่นนี้ การป้องกันที่ดีที่สุดของคุณคือรหัสผ่านและการเข้ารหัส ซึ่งเราได้ขยายรายละเอียดด้านล่าง

รหัสผ่านยาว

เริ่มต้นด้วยความยาว รหัสผ่านที่ยาวโดยทั่วไปถือว่าปลอดภัยกว่า แต่นานแค่ไหนก็นานพอ? นักวิจัยกล่าวว่ารหัสผ่านของคุณควรมีความยาวอย่างน้อย 12 อักขระ แต่เพื่อความปลอดภัย ขอแนะนำให้ใช้รหัสผ่าน 16 ตัวขึ้นไป และโปรดอย่าตั้งเป็น รหัสผ่าน12345678. ควรเป็นการผสมผสานระหว่างตัวพิมพ์เล็ก ตัวพิมพ์ใหญ่ ตัวเลข และสัญลักษณ์

การใช้การเข้ารหัส

แนวป้องกันที่สองคือการใช้การเข้ารหัส ใน Windows คีย์เข้ารหัสจะเชื่อมโยงกับรหัสผ่านบัญชี Windows ของคุณ ดังนั้นแม้ว่าจะมีคนรีเซ็ตรหัสผ่านเหมือนในวิดีโอของ Linus ข้อมูลของคุณก็จะไม่สามารถเข้าถึงได้ คุณสามารถใช้การเข้ารหัสแบบฝังได้หากคุณมี Windows รุ่น Pro หรือใช้ บุคคลที่สาม โปรแกรม

การใช้ SYSKEY และบัญชี Microsoft

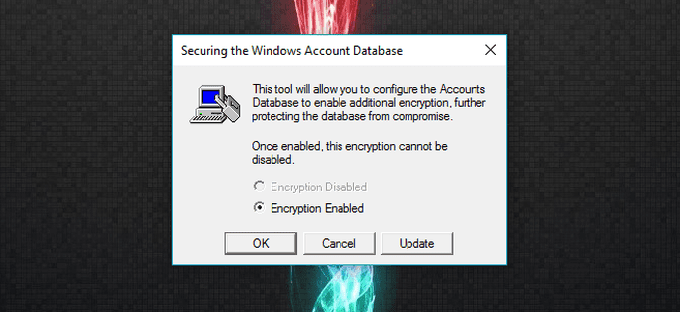

เพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต Windows SAM จะถูกจัดเก็บในรูปแบบที่เข้ารหัส และคีย์เข้ารหัสจะถูกเก็บไว้ในเครื่องพีซี SYSKEY เป็นยูทิลิตี้ Windows ในตัว ซึ่งช่วยให้คุณย้ายคีย์นั้นไปยังสื่อภายนอก (ไดรฟ์ USB) หรือเพิ่มรหัสผ่านอีกหนึ่งชั้นก่อนการเข้าสู่ระบบ คุณสามารถเรียนรู้เพิ่มเติมเกี่ยวกับวิธีการตั้งค่า ที่นี่.

นอกจากนี้ คุณยังสามารถเปลี่ยนไปใช้บัญชี Microsoft ได้ เนื่องจาก PRK ไม่ทำงานบนบัญชี Microsoft ตามที่ Linus ระบุไว้ใน

วีดีโอ

. แต่ฉันไม่สามารถตรวจสอบได้ เนื่องจากฉันไม่มี PRK ที่จะทดสอบ แต่ HashSuite สามารถแยก Hash ของรหัสผ่านบัญชี Microsoft ของฉันได้ ดังนั้นจึงไม่ได้ผลขนาดนั้น

มาตรการเบ็ดเตล็ดอื่นๆ

นอกเหนือจากข้างต้น คุณยังสามารถตั้งรหัสผ่าน BIOS ซึ่งจะเพิ่มการป้องกันอีกชั้นหนึ่ง นอกจากนี้ หากคุณไม่ชอบการเข้ารหัสไดรฟ์ Windows ทั้งหมด คุณสามารถตั้งค่า a แยก พาร์ติชั่นที่เก็บข้อมูลสำคัญทั้งหมดของคุณ ดังนั้นแม้ว่าแฮ็กเกอร์จะรีเซ็ตรหัสผ่าน คุณจะไม่สูญเสียการเข้าถึงไฟล์ของคุณโดยสิ้นเชิง

การใช้วิธีการเข้าสู่ระบบแบบไบโอเมตริกเป็นอีกวิธีหนึ่งในการป้องกันการโจมตีดังกล่าว สุดท้ายแต่ไม่ท้ายสุด การอัปเกรดเป็น Windows 10 ก็เป็นวิธีหนึ่งเช่นกัน แม้ว่าจะดูแปลกประหลาดเล็กน้อย แม้ว่าจะมีช่องโหว่ แต่ก็มีการปรับปรุงความปลอดภัยอื่นๆ เช่น Windows สวัสดี & บัตรประจำตัว.

อยู่ในโหมดตื่นตระหนก? อย่าเป็น

หากคุณได้อ่านโพสต์ทั้งหมด (กล้าหาญ!) คุณอาจจะตื่นตระหนก แต่มีสิ่งสำคัญอย่างหนึ่งที่เรามองข้ามไป การโจมตีทั้งหมดนี้ต้องการการเข้าถึงพีซีของคุณทางกายภาพ แม้ว่าการโจมตีเหล่านี้จะยังคงเป็นไปได้บนเครือข่าย แต่การดำเนินการดังกล่าวไม่ใช่การจิบชาของคนที่เรียนรู้การแฮ็กจาก แฮ็กเกอร์ในหนึ่งสัปดาห์ พิมพ์วิดีโอ แต่สิ่งหนึ่งที่ควรระมัดระวัง เนื่องจากเรามักมีผู้คน (หรือเพื่อนร่วมงาน) ที่ไม่พอใจที่ต้องการทำอันตราย

และฉันขอย้ำอีกครั้งว่า วิธีการที่แสดงที่นี่มีวัตถุประสงค์เพื่อให้ข้อมูลเท่านั้น อย่าไปลองใช้บนพีซีของคนอื่นหรือลองดมกลิ่นเครือข่ายสาธารณะเพื่อหาแฮช ทั้งสองสิ่งนี้อาจทำให้คุณเดือดร้อน ดังนั้นอยู่อย่างปลอดภัยและแบ่งปันความคิดและข้อสงสัยของคุณผ่านความคิดเห็น