20 migliori strumenti di hacking WiFi per PC

Varie / / November 28, 2021

L'hacking, come suggerisce la parola, non ha nulla a che fare con qualcosa di etico. L'hacking sta entrando con la forza nel sistema di qualcuno con una mentalità fraudolenta per violare la sua privacy o rubare i suoi dati di sistema. Tuttavia, se è fatto sotto intimazione e approvazione per identificare i punti deboli e le minacce a una rete di computer o una singola unità per aiutare a risolvere i problemi di rete di qualcuno, sarebbe quindi definito come etico. La persona coinvolta in ciò è chiamata hacker etico.

Abbiamo capito cos'è l'hacking e quasi tutti abbiamo il WiFi in casa. Qual è la forma completa di "WiFi"? Per molti di noi, l'acronimo sta per "Wireless fidelity", è un equivoco. Sebbene la maggior parte di noi lo pensasse così, a beneficio di tutti, è semplicemente una frase di marchio che significa IEEE 802.11x ed è una tecnologia wireless che fornisce Internet e rete wireless ad alta velocità connessione.

Prima di approfondire, cerchiamo di capire che un attacco di hacking è di due tipi, ovvero attacco passivo e attivo e l'uso di altre terminologie come sniffing, WEP e WPA, ecc.

Attacco passivo: prima cattura i pacchetti di dati della rete e poi cerca di recuperare la password del rete mediante l'analisi dei pacchetti, ovvero prelevando informazioni da un sistema senza distruggerne il informazione. Si tratta più di monitoraggio e analisi, mentre

L'attacco attivo è quando è in corso il recupero di una password catturando pacchetti di dati con l'alterazione o la distruzione di questi pacchetti di dati in altre parole, prendendo le informazioni di sistema dal sistema e quindi modificando i dati o distruggendoli del tutto.

Sniffing: è il processo di intercettazione e ispezione o, in breve, monitoraggio di pacchetti di dati utilizzando un dispositivo o un'applicazione software con scopo di rubare informazioni come password, indirizzo IP o processi che possono aiutare un infiltrato a entrare in una rete o sistema.

WEP: è un tipo comune di metodo di crittografia utilizzato dalle reti wireless che sta per "Privacy equivalente wireless' e non è considerato molto sicuro al giorno d'oggi poiché gli hacker possono facilmente violare le chiavi WEP.

WPA: è un altro metodo di crittografia comune utilizzato dalle reti wireless che sta per "WiFi Protected Access" è un protocollo di applicazione wireless che non può essere facilmente crackato ed è l'opzione più sicura in quanto richiederebbe l'uso della forza bruta o dell'attacco del dizionario, nonostante non ci sarebbe alcuna sicurezza per craccare WPA chiavi.

Con le terminologie di cui sopra in background, proviamo ora a trovare i migliori strumenti di hacking WiFi per PC nel 2020 che funzionano su qualsiasi sistema operativo, sia esso Windows, Mac o Linux. Di seguito sono riportati in dettaglio gli strumenti più diffusi utilizzati per la risoluzione dei problemi di rete e il cracking delle password wireless.

Contenuti

- 20 migliori strumenti di hacking Wi-Fi per PC (2020)

- 1. Aircrack-ng

- 2. WireShark

- 3. Caino e Abele

- 4. Nmap

- 5. Metasploit

- 6. Kismet

- 7. NetSparker

- 8. Airsnort

- 9. Ettercap

- 10. NetStumbler

- 11. Kiuwan

- 12. Nikto

- 13. Burp Suite

- 14. Giovanni lo Squartatore

- 15. Medusa

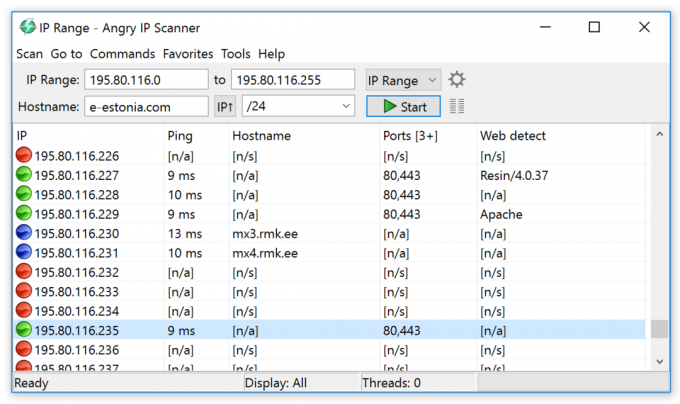

- 16. Scanner IP arrabbiato

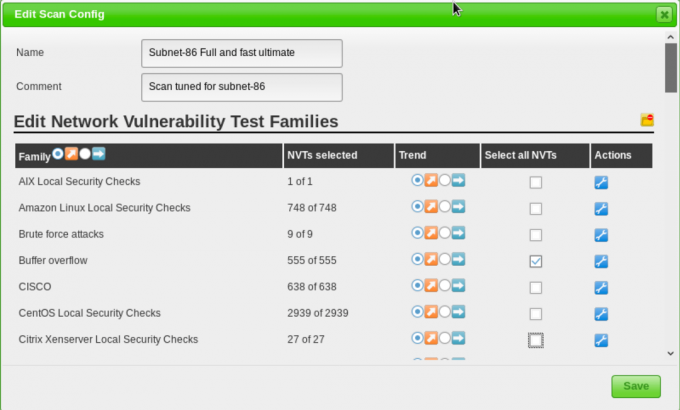

- 17. OpenVas

- 18. Mappa SQL

- 19. Intruso

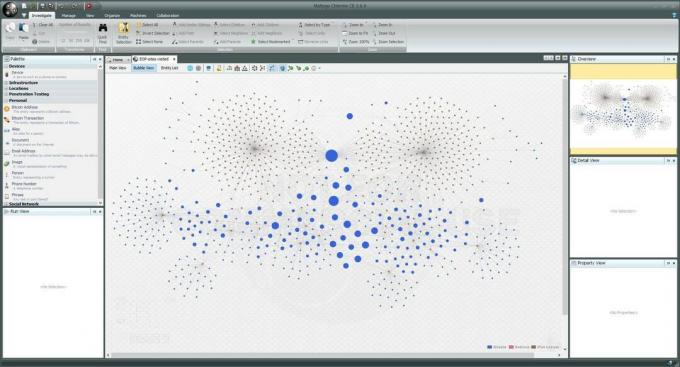

- 20. Maltego

20 migliori strumenti di hacking Wi-Fi per PC (2020)

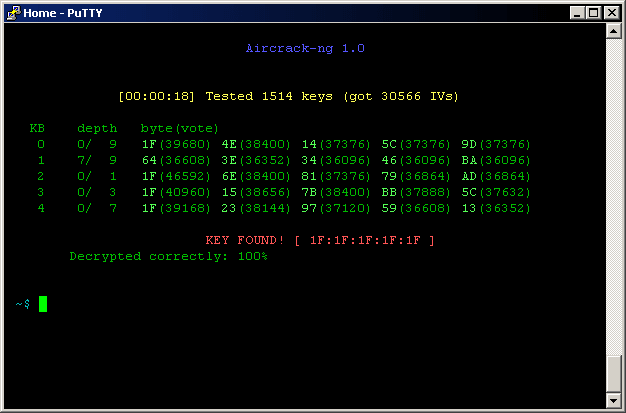

1. Aircrack-ng

Aircrack-ng è un noto software gratuito per craccare password wireless scritto in linguaggio C. Questo software si concentra principalmente su un metodo graduale di monitoraggio, attacco, test e infine decifratura della password. Questa applicazione utilizza l'attacco FMS standard, l'attacco Korek e il nuovo attacco PTW per ottimizzare la sua velocità, rendendolo un efficace strumento di cracking WiFi.

Funziona principalmente sul sistema operativo Linux e supporta Windows, OS X, Free BSD, NetBSD, OpenBSD e persino i sistemi operativi Solaris ed eComStation 2. L'app supporta anche altri adattatori wireless come immagini Live CD e VMWare. Non sono necessarie molte competenze e conoscenze per utilizzare l'immagine VMWare, ma presenta alcuni vincoli; funziona con un numero limitato di sistemi operativi e supporta un numero limitato di dispositivi USB.

L'app attualmente disponibile in inglese utilizza pacchetti di dati per craccare il WEP della rete 802.11b e le chiavi WPA-PSK. Può decifrare le chiavi WEP utilizzando un attacco FMS, attacco PTW e attacchi dizionario. Per decifrare WPA2-PSK, utilizza gli attacchi del dizionario. L'app si concentra su attacchi Replay, de-autenticazione, punti di accesso falsi e molto altro. Supporta anche l'esportazione dei dati in un file di testo.

Questo software può essere scaricato utilizzando il link http://www.aircrack-ng.org/, e la parte migliore è che nel caso in cui non sai come utilizzare il software, hai a disposizione tutorial online, fornito dall'azienda che ha progettato questo software, dove puoi imparare come installare e utilizzare, per craccare il wireless Le password.

Scarica ora2. WireShark

Wireshark Hacking Tool è un analizzatore di pacchetti di dati gratuito e open source e un software di analisi delle procedure di rete. È uno dei migliori strumenti di hacking wifi che è molto popolare tra gli utenti di Windows. Questo strumento consente di comprendere ciò che sta accadendo sulla rete a livello minimo o microscopico. Viene utilizzato per la risoluzione dei problemi e l'analisi della rete, lo sviluppo di software e le procedure di comunicazione. Può essere utilizzato anche nel lavoro di sviluppo educativo.

È possibile utilizzare questo software per ispezionare e analizzare online o offline un numero qualsiasi di centinaia di protocolli e ottenere i migliori risultati. Non solo può analizzare i dati wireless, ma può anche raccogliere e leggere dati da Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP/HDLC, ATM, Frame relay, ecc. per l'analisi.

Questo strumento supporta più sistemi operativi e può essere eseguito utilizzando Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD e molto altro. Molte organizzazioni commerciali, imprese senza scopo di lucro, agenzie governative e istituzioni educative lo utilizzano come standard esistente o de facto per l'ispezione dettagliata attraverso diversi protocolli.

Può esaminare i dati acquisiti utilizzando l'utilità TShark in modalità TTY o l'interfaccia utente grafica (GUI). Consente la comunicazione tramite icone grafiche e indicatori audio, ma non utilizza un'interfaccia utente basata su testo, navigazione testuale o etichette di comandi digitate.

Ha un ricco protocollo Voice over Internet, ovvero analisi VoIP o, in termini standard, servizio telefonico su Internet, che è possibile se si dispone di una buona connessione Internet. Questo ti aiuta a evitare la tua chiamata attraverso una torre della compagnia telefonica locale, che addebita più per la stessa chiamata rispetto a una chiamata VoIP.

WireShark è anche noto per le funzionalità di visualizzazione più potenti e può anche acquisire file compressi con gzip e decomprimerli durante l'esecuzione di un programma per computer senza interrompere o interrompere quello già in esecuzione programma.

L'app può anche essere utilizzata per decrittografare molti protocolli come IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP e WPA/WPA2. Utilizzando l'app, puoi anche applicare una codifica a colori diversa al tuo elenco di pacchetti di dati per un'analisi rapida e facile da usare e da capire.

Supporta anche l'esportazione di dati in un file di testo normale, PostScript, CVS o XML. Lo strumento di hacking WireShark è considerato lo strumento migliore per analizzare i pacchetti di dati con una buona funzionalità e utilizzare il collegamento - https://www. wireshark.org/ puoi scaricare questo strumento per il tuo uso.

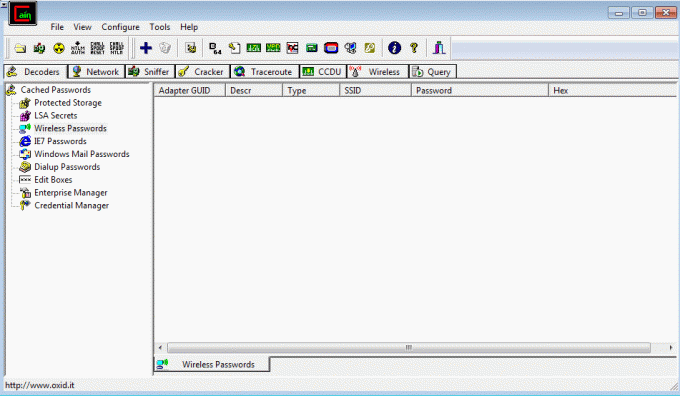

Scarica ora3. Caino e Abele

Cane & Abel è un altro software popolare nell'elenco degli strumenti per recuperare la password Wifi, che è semplicemente un modo più morbido di usare la parola hacking. Prende il nome dai figli di Adamo ed Eva, un modo interessante di nominare dagli sviluppatori dello strumento. Un nome intrigante, vero? Tuttavia, lasciamo il nome alla saggezza degli sviluppatori e procediamo avanti.

Questo strumento viene utilizzato per diverse versioni del sistema operativo Microsoft e utilizza varie tecniche attraverso il processo di indagine e analisi ogni pacchetto di dati individualmente e decodificando le password criptate, o semplicemente usando la forza bruta, gli attacchi del dizionario e la crittoanalisi attacchi.

Utilizzando l'app puoi anche esaminare i dati wireless e recuperare le chiavi di rete wireless rilevando le password memorizzate nella cache e analizzando i dettagli di sicurezza del routing. Una funzionalità di hacking appena aggiunta è l'Address Resolution Protocol o il supporto ARP per il rilevamento su LAN commutate e attacchi MITM.

Se questo non è il fine, utilizzando il software di hacking WiFi di Windows, puoi anche registrare Voice over Internet Protocol, ad esempio conversazioni VoIP.

Questo è lo strumento consigliato e più utilizzato da consulenti di sicurezza, tester di penetrazione professionisti e chiunque chi intende utilizzarlo in modo costruttivo per scopi etici e non imbrogliare nessuno per password non autorizzate accesso.

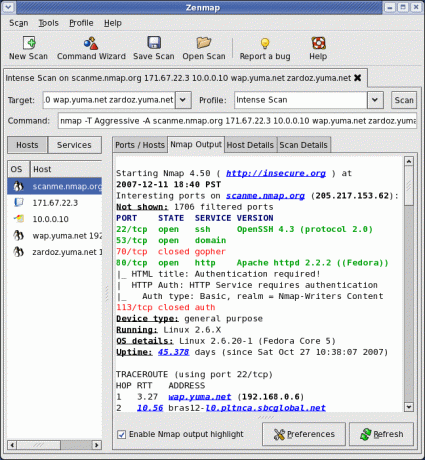

Scarica ora4. Nmap

Nmap è uno dei migliori strumento di hacking wifi open source per PC Windows. L'abbreviazione di Nmap nella sua forma espansa sta per Network Mapper disponibile per gli utenti Android. È stato progettato con l'intenzione originale di scansionare reti di grandi dimensioni, sebbene possa funzionare ugualmente bene per singoli host. Viene utilizzato principalmente per la gestione della scoperta della rete e per il controllo della sicurezza del computer.

Nmap è reso disponibile gratuitamente su Github usando il link https://github.com/kost/NetworkMapper. La maggior parte degli scanner Nmap può anche richiedere l'aiuto di Android Frontend non ufficiale per scaricarlo, installarlo e utilizzarlo. L'utente può, a seconda delle sue necessità, riprogettare o addirittura modificare il software. L'App funziona bene per l'utente di Smartphone sia su dispositivi rooted che non rooted.

Supporta tutti i principali sistemi operativi per computer come il sistema operativo Linux, Windows e Mac OS X. Gli amministratori di rete lo hanno trovato uno strumento molto utile per diverse attività come conoscere l'inventario di rete controllando il numero di host che utilizzano il rete, il tipo di servizi offerti da essi e il tipo di sistema operativo, ovvero le varie versioni dei sistemi operativi utilizzate per eseguire il attività.

Questo servizio disponibile gratuitamente è utilizzato al meglio per la scansione delle reti. Supporta diversi sistemi operativi, come indicato sopra, e tiene d'occhio i tipi di pacchetti di dati filtri/firewall in uso e molti altri attributi/aspetti come il trasferimento di dati tramite binari utilizzando HTTPS predefinito.

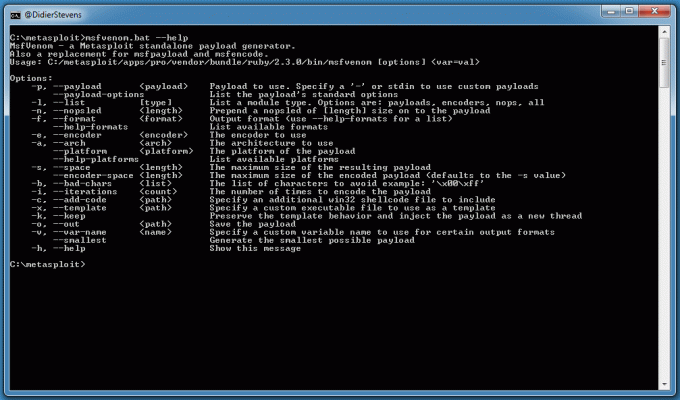

Scarica ora5. Metasploit

Metasploit è un potente strumento di hacking gratuito, open source di proprietà di Rapid7, una società di sicurezza con sede nel Massachusetts. Questo software di hacking può testare le debolezze/sensibilità dei sistemi informatici o irrompere nei sistemi. Come molti strumenti di sicurezza delle informazioni, Metasploit può essere utilizzato sia per attività legali che illegali.

È un software di test di penetrazione con uno strumento di sicurezza informatica disponibile sia nella versione gratuita che a pagamento. Supporta il linguaggio di programmazione giapponese generico di alto livello chiamato "Ruby" progettato in Giappone nel 1990. È possibile scaricare il software utilizzando il collegamento https://www.metasploit.com. Può essere utilizzato con un'interfaccia utente Web o un prompt dei comandi o un collegamento, come menzionato.

Leggi anche:Le 10 migliori app di Office per Android per aumentare la tua produttività

Lo strumento Metasploit supporta tutti i sistemi operativi del computer centrale come il sistema Linux, Windows, Mac OS, open BSD e Solaris. Questo strumento di hacking verifica eventuali compromessi nella sicurezza del sistema tramite controlli a campione. Conta l'elenco di tutte le reti che effettuano attacchi eseguendo i test di penetrazione necessari sulle reti ed eludendo anche di essere notato nel processo.

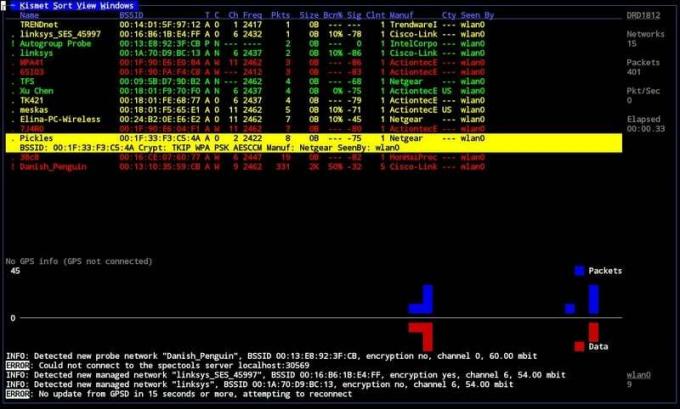

Scarica ora6. Kismet

Kismet è uno strumento di hacking Wi-Fi utilizzato per trovare e identificare i dispositivi wireless. La parola in arabo significa "divisione". In una nota più leggera, Kismet, nella lingua nazionale indiana hindi, è spesso usato quando qualcosa di importante entra nella tua vita interamente per caso o per destino.

Questo strumento identifica le reti rilevando e rivelando passivamente le reti nascoste, se in uso. Tecnicamente parlando in termini di hacking, è un sensore di pacchetti di dati, che è una rete e un'intrusione sistema di rilevamento per reti locali wireless 802.11 layer 2, ad esempio 802.11a, 802.11b, 802.11g e 802.11n traffico.

Questo software funziona con qualsiasi scheda WiFi che supporti la modalità from ed è basato su un design o un framework modulare client/server. Supporta tutti i sistemi operativi come sistema Linux, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. Può anche essere eseguito su Microsoft Windows e molte altre piattaforme. Usando il link http://www.kismetwireless.net/ il software può essere scaricato senza alcun problema.

Kismet supporta anche il channel hopping, il che implica che può cambiare continuamente da un canale all'altro senza seguire alcuna sequenza, come definito dall'utente del software. Poiché i canali adiacenti si sovrappongono, consente di acquisire più pacchetti di dati, il che è un ulteriore vantaggio di questo software.

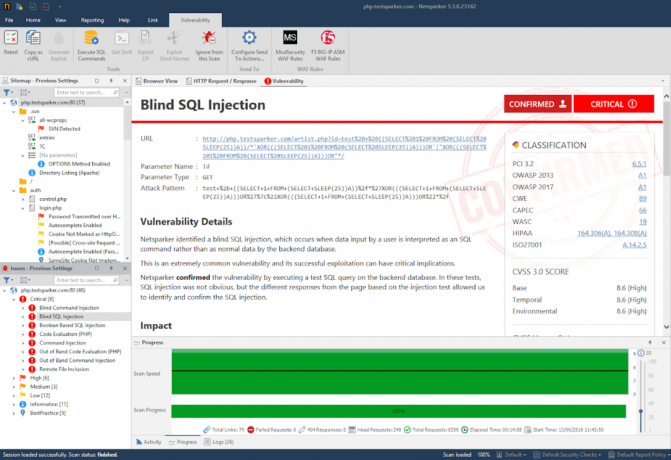

Scarica ora7. NetSparker

NetSparker è un'applicazione web utilizzata per la scansione di sicurezza e problemi di hacking etico. Grazie alla sua tecnologia di scansione basata su prove, è considerata una tecnica di rilevamento dei punti deboli estremamente accurata. È un software di scansione di sicurezza facile da usare che può trovare automaticamente le suscettibilità che possono essere sfruttate per mettere a rischio i dati sensibili dell'utente.

Può facilmente trovare punti deboli come SQL Injection, XSS o Cross-Site Scripting e Remote File Inclusions e altri siti web applicazioni, servizi Web e API Web. Quindi, per prima cosa, devi proteggere le tue attività web usando NetSparker.

Può scorrere tutte le applicazioni Web moderne e personalizzate indipendentemente dalla piattaforma o dalla tecnologia utilizzata. Lo stesso vale per i tuoi server web, sia che tu stia utilizzando Microsoft ISS o Apache e Nginx su Linux. Può scansionarli per tutti i problemi di sicurezza.

È disponibile in due versioni come strumento di reporting e test di penetrazione integrato in Microsoft Windows applicazioni o un servizio online per consentirne l'uso per la scansione di migliaia di altri siti Web e applicazioni Web in solo 24 ore.

Questo scanner supporta AJAX e applicazioni basate su Java come HTML 5, Web 2.0 e applicazioni a pagina singola (SPA), consentendo al team di intraprendere un'azione correttiva rapida sul problema identificato. In poche parole, è uno strumento eccellente per superare tutti i rischi per la sicurezza coinvolti in migliaia di siti Web e applicazioni in breve tempo.

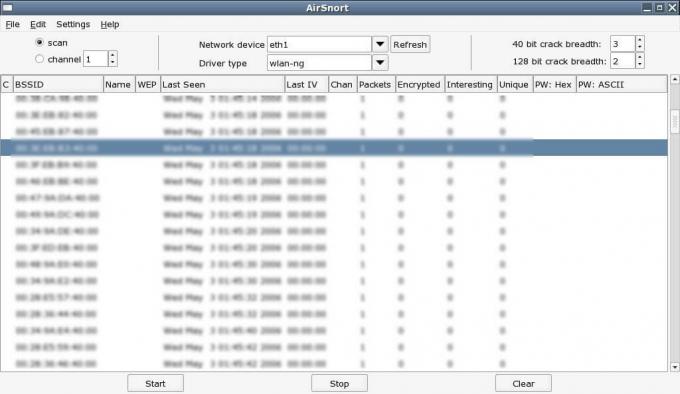

Scarica ora8. Airsnort

AirSnort è un altro popolare software per craccare password LAN wireless o WiFi. Questo software sviluppato da Blake Hegerle e Jeremy Bruestle è gratuito con i sistemi operativi Linux e Windows. Viene utilizzato per decifrare chiavi WEP/crittografia o password di una rete WiFi 802.11b.

Questo strumento può essere scaricato da Sourceforge utilizzando il link http://sourceforge.net/projects/airsnort e funziona su pacchetti di dati. Cattura prima i pacchetti di dati della rete e poi cerca di recuperare la password della rete analizzando i pacchetti.

In altre parole, intraprende un attacco passivo cioè funziona semplicemente monitorando la trasmissione dei dati e cerca di guadagnare informazioni o quantificare le chiavi di cifratura o password al ricevimento di un'adeguata quantità di pacchetti di dati senza distruggere il dati. È chiaramente il monitoraggio e il riconoscimento delle informazioni.

AirSnort è un semplice strumento per decifrare le password WEP. È disponibile sotto la licenza pubblica generale GNU ed è gratuito. Sebbene il software sia funzionante ma non sia stato più mantenuto negli ultimi tre anni, non si sono verificati ulteriori sviluppi.

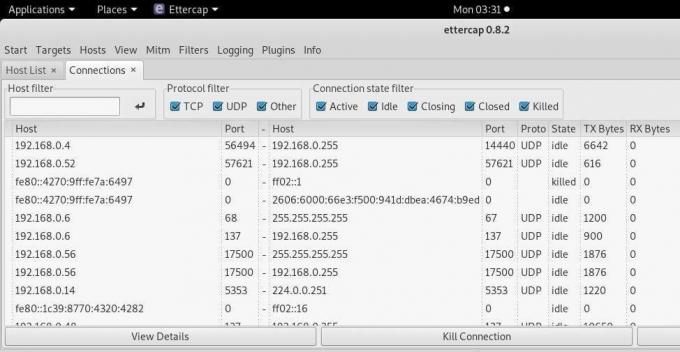

Scarica ora9. Ettercap

Ettercap è uno strumento di hacking Wi-Fi open-source per PC che supporta l'applicazione multipiattaforma, il che implica che quando puoi utilizzare una particolare applicazione su più computer o più applicazioni su un singolo sistema. Può essere utilizzato per l'"attacco man-in-the-middle" sulla rete locale, ovvero i dati inviati attraverso la LAN viene inviato anche a ciascun dispositivo connesso alla LAN tra il mittente e il ricevitore.

Questo strumento di hacking supporta vari sistemi operativi, inclusi Linux, Mac OS X, BSD, Solaris e Microsoft Windows. Usando questo sistema, puoi intraprendere audit di sicurezza per verificare eventuali scappatoie e tappare le perdite di sicurezza prima di qualsiasi contrattempo. Può anche analizzare il protocollo di rete verificando tutte le regole che regolano il trasferimento dei dati tra tutti i dispositivi nella stessa rete indipendentemente dalla loro progettazione o processo interno.

Questo strumento consente plug-in o componenti aggiuntivi personalizzati che aggiungono funzionalità al programma software già presente in base alle esigenze e ai requisiti consueti. Consente inoltre il filtraggio dei contenuti e lo sniffing dei dati protetti SSL HTTP intercettando e ispezionare i dati per contrastare il furto di password, indirizzi IP, qualsiasi informazione protetta, eccetera.

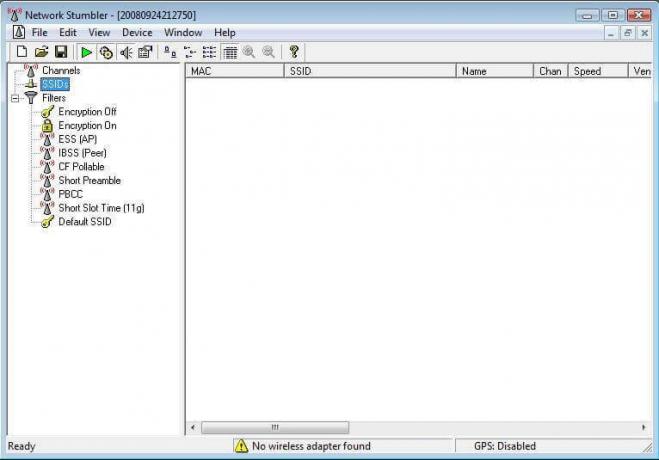

Scarica ora10. NetStumbler

NetStumbler, noto anche come Network Stumbler, è un noto strumento gratuito di acquisizione disponibile per trovare punti di ingresso wireless aperti. Funziona su sistemi operativi Microsoft Windows da Windows 2000 a Windows XP e consente il rilevamento di reti wireless 802.11a, 802.11be 802.11g. Ha anche una versione ridotta di se stessa conosciuta come MiniStumbler.

Questo strumento non è stato sviluppato per quasi 15 anni dall'ultima versione nel 2005. La sua versione ridotta può essere utilizzata con i sistemi operativi dei dispositivi palmari Consumer Electronic come il Lettori CD, DVD, stereo, TV, home theater, computer palmari o laptop e qualsiasi altro audio e video attrezzatura.

Una volta eseguito lo strumento, inizia automaticamente a scansionare le reti wireless in giro e, una volta completato; vedrai l'elenco completo delle reti nelle vicinanze. È, quindi, fondamentalmente utilizzato per il wardriving, che è un processo di mappatura delle reti WiFi in un'area specificata localmente ed è anche noto come mappatura dei punti di accesso.

È inoltre possibile rilevare punti di accesso non autorizzati nell'area di interesse specificata utilizzando questo strumento. Aiuta anche a trovare posizioni con rete bassa e può anche supportare la verifica di configurazioni di rete come Linux, Mac OS X, BSD, Solaris, Microsoft Windows e molti altri.

Lo svantaggio di questo software di hacking è che può essere facilmente rilevato da qualsiasi sistema o dispositivo di rilevamento wireless se si lavora nelle vicinanze, e anche questo strumento non funziona in modo accurato con l'ultimo funzionamento a 64 bit sistema. Infine, lo strumento può essere scaricato utilizzando il link http://www.stumbler.net/ per chi fosse interessato ad usarlo.

Scarica ora11. Kiuwan

Questo è un software per scanner di responsabilità che mappa l'area di underscan per le reti wireless e li intercetta per accedere alla credulità di hackerare/rubare una password, indirizzi IP e qualsiasi altro informazione. Una volta che tali reti sono state identificate, inizia automaticamente la sua azione per rimediare a queste responsabilità.

Lo strumento si rivolge anche all'ambiente di sviluppo integrato, un programma software che fornisce servizi completi agli utenti per eseguire varie funzioni come la modifica del codice, il debug, la modifica del testo, la modifica del progetto, la visualizzazione dell'output, il monitoraggio delle risorse e molte altre di più. I programmi IDE, ad esempio NetBeans, Eclipse, IntelliJ, Visual studio, Webstorm, Phpstorm, ecc. aiutano a fornire feedback durante lo sviluppo del software.

Kiuwan fornisce anche disposizioni per oltre venti linguaggi di programmazione come Java, C/C++, Javascript, PHP, JSP e molti altri per desktop, web e app mobili. È noto per soddisfare gli standard di settore più rigorosi, tra cui OWASP, CWE, SANS 25, HIPPA, WASC, ISO/IEC 25000, PCI, ISO/IEC 9126 e altri, il che lo rende uno strumento molto apprezzato.

Il motore di scansione multi-tecnologia Kiuwan anche attraverso il suo strumento "Insights" segnala la debolezza delle reti wireless nei componenti open source oltre a gestire la conformità delle licenze. Questo strumento di revisione del codice offre una prova gratuita e un utilizzo una sola volta per gli hacker a un costo per gli hacker occasionali. Per le molte ragioni indicate, è considerato tra i principali strumenti di hacking nel settore.

Scarica ora12. Nikto

Nikto è un altro strumento di hacking per scanner web open source che esegue test completi su server web o host remoti specificati. Esegue la scansione di più elementi come 6700 file potenzialmente pericolosi, problemi relativi a molti server obsoleti e qualsiasi problema specifico della versione di molti server.

Questo strumento di hacking fa parte della distribuzione Kali Linux con una semplice interfaccia a riga di comando. Nikto consente di verificare le configurazioni come le opzioni del server HTTP o l'identificazione dei server Web e del software installati. Rileva anche i file di installazione predefiniti come qualsiasi file di indice multiplo e aggiorna automaticamente gli elementi di scansione e i plug-in.

Lo strumento ospita molte altre distribuzioni Linux abituali come Fedora nel suo arsenale software. Esegue anche un test di suscettibilità Cross-Site Scripting per verificare se la fonte esterna non attendibile è autorizzata a iniettare il suo codice dannoso nell'applicazione Web dell'utente per hackerare il suo WiFi.

Leggi anche:3 modi per condividere l'accesso Wi-Fi senza rivelare la password

Inoltre, esegue attacchi bruti basati su dizionario per abilitare l'hacking WiFi e l'utilizzo di tecniche di codifica IDS LibWhisker può eludere i sistemi di rilevamento delle intrusioni. Può accedere e integrarsi con il framework Metasploit. Tutte le recensioni e i rapporti vengono salvati in un file di testo, XML, HTML, NBE e formati di file CSV.

Questo strumento supporta l'installazione di base PERL e può essere utilizzato su sistemi Windows, Mac, Linux e UNIX. Può utilizzare intestazioni, favicon e file per identificare il software installato. È un buon strumento di penetrazione che semplifica i test di vulnerabilità su qualsiasi vittima o bersaglio.

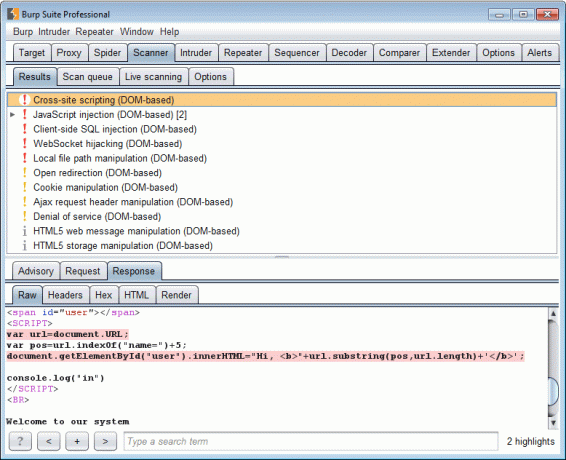

Scarica ora13. Burp Suite

Questo strumento di hacking WiFi è stato sviluppato da PortSwigger Web Security ed è uno strumento di test di penetrazione basato su Java. Ti aiuta a identificare i punti deboli o le suscettibilità nelle reti wireless. È disponibile in tre versioni, ovvero la versione Community, la versione professionale e la versione Enterprise, ognuna con un prezzo diverso in base alle tue esigenze.

La versione community è disponibile gratuitamente, mentre la versione professionale costa $ 399 per utente all'anno e la versione Enterprise costa $ 3999 all'anno. La versione gratuita ha in sé una funzionalità limitata ma è abbastanza buona per l'uso. La versione community è un insieme di strumenti all-in-one con strumenti manuali essenziali. Tuttavia, per migliorare la funzionalità, è possibile installare componenti aggiuntivi chiamati BApps, aggiornando a versioni superiori con funzionalità avanzate a costi più elevati, come indicato per ciascuna versione sopra.

Tra le varie funzionalità disponibili nello strumento di hacking WiFi Burp Suite, può eseguire la scansione di 100 tipi di debolezza o suscettibilità diffuse. Puoi persino programmare e ripetere la scansione. È stato il primo strumento a fornire test di sicurezza delle applicazioni fuori banda (OAST).

Lo strumento verifica ogni punto debole e fornisce consigli dettagliati per il punto debole dello strumento specificamente segnalato. Si rivolge anche ai test CI o di integrazione continua. Nel complesso, è un buon strumento di test della sicurezza web.

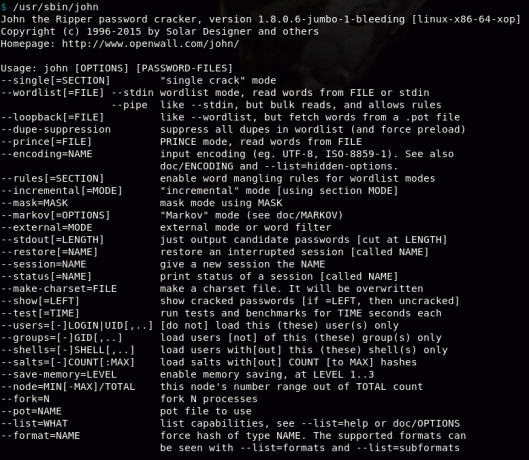

Scarica ora14. Giovanni lo Squartatore

John the Ripper è uno strumento di hacking WiFi gratuito e open source per il cracking delle password. Questo strumento ha la capacità di unire diversi cracker di password in un unico pacchetto, rendendolo uno degli strumenti di cracking più popolari per gli hacker.

Esegue attacchi al dizionario e può anche apportare le modifiche necessarie per consentire il cracking delle password. Queste alterazioni possono essere in modalità di attacco singolo modificando un testo in chiaro correlato (come un nome utente con una password crittografata) o controllando le variazioni rispetto agli hash.

Utilizza anche la modalità forza bruta per craccare le password. Si rivolge a questo metodo per quelle password che non compaiono negli elenchi di parole del dizionario, ma ci vuole più tempo per decifrarle.

È stato originariamente progettato per il sistema operativo UNIX per rilevare password UNIX deboli. Questo strumento supporta quindici diversi sistemi operativi, che includono undici diverse versioni di UNIX e altri sistemi operativi come Windows, DOS, BeOS e Open VMS.

Questo strumento rileva automaticamente i tipi di hash delle password e funziona come un cracker di password personalizzabile. Osserviamo che questo strumento di hacking WiFi può decifrare vari tipi di formati di password crittografati, incluse le password di crittografia di tipo hash spesso presenti su più versioni UNIX.

Questo strumento è noto per la sua velocità ed è, di fatto, uno strumento veloce per decifrare le password. Come suggerisce il nome, strappa la password e la apre in pochissimo tempo. Può essere scaricato dal sito web di _John the Ripper.

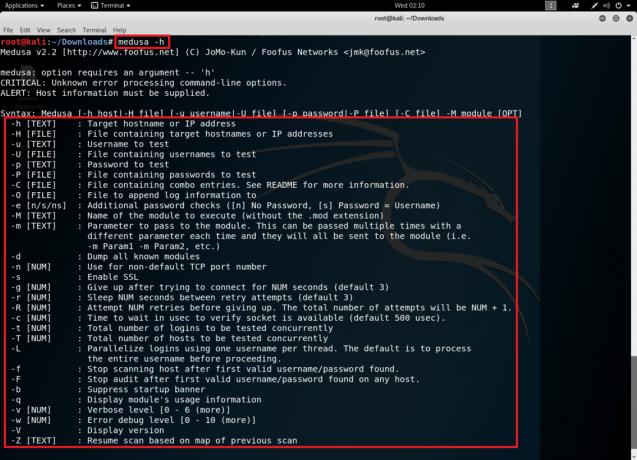

Scarica ora15. Medusa

Il nome Medusa, nella mitologia greca, era la figlia della divinità greca Forcys ritratta come a femmina alata con serpenti al posto dei capelli ed era maledetta a trasformare in pietra chiunque guardasse dentro i suoi occhi.

Nel contesto di cui sopra, il nome di uno dei migliori strumenti di hacking WiFi online sembra piuttosto improprio. Lo strumento progettato dai membri del sito Web foofus.net è uno strumento di hacking a forza bruta, disponibile per il download da Internet. Un certo numero di servizi che supportano l'autenticazione remota sono supportati dallo strumento di hacking Medusa.

Lo strumento è stato concepito in modo da consentire il test parallelo basato su thread, che è un processo di test automatico del software che può avviare più test contemporaneamente su più host, utenti o password per verificare le capacità funzionali chiave di a compito specifico. Lo scopo di questo test è il risparmio di tempo.

Un'altra caratteristica chiave di questo strumento è il suo input flessibile dell'utente, in cui l'input di destinazione può essere specificato in vari modi. Ogni input può essere un singolo input o più input in un singolo file, offrendo all'utente la flessibilità di creare personalizzazioni e scorciatoie per accelerare le sue prestazioni.

Utilizzando questo strumento di hacking grezzo, le sue applicazioni principali non devono essere modificate per aumentare l'elenco dei servizi per gli attacchi di forza bruta. Nel dispositivo, tutti i moduli di servizio esistono come file .mod indipendenti che lo rendono un'applicazione di progettazione modulare.

Scarica ora16. Scanner IP arrabbiato

È uno dei migliori strumenti di hacking Wi-Fi per PC per la scansione di indirizzi IP e porte. Può scansionare sia le reti locali che Internet. È gratuito utilizzare lo strumento di hacking WiFi, che non richiede alcuna installazione in virtù della quale può essere facilmente copiato e utilizzato ovunque.

Questo software multipiattaforma può supportare più piattaforme software, che possono essere sistemi operativi come Blackberry, Android, e iOS per smartphone e tablet o programmi multipiattaforma come Microsoft Windows, Java, Linux, macOS, Solaris, eccetera.

L'applicazione Angry IP Scanner abilita un'interfaccia della riga di comando (CLI), un'interfaccia utente basata su testo utilizzata per visualizzare e gestire i file del computer. Questa applicazione leggera è scritta e gestita da Anton Keks, un esperto di software, comproprietario di un'organizzazione di sviluppo software.

Questo strumento può salvare ed esportare i risultati in diversi formati come CSV, TXT, XML, ecc. Puoi anche archiviare in qualsiasi formato usando questo strumento o accedere in modo casuale ai dati, non c'è sequenza di eventi, e puoi saltare direttamente dal punto A al punto Z senza passare per il corretto sequenza.

Lo strumento di scansione esegue semplicemente il ping di ciascun indirizzo IP inviando un segnale per determinare lo stato di ogni indirizzo IP, risolvere un nome host, scansionare le porte, ecc. I dati così raccolti su ciascun host possono poi essere espansi in uno o più paragrafi per spiegare eventuali complessità utilizzando i plug-in.

Questo strumento utilizza un thread di scansione separato per ogni singolo indirizzo IP scansionato utilizzando un approccio multi-thread per aumentare la sua velocità di scansione. Con molti recuperatori di dati, questo strumento consente l'aggiunta di nuove capacità e funzionalità per migliorarne le prestazioni. Nel complesso è un buon strumento con una serie di funzionalità per i suoi utenti.

Scarica ora17. OpenVas

Una ben nota procedura completa di valutazione della vulnerabilità è anche conosciuta con il suo vecchio nome "Nessus". È un sistema open source in grado di rilevare i problemi di sicurezza di qualsiasi host, sia esso un server o un dispositivo di rete come PC, laptop, smartphone, ecc.

Come affermato, la funzione principale di questo strumento è eseguire una scansione dettagliata, a partire dalla scansione delle porte di un indirizzo IP per rilevare se qualcuno sta ascoltando ciò che stai digitando. Se rilevati, questi ascolti vengono testati per le vulnerabilità e i risultati vengono compilati in un rapporto per l'azione necessaria.

OpenVAS Hacking Tool può scansionare più host contemporaneamente con la possibilità di interrompere, mettere in pausa e riprendere le attività di scansione. Può eseguire più di 50.000 test di suscettibilità e mostrare i risultati in formato testo normale, XML, HTML o latex.

Questo strumento sostiene la gestione dei falsi positivi e la pubblicazione di eventuali falsi positivi nella propria mailing list genera un feedback immediato. Può anche programmare scansioni, ha una potente interfaccia a riga di comando e un software di monitoraggio Nagios composito oltre a metodi di generazione di grafici e statistiche. Questo strumento supporta i sistemi operativi Linux, UNIX e Windows.

Essendo una potente interfaccia basata sul Web, questo strumento è molto popolare tra amministratori, sviluppatori e sistemi informativi certificati, professionisti della sicurezza. La funzione principale di questi esperti è rilevare, prevenire documenti e contrastare le minacce alle informazioni digitali.

Scarica ora18. Mappa SQL

Lo strumento SQL Map è un software Python open source che consente automaticamente di rilevare e sfruttare i difetti di SQL injection e di assumere il controllo dei server di database. Gli attacchi SQL Injection sono uno dei rischi per le applicazioni Web più vecchi, pervasivi e altamente pericolosi.

Esistono vari tipi di attacchi SQL Injection come SQLi in banda, SQLi cieco e SQLi fuori banda. Un'iniezione SQL si verifica quando inconsapevolmente chiedi ed esegui un input utente come il loro nome utente o ID utente piuttosto che un semplice nome/id sul tuo Banca dati.

Gli hacker che utilizzano il metodo SQL injection possono aggirare tutte le misure di sicurezza sulle applicazioni web utilizzando un database SQL come MySQL, Oracle, SQL Server o altri e recuperare tutti i contenuti come dati personali, segreti commerciali, proprietà intellettuale, qualsiasi altra informazione e persino aggiungere, modificare o eliminare record nel Banca dati.

Gli hacker utilizzano anche tecniche di cracking delle password basate su dizionario e possono anche intraprendere l'attacco di enumerazione degli utenti utilizzando tecniche di forza bruta sui punti deboli delle applicazioni web. Questo metodo viene utilizzato per recuperare il nome utente valido da un'applicazione Web o dove è richiesta l'autenticazione dell'utente.

Puoi anche memorizzare le tue informazioni nel tuo database, stupido, noto come strumento mysqldump. Questo strumento viene utilizzato per eseguire il backup di un database in modo che il suo contenuto possa essere ripristinato in caso di perdita di dati e si trova nella directory root/bin della directory di installazione di MySQL. Consente il backup delle tue informazioni attraverso la generazione di un file di testo che contiene istruzioni SQL che possono ricreare i database da subito o da zero.

Scarica ora19. Intruso

L'intruso è uno scanner di vulnerabilità basato su cloud creato da esperti professionisti della sicurezza. Questo strumento di hacking individua i punti deboli della sicurezza informatica nella tua infrastruttura digitale per evitare costose violazioni dei dati. L'intruso si unisce anche ai principali fornitori di cloud come Slack e Jira per il monitoraggio del progetto.

Questo sistema ha a disposizione più di 9000 controlli di sicurezza, che possono essere utilizzati da aziende di ogni tipo e dimensione interessate a superare i punti deboli della propria sicurezza informatica. Nel processo di verifica, cerca di identificare configurazioni di sicurezza errate e rimuove gli errori nell'esecuzione di questi controlli di sicurezza.

Tiene inoltre sotto controllo le comuni contese delle applicazioni Web come SQL injection e cross-site scripting in modo che tu possa svolgere il tuo lavoro senza il timore che qualcuno possa strappare il tuo lavoro e tagliarlo. Funziona in modo proattivo sul tuo sistema, verificando eventuali rischi più recenti e li elimina utilizzando i suoi rimedi in modo che tu possa continuare pacificamente con il tuo lavoro.

Quindi qual è la differenza tra un hacker e un intruso? Il loro scopo o obiettivo è rompere i sistemi di sicurezza della rete più deboli per rubare informazioni. L'hacker è una mente nell'arte di programmare per hackerare programmi che funzionano e può essere definito un "criminale informatico", mentre gli intrusi sono coloro che, attraverso i loro programmi di scansione continua della rete sono consapevoli dei punti deboli del sistema e delle reti e alla fine li sfruttano per violare reti e informazioni sistemi.

Scarica ora20. Maltego

Maltego è uno strumento per l'analisi dei collegamenti e il data mining, che ti aiuta a individuare i punti deboli e le anomalie della rete. Essosi occupa di data mining e raccolta di informazioni in tempo reale. È disponibile in tre versioni.

Maltego CE, la versione comunitaria, è disponibile gratuitamente, mentre il classico Maltego è disponibile al prezzo di $ 999 e la terza versione, il Maltego XL, è disponibile al costo di $ 1999. Entrambe le versioni a prezzo sono disponibili per l'utente desktop. C'è un altro prodotto di Maltego per il server web, vale a dire CTAS, ITDS e Comms, che include la formazione e ha un prezzo iniziale di $ 40000.

Consigliato: 15 migliori app di hacking WiFi per Android (2020)

Questo strumento fornisce dati su modelli grafici basati su nodi, mentre Maltego XL può lavorare con grafici di grandi dimensioni, fornendo grafici immagini che mettono in evidenza i punti deboli e le anomalie nella rete per consentire un facile hacking utilizzando l'evidenziato suscettibilità. Questo strumento supporta i sistemi operativi Windows, Linux e Mac.

Maltego fornisce anche un corso di formazione on-line e ti vengono concessi tre mesi per completare il corso, durante i quali hai diritto ad accedere a tutti i nuovi video e aggiornamenti. Al termine di tutti gli esercizi e le lezioni, Maltego ti rilascerà un attestato di partecipazione.

Scarica oraQuesto è tutto, speriamo che questo elenco di I 20 migliori strumenti di hacking WiFi per PC Windows 10 sono stati utili. Ora sarai in grado di accedere alla rete wireless senza conoscerne la password, essenzialmente per scopi didattici. Il tempo di cracking della password può variare a seconda della complessità e della lunghezza delle password. Tieni presente che l'hacking delle reti wireless per ottenere l'accesso non autorizzato è un crimine informatico e si consiglia di astenersi dal farlo in quanto potrebbe portare a complicazioni e rischi legali.